AD

Size: a a a

2020 February 28

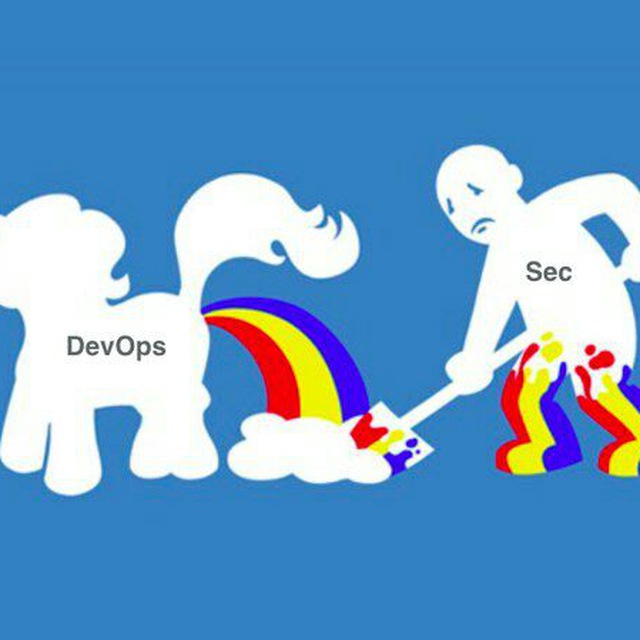

А чтобы не генерить безумно дорогих риал фулл стек инженеров, им дают саппортов в виде опсов, секов, куа, аналитиков. Люди как в рейды без хилов не ходили, вот честное слово.

AD

Мораль в том, что без разработчиков саппорты не нужны. Но и без саппорта разработчики сделать ничего толкового в состоянии не будут, и все равно изобретут специализацию.

AD

Поэтому выйдите, пожалуйста, из огня, вас сложно хилить

PR

Специализация нужна, однозначно, - объём знаний экспоненциально растёт:(

GG

Petr Rozhkovskiy

Специализация нужна, однозначно, - объём знаний экспоненциально растёт:(

+

GG

Alexey Dushechkin

Поэтому выйдите, пожалуйста, из огня, вас сложно хилить

+

GG

ну вот опять начинается...

вот что вы за народ такой, с умными щами кричать "мы все умрем, дайте мне денег" на всех углах, это запросто

а как "подтвердите уязвимость", так сразу начинаете издеваться....

при этом на конференциях тоже "мы нашли уязвимость.... она вот тут, работает приемерно так, но мы вам деталей больше не расскажем. вендор нам заплатил" или наоборот "вот уязвимость вот CVE, деталей нет, есть какой то неработающий PoC, который ни у кого не воспроизводится, аааа severity 9.0"

вот просто интересно, как такие вещи вендорам отправляют?

вот hackerone тот же самый, люди отправляют там XSS какой нибудь, а есть возможность его эксплуатировать или нет, должен уже ИБшник на стороне баунти программы определять? и как он определяет? тупо делает точно такой же запросец и делает тикет разрабам "исправьте тут XSS"?

вот что вы за народ такой, с умными щами кричать "мы все умрем, дайте мне денег" на всех углах, это запросто

а как "подтвердите уязвимость", так сразу начинаете издеваться....

при этом на конференциях тоже "мы нашли уязвимость.... она вот тут, работает приемерно так, но мы вам деталей больше не расскажем. вендор нам заплатил" или наоборот "вот уязвимость вот CVE, деталей нет, есть какой то неработающий PoC, который ни у кого не воспроизводится, аааа severity 9.0"

вот просто интересно, как такие вещи вендорам отправляют?

вот hackerone тот же самый, люди отправляют там XSS какой нибудь, а есть возможность его эксплуатировать или нет, должен уже ИБшник на стороне баунти программы определять? и как он определяет? тупо делает точно такой же запросец и делает тикет разрабам "исправьте тут XSS"?

если дешево - проще поправить код, чтобы саст не вонял. Самим же легче потом будет. Либо пометить в састе, что здесь проблемы нет и чтоб он молчал потом

S

Alexey Dushechkin

Ну, умрёте вы все независимо от факта передачи денег, поэтому предлагаю сильно не горевать. Я вот видел достаточно проблем, про которые говорили «да ты успокооойся, мы сто раз так делали, всё норм», а потом они стреляли через год, да так, что заглядение. И это все ещё не повод ни той, ни другой стороне вставать в позу «быстра починили/сначала докажите». В этих находках SAST разобрались же, пометили эти конкретные срабатывания как ложноположительные, и поехали дальше. Где проблема-то?

ну дык как по мне проблема в том что реальная безопасность заменяется "театр безопасности", с надуванием щек и overprice запросами... и как одно из сдерживающих направлений предлагается "без подтвержденной публичной воспроизводимости CVE не присваивать"

"security issue" с примерами воспроизведения

наверное это дилетантское мнение. но все аргументы против мне видятся исключительно с с мотивацией "нам столько не платят чтобы мы еще и это делали"

"security issue" с примерами воспроизведения

наверное это дилетантское мнение. но все аргументы против мне видятся исключительно с с мотивацией "нам столько не платят чтобы мы еще и это делали"

S

если дешево - проще поправить код, чтобы саст не вонял. Самим же легче потом будет. Либо пометить в састе, что здесь проблемы нет и чтоб он молчал потом

;) ага f"{var_name}" в python3 ;)

S

Alexey Dushechkin

Поэтому выйдите, пожалуйста, из огня, вас сложно хилить

;) ладно спасибо, надеюсь когда нибудь дорасту до понимания

AD

Про номера cve недавно была война в твиттере. Не очень понял, кто там за что воевал. CVE вводит формализм какой-то, внезапно он не всегда отражает, ну и ладно.

AK

Alexey Dushechkin

Тоскуют все (с). Верований типа «Гугл не дураки, делайте как у них», «сейчас мы наймём вчерашних студентов и всему научим», «защита периметра это самое прекрасное, что есть в безопасности, а внутри хоть ядерная война и пароли qwerty» навалом везде и за любые деньги. В том числе среди людей с должностями /(Dev|Sec|Ops)+/.

А есть примеры таких контор?

MM

А есть примеры таких контор?

Да вообще все поголовно)

Любой Энтерпрайз, любой разросшийся стартап

Любой Энтерпрайз, любой разросшийся стартап

AD

А есть примеры таких контор?

Конечно. Но Вы же не думаете, что я буду рассказывать, чьи именно это слова, не так ли? В Священный Периметр много кто верит, и в Гугл тоже.

AK

Alexey Dushechkin

Конечно. Но Вы же не думаете, что я буду рассказывать, чьи именно это слова, не так ли? В Священный Периметр много кто верит, и в Гугл тоже.

Именно так и думала)

AK

И в чем проблема верить в Гугл?

AD

В том, что никто не Гугл кроме Гугла. Они молодцы, что рассказывают, как у них (было N лет назад), но это совершенно не значит, что всем остальным надо так делать прямо сейчас.

S

Коллеги, привет🙂

S

Кто сравнивал опеншифт и классический кубер?

S

Сейчас стоит вопрос о переходе на опеншифт