С

Size: a a a

2018 November 02

Пока v1 везде, но вроде бы там ничего не меняется с точки зрения API

AA

Ну там вроде как всё по другому.

Вместо read/write теперь kv get/put

Так-же policy надо будет подправить

Вместо read/write теперь kv get/put

Так-же policy надо будет подправить

NB

Кто знает где он живёт?

2018 November 09

DZ

AA

@bhavenger когда я искал инфу по волту, всё время натыкался или на твои статьи, или комментарии)

AA

DZ

я не специально, так получилось :)

AA

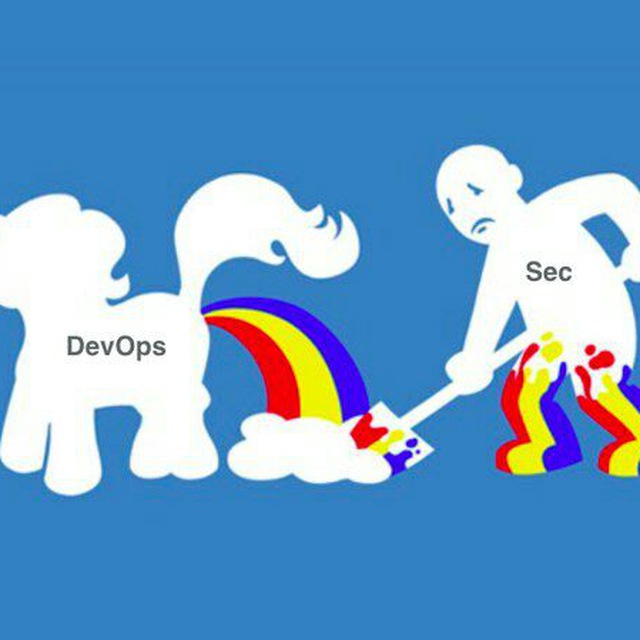

@Renyare Сейчас заново смотрю твой доклад с DevOps митапа.

Не совсем понимаю, у вас разработчки получается в волт сами вообще не ходят?

Почему безопаснику самомоу нужно копировать секреты из боевого кластера в стейдж?

Не совсем понимаю, у вас разработчки получается в волт сами вообще не ходят?

Почему безопаснику самомоу нужно копировать секреты из боевого кластера в стейдж?

С

@Renyare Сейчас заново смотрю твой доклад с DevOps митапа.

Не совсем понимаю, у вас разработчки получается в волт сами вообще не ходят?

Почему безопаснику самомоу нужно копировать секреты из боевого кластера в стейдж?

Не совсем понимаю, у вас разработчки получается в волт сами вообще не ходят?

Почему безопаснику самомоу нужно копировать секреты из боевого кластера в стейдж?

С точки зрения прав здесь нет проблем, можно им самим дать доступ, просто сейчас такой не очень хороший расклад

С

И им достаточно сложно разобраться с копированием, часто проще самому скопировать, чем объяснять. И да, я знаю, что можно написать инструкцию.

AA

А сейчас в новом волте ситуация с созданием политик как-то изменилось? Или по прежнему нельзя это делигировать?

С

Там есть зачатки встроенного темплейтинга - это всё, что есть на сейчас - умеет сам подставлять identity. Ну и плагины, на которых что угодно можно сделать. У нас в планах делегирующий плагин накатать.

AA

А если у меня пользователь имеет доступ только к одному локейшену, я разве не могу разрешить ему создавать политики для этого локейшена вот таким образом?

path "sys/policies/*"

{

capabilities = ["list"]

}

path "sys/policies/acl/vasya"

{

capabilities = ["read"]

}

path "sys/policies/vasya/*"

{

capabilities = ["create", "read", "update", "delete", "list", "sudo"]

}

AA

Т.е. он изначально имеет доступ только к secret/vasya и сможет создавать политики только в своём локейшене.

С

последняя запись даёт ему право создавать новые политики в этом локейшене

С

но политика не ограничена путём в её имени, это просто имя

С

т.е. он может сделать политику vasya/sudo и написать туда

path "*" { ...}, и ему не запретят