15.09.2019 наша система

DeviceLock Data Breach Intelligence обнаружила свободно доступный сервер Elasticsearch принадлежащий онлайн-платформе для организации командировок

«Ракета» (

raketa.travelraketa.travel и

raketa.worldraketa.world).

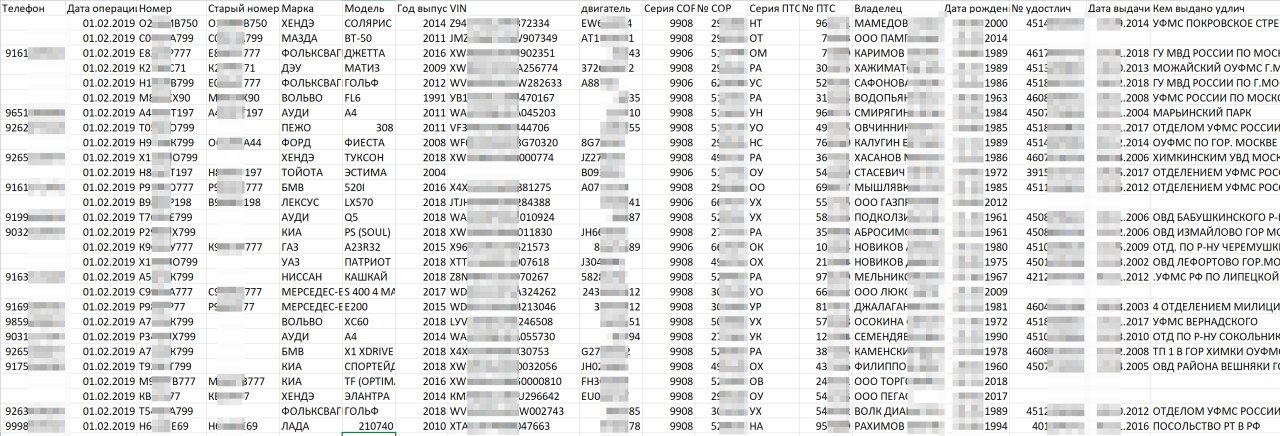

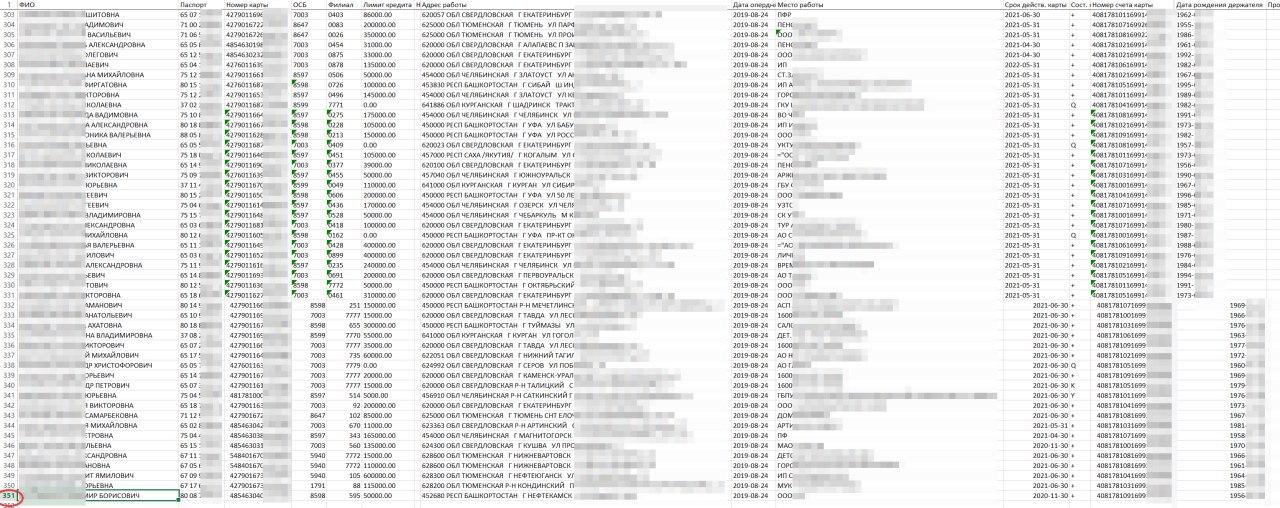

В открытом доступе находилось более 2 Гб логов, в которых содержались данные клиентов и сотрудников сервиса:

🌵 ФИО (в том числе латиницей)

🌵 дата рождения

🌵 серия/номер паспорта

🌵 гражданство

🌵 пол

🌵 номер телефона

🌵 адрес электронной почты клиента

🌵 адрес электронной почты менеджера сервиса

🌵 имя пользователя (как правило эл. почта)

🌵 название компании

🌵 должность

🌵 баланс счета в системе

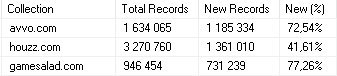

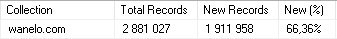

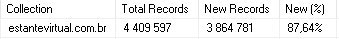

Всего более 1000 подобных записей (включая возможные дубли):

\"passportData\":{\"loyaltyCards\":[],\"docs\":[{\"name\":null,\"number\":\"6406XXXXXX\",\"serial\":null,\"type\":\"ru_passport\"}],\"citizenship\":null,\"birthday\":XXXXXX800,\"phoneNumber\":\"+7919XXXXXXX\",\"translitLastName\":XXX,\"translitMiddleName\":XXX,\"translitFirstName\":XXX,\"nativeLastName\":\"XXX\",\"nativeMiddleName\":\"Викторович\",\"nativeFirstName\":\"XXX\",\"consultantEmail\":\"XXX@ibc.ru\",\"username\":\"XXX@megafon-retail.ru\",\"currency\":\"RUB\",\"balance\":-1536396.7,\"isAgency\":false,\"agencyId\":2,\"companyId\":19441,\"companyName\":\"МегаФон Ритейл\",\"position\":\"Территориальный менеджер по продажам\",\"avatar\":null,\"sex\":\"unknown\",\"email\":\"XXX@megafon-retail.ru\",\"type\":\"client_employee\",\"id\":882940,\"_id\":\"5bc65a7916b80a6a30dd77bd\"},\"__v\":0,\"lastAuthorizationAt\":\"2018-12-04T16:45:54.576Z\",\"username\":\"

XXX@megafon-retail.ru\",\"_id\":\"5bc65a79ec2c8800d4a4304d\"}' }\r"

(реальные данные скрыты нами)

XXX@megafon-retail.ru\",\"_id\":\"5bc65a79ec2c8800d4a4304d\"}' }\r"

(реальные данные скрыты нами)

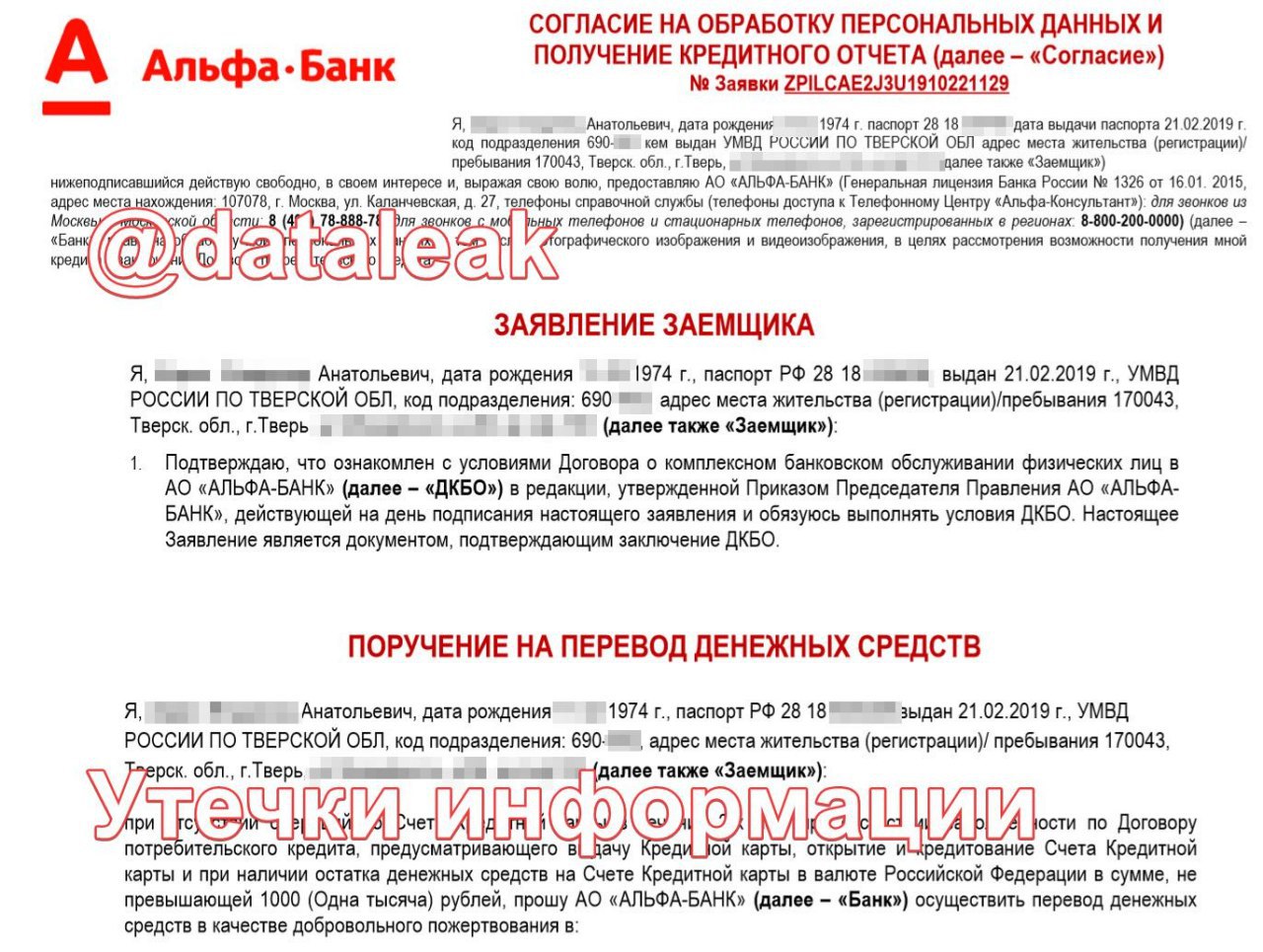

К сожалению, кроме персональных данных в открытом доступе находились также логины и

текстовые пароли клиентов сервиса для личных кабинетов: 🤦♂️🤦🏻♂️

"message": "<30>Sep 28 11:19:37 mice-api[17101]: Fri, 28 Sep 2018 08:19:37 GMT MICE:profile [L] Auth try with credentials { username: 'd.XXX',d.XXX',

password: 'XXX', ttl: 2678400 }\r"

Через личные кабинеты клиенты сервиса могут просматривать все данные по заказам своих компаний: авиа и ж/д билеты, отели, списки сотрудников с должностями, телефонами и адресами эл. почты, даты поездок и многое другое. 🙈

Мы оповестили сервис 15.09.2019 и на следующий день сервер был «тихо» убран из свободного доступа. 🤷♂️ По данным Shodan, впервые этот сервер «застветился» 28.06.2018. 🤦♂️

Ранее мы обнаруживали утечку данных из сервиса по подбору туров «

Слетать.ру»:

https://t.me/dataleak/1045