Size: a a a

2019 May 22

Все те, кто не успел получить стикеры, оставшиеся раздает парень в оранжевых кроссовках рядом с той же самой легендарной DeLorean. #stickerhunting

2019 May 23

Знакомьтесь, это "Мистер Ч" и он тоже увлечен информационной безопасностью :)

0day для Windows 10 хорошо, а 3 штуки за 24 часа еще лучше, пусть и не самые легкие в эксплуатации

https://github.com/SandboxEscaper/polarbearrepo

https://thehackernews.com/2019/05/microsoft-zero-day-vulnerability.html

https://github.com/SandboxEscaper/polarbearrepo

https://thehackernews.com/2019/05/microsoft-zero-day-vulnerability.html

2019 May 30

Друзья, опубликована программа OFFZONE 2019 ✌️

Гостей второй международной конференции по практической кибербезопасности OFFZONE (17–18 июня, Москва) ждут доклады от более чем 60 спикеров из 8 стран мира, CTF-квест, воркшопы и игровые активности. Никаких пиджаков, никакого бизнеса — только hardcore research. Подробнее на официальном сайте #OFFZONE 2019: https://offzone.moscow/ru/program/

Гостей второй международной конференции по практической кибербезопасности OFFZONE (17–18 июня, Москва) ждут доклады от более чем 60 спикеров из 8 стран мира, CTF-квест, воркшопы и игровые активности. Никаких пиджаков, никакого бизнеса — только hardcore research. Подробнее на официальном сайте #OFFZONE 2019: https://offzone.moscow/ru/program/

2019 June 11

В преддверии приближающегося OFFZONE кажется все только говорят об этом мероприятии. Не буду стоять в стороне и с удовольствием поддержу общую активность, потому что миру нужно больше крутых технических конференций вроде этой.

Для тех, кто еще без билета, могу предложить поучаствовать в квесте от ребят из Wallarm. Каждый день - новый таск. Первый решивший получает промокод. Старт тут: @offzone2019hackquest

Остальным советую зарегистрироваться на воркшопы от организаторов: https://offzone.moscow/ru/workshop/

Для тех, кто еще без билета, могу предложить поучаствовать в квесте от ребят из Wallarm. Каждый день - новый таск. Первый решивший получает промокод. Старт тут: @offzone2019hackquest

Остальным советую зарегистрироваться на воркшопы от организаторов: https://offzone.moscow/ru/workshop/

2019 June 12

Представлена новая side-channel атака RAMBleed, основанная на методе Rowhammer. Правда в отличие от Rowhammer, которая позволяла лишь видоизменять и искажать информацию в оперативной памяти, RAMBleed позволяет получить доступ к любым данным, хранящимся в ОЗУ. В качестве примера исследователи атаковали с помощью RAMBleed OpenSSH, откуда достали 2048-битный RSA ключ.

Нужно понимать, что подобные атаки очень сложны в реализации из-за необходимости физического доступа к блокам памяти, использования специального оборудования и достаточного количества времени. Например на извлечение RSA-ключа ушло порядка 34 часов.

Детали тут: https://rambleed.com/

Нужно понимать, что подобные атаки очень сложны в реализации из-за необходимости физического доступа к блокам памяти, использования специального оборудования и достаточного количества времени. Например на извлечение RSA-ключа ушло порядка 34 часов.

Детали тут: https://rambleed.com/

2019 June 14

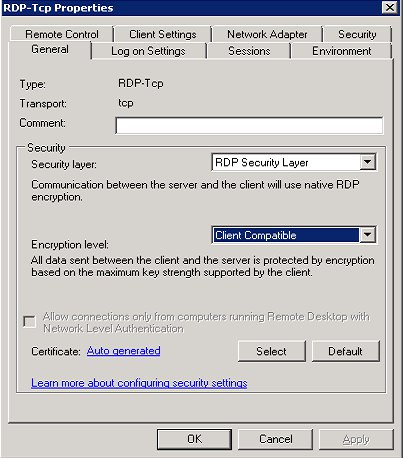

Скрипт для nmap, позволяющий с помощью RDP собрать информацию о хосте: хостнейм, домен, днс имя и версию ОС. Важно отметить, что для получения этой информации аутентификация не происходит.

https://fadedlab.wordpress.com/2019/06/13/using-nmap-to-extract-windows-info-from-rdp/

https://fadedlab.wordpress.com/2019/06/13/using-nmap-to-extract-windows-info-from-rdp/

Если вдруг кто не понял видео выше это компьютерная графика и продакшн от ребят, занимающихся видео-эффектами, никакого отношения к Boston Dynamics они не имеют.

Пруфы тут: https://www.youtube.com/watch?v=gCuG-KJacp8

Пруфы тут: https://www.youtube.com/watch?v=gCuG-KJacp8

2019 June 15

Цикл подробных материалов о принципах работы протокола аутентификации Kerberos и возможные атаки на протокол.

https://www.tarlogic.com/en/blog/how-kerberos-works/

https://www.tarlogic.com/en/blog/how-to-attack-kerberos/

https://www.tarlogic.com/en/blog/how-kerberos-works/

https://www.tarlogic.com/en/blog/how-to-attack-kerberos/

2019 June 17

Уже сегодня стартует OFFZONE, одна из самых трушных конференций для технарей в России. Рисёрч, хакинг, реверс, максимум технических заданий и докладов по кибербезопасности ждут посетителей мероприятия в течении этих двух дней.

Мы не остались в стороне и вместе с организаторами конференции решили разыграть среди наших подписчиков немного фирменного мерча! Но чтобы не отдавать его вам просто так мы подготовили небольшой конкурс, принять участие в котором смогут даже те, у кого не получилось попасть на мероприятие.

В промежуток времени с 13:00 до 14:00 (UTC+3) на канале будет опубликована ссылка, по которой вам предлагается пройти тест, включающий в себя достаточно простые задачки. Тест будет доступен в течении часа, а по окончанию мы выберем победителей, набравших наибольшее количество баллов.

Призы:

1-3 места — получают рюкзаки bi.zone.

4 и 5 — Толстовки.

6 и 7 — Кружки.

К каждому призу конечно же прилагается наша фирменная наклеечка!

За подсказками можно будет обращаться в наш бот @cybrsht_bot Каждая подсказка будет стоить -2 балла. Каждый подписчик может участвовать в конкурсе только 1 раз. Если участники наберут одинаковое кол-во баллов, то выбирать победителя будем случайным образом.

Мы не остались в стороне и вместе с организаторами конференции решили разыграть среди наших подписчиков немного фирменного мерча! Но чтобы не отдавать его вам просто так мы подготовили небольшой конкурс, принять участие в котором смогут даже те, у кого не получилось попасть на мероприятие.

В промежуток времени с 13:00 до 14:00 (UTC+3) на канале будет опубликована ссылка, по которой вам предлагается пройти тест, включающий в себя достаточно простые задачки. Тест будет доступен в течении часа, а по окончанию мы выберем победителей, набравших наибольшее количество баллов.

Призы:

1-3 места — получают рюкзаки bi.zone.

4 и 5 — Толстовки.

6 и 7 — Кружки.

К каждому призу конечно же прилагается наша фирменная наклеечка!

За подсказками можно будет обращаться в наш бот @cybrsht_bot Каждая подсказка будет стоить -2 балла. Каждый подписчик может участвовать в конкурсе только 1 раз. Если участники наберут одинаковое кол-во баллов, то выбирать победителя будем случайным образом.

Готовы получить немного стаафффчика от ребят из bi.zone?

Как и обещали публикуем наш небольшой конкурс, где вам предстоит в течении часа ответить на 9 достаточно простых (а порой даже немного нелогичных :D) вопросов и получить фирменные призы с символикой OFFZONE

Напомню: у нас есть 3 рюкзака, 2 толстовки и 2 кружки bi.zone.

За подсказками в @cybrsht_bot (каждая подсказка -2 балла).

Изи каточка, погнали!

Напомню: у нас есть 3 рюкзака, 2 толстовки и 2 кружки bi.zone.

За подсказками в @cybrsht_bot (каждая подсказка -2 балла).

Изи каточка, погнали!

До окончания нашего конкурса остается еще целых 30 минут, шанс выиграть мерч остается все еще высоким. Не успустите возможность побороться за топовые рюкзаки и толстовки!

Завершайтесь и отправляйте ответы, через 2 минуты тест закроется. Всем спасибо

Спасибо всем за участие, конкурс завершен!

Нам потребуется время чтобы проанализировать ваши ответы и определить победителей. Думаю мы управимся за сутки. После того, как мы это сделаем сразу опубликуем список победителей и правильные ответы.

Нам потребуется время чтобы проанализировать ваши ответы и определить победителей. Думаю мы управимся за сутки. После того, как мы это сделаем сразу опубликуем список победителей и правильные ответы.

2019 June 18

Парни из Vulners зарелизили мобильную версию пассивного веб-сканнера для Android.

https://play.google.com/store/apps/details?id=com.vulners

https://play.google.com/store/apps/details?id=com.vulners

Огого, пока мы тут заняты OFFZONE, Джонатан Луни из Neftlix нашел целую пачку TCP уязвимостей в ядрах FreeBSD и Linux, позволяющих вызывать отказ в обслуживании. Все уязвимости в той или иной степени завязаны на minimum segment size (MSS) и TCP Selective Acknowledgement (SACK) и в некоторых случаях способны вызвать kernel panic на последних ядрах Linux.

В общем некогда объяснять, бегом патчиться!

CVE-2019-11477, CVE-2019-11478, CVE-2019-5599 и CVE-2019-11479.

https://github.com/Netflix/security-bulletins/blob/master/advisories/third-party/2019-001.md

https://access.redhat.com/security/vulnerabilities/tcpsack

В общем некогда объяснять, бегом патчиться!

CVE-2019-11477, CVE-2019-11478, CVE-2019-5599 и CVE-2019-11479.

https://github.com/Netflix/security-bulletins/blob/master/advisories/third-party/2019-001.md

https://access.redhat.com/security/vulnerabilities/tcpsack

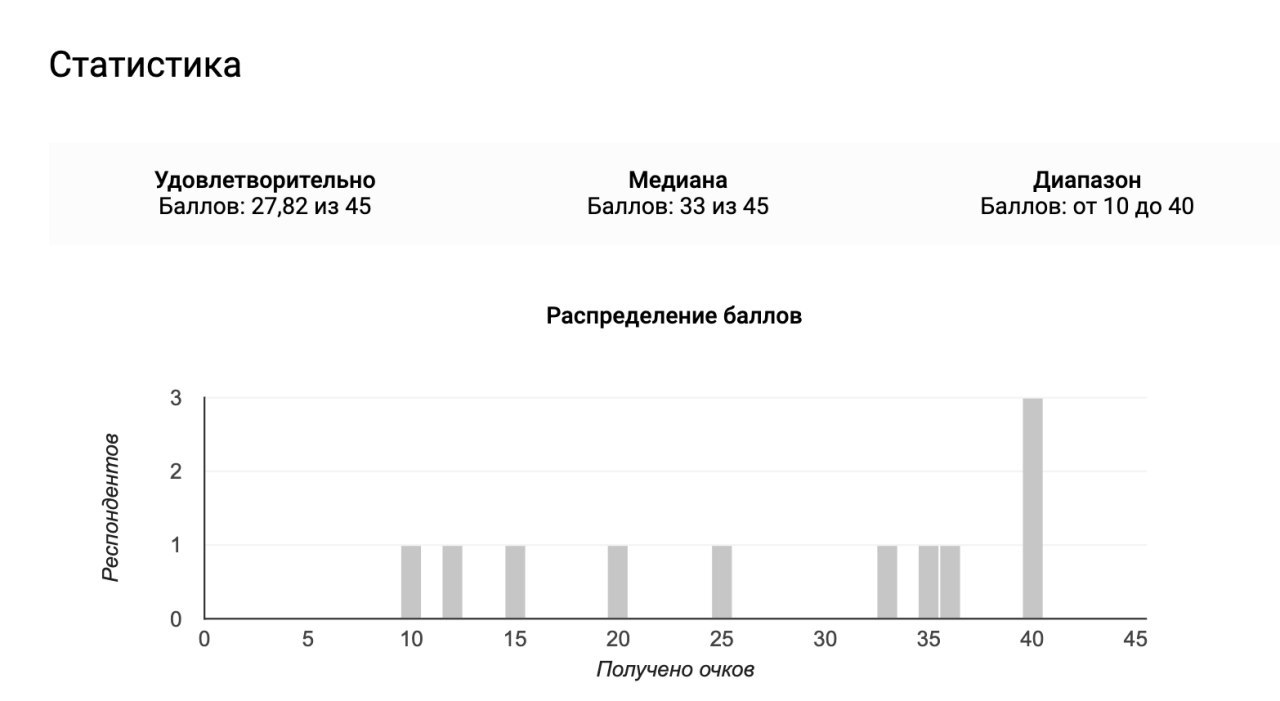

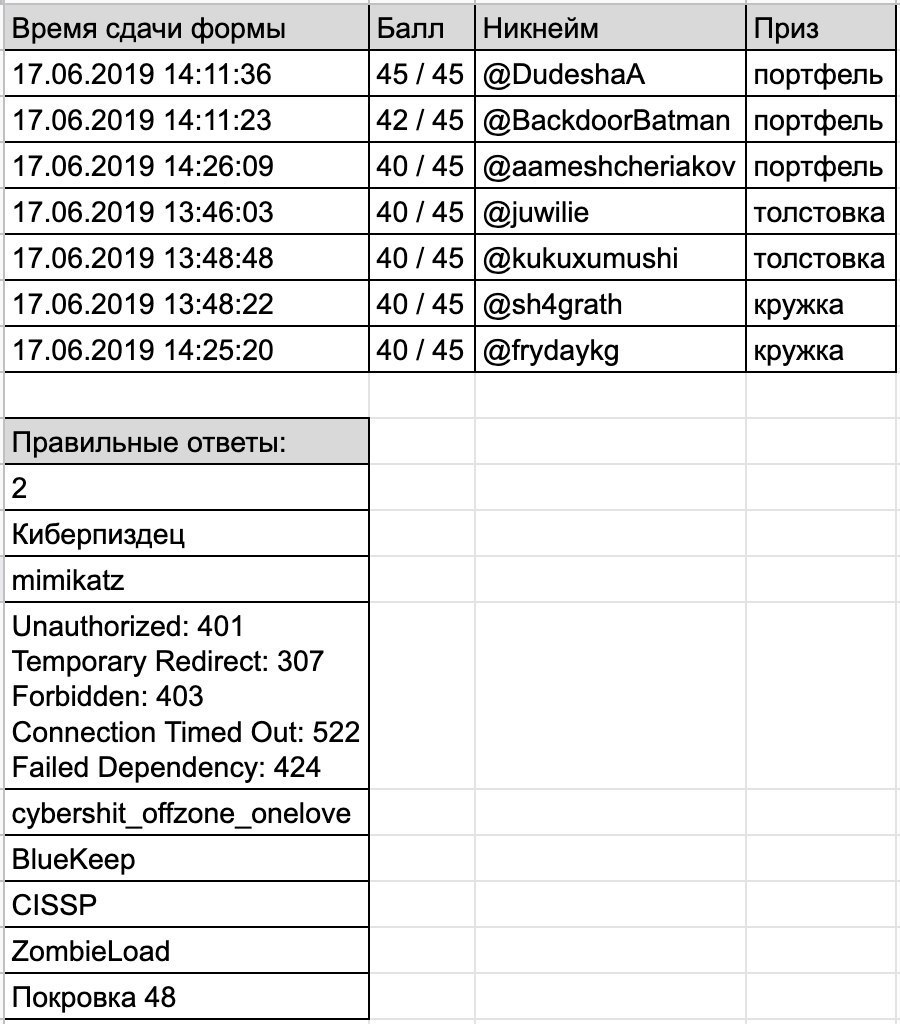

Как и обещали подводим итоги нашего вчерашнего розыгрыша. В первую очередь хочется сказать спасибо всем участникам, был всего час, но вас было так много, что даже бот порой не успевал всем отвечать.

По результатам конкурса были определены фавориты @DudeshaA и @BackdoorBatman решившие все таски без ошибок.

Остальным победителям не хватило всего 1 задания и они набрали одинаковое количество баллов, поэтому мы выбирали победителей с помощью рандома. И так результаты:

1 место: @DudeshaA, @BackdoorBatman и @aameshcheriakov.

2 место: @juwilie и @kukuxumushi.

3 место: @sh4grath и @frydaykg.

В ближайшее время мы свяжемся с победителями и решим вопрос с передачей мерча их законным владельцам.

Спасибо, что читаете нас и хорошего дня.

Пока OFFZONE!

По результатам конкурса были определены фавориты @DudeshaA и @BackdoorBatman решившие все таски без ошибок.

Остальным победителям не хватило всего 1 задания и они набрали одинаковое количество баллов, поэтому мы выбирали победителей с помощью рандома. И так результаты:

1 место: @DudeshaA, @BackdoorBatman и @aameshcheriakov.

2 место: @juwilie и @kukuxumushi.

3 место: @sh4grath и @frydaykg.

В ближайшее время мы свяжемся с победителями и решим вопрос с передачей мерча их законным владельцам.

Спасибо, что читаете нас и хорошего дня.

Пока OFFZONE!