Д

Size: a a a

2019 December 04

Только слушают )))

NK

А, так вы про цены. Я думал эти разговоры после девальвации 15 года уже закончились :)

В данный момент я считаю, что у нас(ps) цены неактуальны(занижено количество ресурсов за деньги в тарифе) только по одной услуге, это дело в планах исправить.

В длинную дискуссию входить не буду, ибо она ни к чему не приведет. Но обычно я людям говорю - приходите в гости в офис, все лично расскажу и покажу и про цены могу порассуждать :))

А главные причины как всегда одни - рынок меньше, деньги дороже, получить кредиты сложнее(если это не на айфон или недвижка). В той же РФ например можно железо в лизинг взять, у нас только за свои кровные или в кредит под залог недвижки.

В данный момент я считаю, что у нас(ps) цены неактуальны(занижено количество ресурсов за деньги в тарифе) только по одной услуге, это дело в планах исправить.

В длинную дискуссию входить не буду, ибо она ни к чему не приведет. Но обычно я людям говорю - приходите в гости в офис, все лично расскажу и покажу и про цены могу порассуждать :))

А главные причины как всегда одни - рынок меньше, деньги дороже, получить кредиты сложнее(если это не на айфон или недвижка). В той же РФ например можно железо в лизинг взять, у нас только за свои кровные или в кредит под залог недвижки.

Y

Только слушают )))

=))). ну

O

Коллеги, очень нужна помощь! Не получается решить задачу обнаружения инициатора ошибочного DNS-запроса. На прокси/локальном DNS-сервере надо найти клиента сети, который попытался разрезолвить некий supersite[.]com, который недоступен.

Пытаюсь делать с помощью дампа трафика и его фильтрации - по ряду причин не получается. Можно попробовать capture filter tshark на DNS запрос на конкретный домен - но не могу найти работающий CAPTURE фильтр. Display - не предлагать, его я нашел, но объемы трафика и свободного места на диске - не позволяют его дампить, чтобы потом фильтровать.

Нашел настройки DNS сервера Windows - отладочный режим позволяет, вроде, ловить ошибочные запросы. Тут немного другая проблема: сеть - не моя, как быстро настроить DNS, если с ним, вдруг, будут проблемы (например, установлены на клиентах DNS сервера гугла, а мне надо быстро и, не уронив сеть, настроить подобный режим работы DNS сервера).

Кто может предложить решение этой нетипичной проблемы?

Заранее - очень благодарен!

Пытаюсь делать с помощью дампа трафика и его фильтрации - по ряду причин не получается. Можно попробовать capture filter tshark на DNS запрос на конкретный домен - но не могу найти работающий CAPTURE фильтр. Display - не предлагать, его я нашел, но объемы трафика и свободного места на диске - не позволяют его дампить, чтобы потом фильтровать.

Нашел настройки DNS сервера Windows - отладочный режим позволяет, вроде, ловить ошибочные запросы. Тут немного другая проблема: сеть - не моя, как быстро настроить DNS, если с ним, вдруг, будут проблемы (например, установлены на клиентах DNS сервера гугла, а мне надо быстро и, не уронив сеть, настроить подобный режим работы DNS сервера).

Кто может предложить решение этой нетипичной проблемы?

Заранее - очень благодарен!

s

Коллеги, очень нужна помощь! Не получается решить задачу обнаружения инициатора ошибочного DNS-запроса. На прокси/локальном DNS-сервере надо найти клиента сети, который попытался разрезолвить некий supersite[.]com, который недоступен.

Пытаюсь делать с помощью дампа трафика и его фильтрации - по ряду причин не получается. Можно попробовать capture filter tshark на DNS запрос на конкретный домен - но не могу найти работающий CAPTURE фильтр. Display - не предлагать, его я нашел, но объемы трафика и свободного места на диске - не позволяют его дампить, чтобы потом фильтровать.

Нашел настройки DNS сервера Windows - отладочный режим позволяет, вроде, ловить ошибочные запросы. Тут немного другая проблема: сеть - не моя, как быстро настроить DNS, если с ним, вдруг, будут проблемы (например, установлены на клиентах DNS сервера гугла, а мне надо быстро и, не уронив сеть, настроить подобный режим работы DNS сервера).

Кто может предложить решение этой нетипичной проблемы?

Заранее - очень благодарен!

Пытаюсь делать с помощью дампа трафика и его фильтрации - по ряду причин не получается. Можно попробовать capture filter tshark на DNS запрос на конкретный домен - но не могу найти работающий CAPTURE фильтр. Display - не предлагать, его я нашел, но объемы трафика и свободного места на диске - не позволяют его дампить, чтобы потом фильтровать.

Нашел настройки DNS сервера Windows - отладочный режим позволяет, вроде, ловить ошибочные запросы. Тут немного другая проблема: сеть - не моя, как быстро настроить DNS, если с ним, вдруг, будут проблемы (например, установлены на клиентах DNS сервера гугла, а мне надо быстро и, не уронив сеть, настроить подобный режим работы DNS сервера).

Кто может предложить решение этой нетипичной проблемы?

Заранее - очень благодарен!

Если есть доступ к фаерволу, можно там же зазеркалить DNS и пустить траф на свой

O

Если есть доступ к фаерволу, можно там же зазеркалить DNS и пустить траф на свой

Надо сделать прозрачно для клиента и чтобы он не получил ответ (это может быть опасно для клиента). Так получится?

s

s

вот я не помню, там это было через nat

https://wiki.mikrotik.com/wiki/Force_users_to_use_specified_DNS_server

или mangle redirect

https://wiki.mikrotik.com/wiki/Force_users_to_use_specified_DNS_server

или mangle redirect

O

вот я не помню, там это было через nat

https://wiki.mikrotik.com/wiki/Force_users_to_use_specified_DNS_server

или mangle redirect

https://wiki.mikrotik.com/wiki/Force_users_to_use_specified_DNS_server

или mangle redirect

Это же только на микротике?

s

Это же только на микротике?

просто обертка же над iptables

s

либо шаманить с PREROUTING, либо уходить в правила NAT

O

либо шаманить с PREROUTING, либо уходить в правила NAT

Спасибо, буду смотреть.

s

Спасибо, буду смотреть.

iptables -t nat -A OUTPUT -p udp --dport 53 -j DNAT --to 23.226.230.72:5353

iptables -t nat -A OUTPUT -p tcp --dport 53 -j DNAT --to 23.226.230.72:5353

вот варик через NAT

s

https://unix.stackexchange.com/questions/144482/iptables-to-redirect-dns-lookup-ip-and-port

чуть ниже ещё варик с

чуть ниже ещё варик с

iptables -t nat -A PREROUTING -p tcp --sport 53 -j DNAT --to-destination 23.226.230.72:5353

iptables -t nat -A POSTROUTING -j MASQUERADE

O

iptables -t nat -A OUTPUT -p udp --dport 53 -j DNAT --to 23.226.230.72:5353

iptables -t nat -A OUTPUT -p tcp --dport 53 -j DNAT --to 23.226.230.72:5353

вот варик через NAT

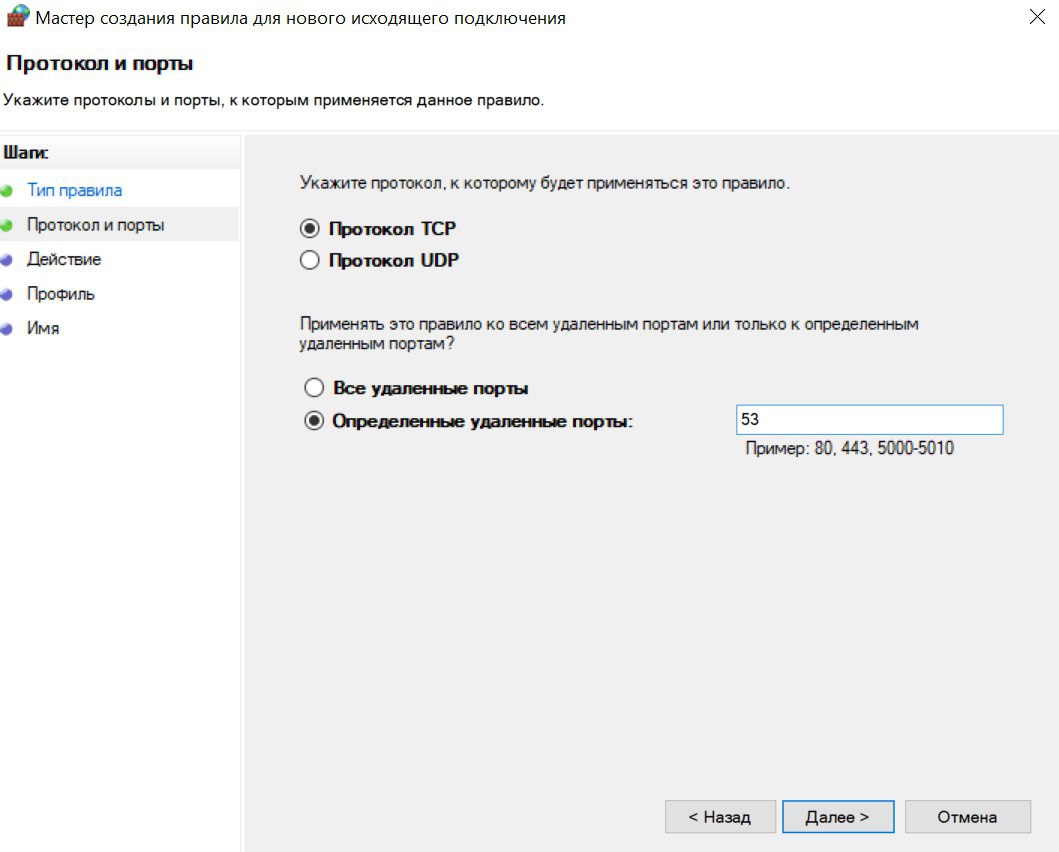

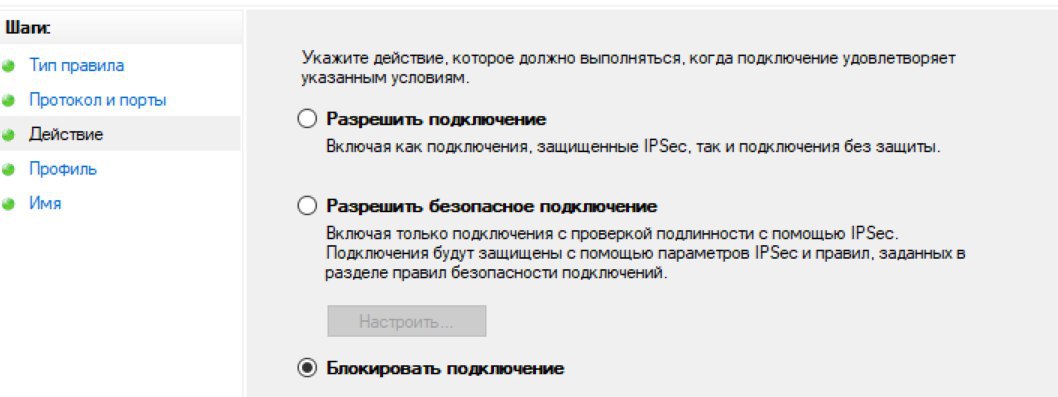

Там - винда. Похожее можно сделать на ней?

s

кхм, там вроде

netsh firewall, сча гляну что с ним можно сварить

s

Чёт пока все маны ведут на сторонний софт

s

Там - винда. Похожее можно сделать на ней?

там gui прям как конструктор

s

хотя список действий тоже конструкторный)