Size: a a a

2017 January 19

Статья про 0day уязвимость в Viber, которую продемонстрировали на алматинском дефконе https://www.facebook.com/cyberseckz/posts/1908338119393924

2017 January 20

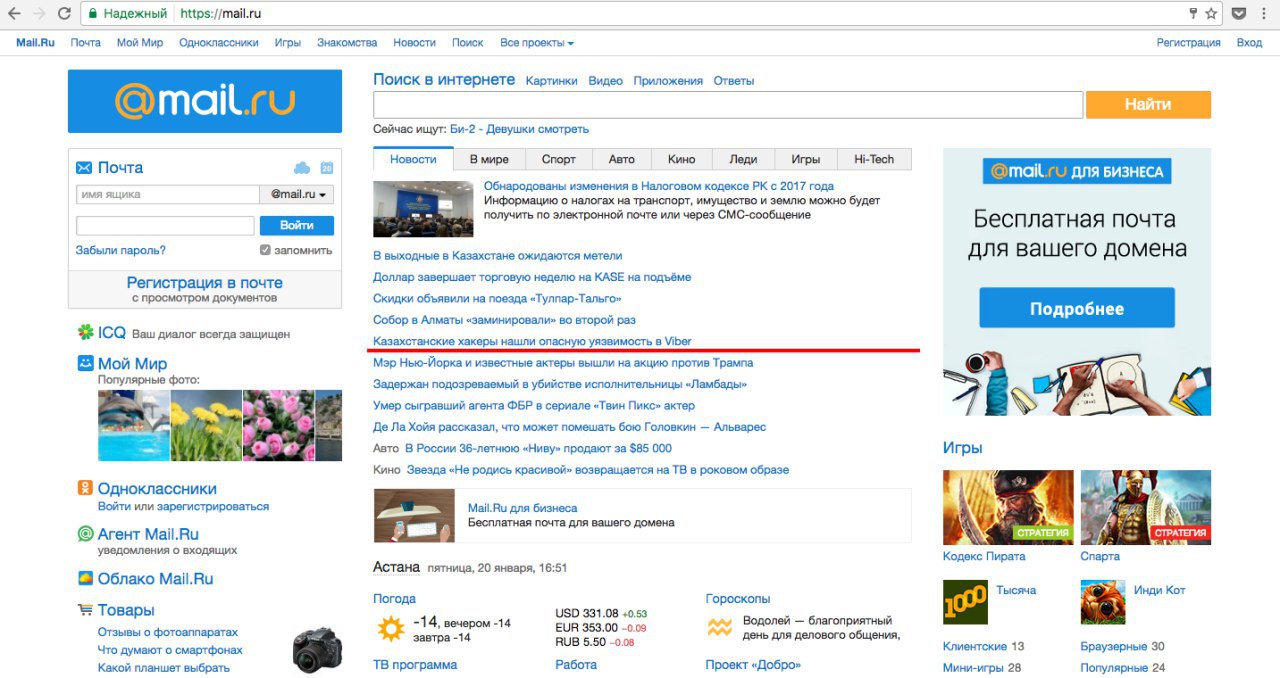

Упоминание казахстанских хакеров на маилру. Это успех )

2017 January 27

2017 January 28

https://www.facebook.com/cyberseckz/photos/a.1675790765981995.1073741828.1674347306126341/1913449662216103/?type=3&theater

Подозреваем, что такого плана новости будут появляться все чаще и чаще. Уже с участием других gov сайтов.

http://today.kz/news/internet/2017-01-28/734947-haker-iz-afriki-vzlomal-sajt-tsentra-pri-ministerstve-natsekonomiki-kazahstana/

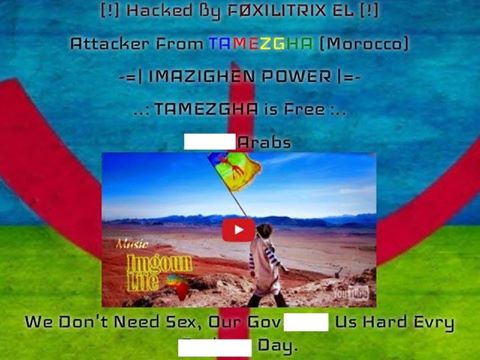

"Хакер из Африки взломал сайт центра при министерстве нацэкономики Казахстана" http://trade.gov.kz/

https://tengrinews.kz/kazakhstan_news/hakeryi-vzlomali-sayt-maslihata-almatyi-311073/

"Хакеры взломали сайт маслихата Алматы"

А ведь кто-то недавно утверждал, что "Как представителю отрасли мне обидно слышать такое. Казахстан не Африка, мы нормальная страна, у нас ИКТ на очень высоком уровне, почему вы заявляете такие вещи? В такой аудитории, где сидят уважаемые люди. Я категорически не согласен. Казахстан не последняя страна в мире в области связи."

http://bnews.kz/ru/redesign/news/kiberbezopasnost_kazahstana_naskolko_mi_zashchishcheni_ot_inostrannih_shpionov

Действительно они были правы, у нас всё хуже, Африка нас взламывает =)

Подозреваем, что такого плана новости будут появляться все чаще и чаще. Уже с участием других gov сайтов.

http://today.kz/news/internet/2017-01-28/734947-haker-iz-afriki-vzlomal-sajt-tsentra-pri-ministerstve-natsekonomiki-kazahstana/

"Хакер из Африки взломал сайт центра при министерстве нацэкономики Казахстана" http://trade.gov.kz/

https://tengrinews.kz/kazakhstan_news/hakeryi-vzlomali-sayt-maslihata-almatyi-311073/

"Хакеры взломали сайт маслихата Алматы"

А ведь кто-то недавно утверждал, что "Как представителю отрасли мне обидно слышать такое. Казахстан не Африка, мы нормальная страна, у нас ИКТ на очень высоком уровне, почему вы заявляете такие вещи? В такой аудитории, где сидят уважаемые люди. Я категорически не согласен. Казахстан не последняя страна в мире в области связи."

http://bnews.kz/ru/redesign/news/kiberbezopasnost_kazahstana_naskolko_mi_zashchishcheni_ot_inostrannih_shpionov

Действительно они были правы, у нас всё хуже, Африка нас взламывает =)

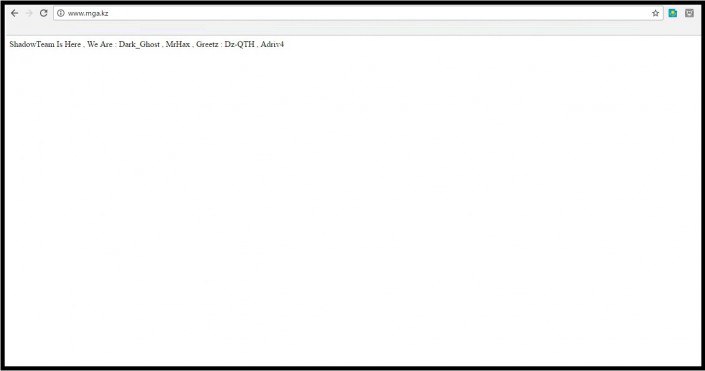

По информации портала Tengrinews.kz (источник: https://tengrinews.kz/kazakhstan_news/hakeryi-vzlomali-sayt-maslihata-almatyi-311073/ ) сегодня был взломан сайт Маслихата города Алматы. В настоящее время сайт функционирует в штатном режиме, однако, каких-либо комментариев и пресс-релизов от владельца сайта не имеется.

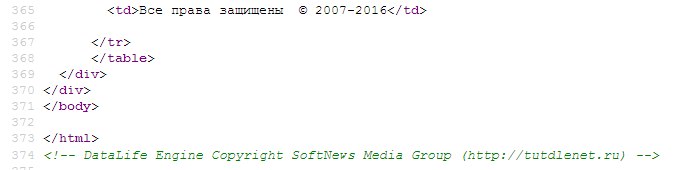

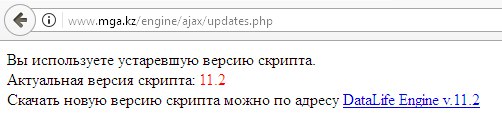

Специалистами CERT.KZ отмечается, что сайт функционирует на CMS DLE версии 9.х, о чем свидетельствует логотип данной CMS ( http://www.mga.kz/engine/skins/images/logos.jpg ), присущий версиям данного релиза. На служебной странице сайта http://www.mga.kz/engine/ajax/updates.php также выводится сообщение о необходимости обновления системы управления сайтом. Кроме того, копия CMS является нелицензионной, о чем свидетельствует ссылка в шаблоне главной страницы сайта, ведущая на портал http://tutdlenet.ru/. На сегодняшний день актуальной является версия 11.2, что свидетельствует о пренебрежении владельцев сайта к вопросам информационной безопасности, в частности, к необходимости постоянного обновления CMS стороннего производителя и использования лицензионного программного обеспечения, т.к. распространяемые через сторонние порталы нелицензионные копии зачастую содержат бэкдоры, для последующего несанкционированного доступа к сайтам, а также о недостаточном обеспечении информационной защиты внешнего ресурса.

По информации со скриншота взломанного сайта, взлом был осуществлен группой ShadowTeam. Специалистами CERT.KZ выялено, что этой группой сегодня совершен также массовый взлом сайтов в зоне gov.kz, а именно - сайтов районных госорганов Северо-Казахстанского округа:

http://mironso.gov.kz/ - ГУ "Аппарат акима Мироновского сельского округа"

http://roshaso.gov.kz - ГУ "Аппарат акима Рощинского сельского округа"

http://chermoshso.gov.kz/ - ГУ "Аппарат акима Шермонаихского сельского округа"

http://www.kellerso.gov.kz/ - ГУ "Аппарат акима Келлеровского сельского округа"

http://www.amandikso.gov.kz/ - ГУ "Аппарат акима Амандыкского сельского округа"

http://krasnopolso.gov.kz/ - ГУ "Аппарат акима Краснополянского сельского округа"

http://www.zgaiso.gov.kz/ - ГУ "Аппарат акима Зеленогайского сельского округа"

http://abayso.gov.kz/ - ГУ "Аппарат акима Абайского сельского округа Тайыншынского района"

http://www.yasnopolso.gov.kz/ - ГУ "Аппарат акима Яснополянского сельского округа"

http://letovso.gov.kz/ - ГУ "Аппарат акима Летовочного сельского округа"

http://donecso.gov.kz/ - ГУ "Аппарат акима Донецкого сельского округа"

http://www.kirovso.gov.kz/ - ГУ "Аппарат акима Кировского сельского округа"

http://tihookeanso.gov.kz/ - ГУ "Аппарат акима Тихоокеанского сельского округа"

http://www.bizumso.gov.kz/ - ГУ "Аппарат акима Большеизюмского сельского округа"

http://www.dragomirso.gov.kz/ - ГУ "Аппарат акима Драгомировского сельского округа"

http://tendikso.gov.kz/ - ГУ "Аппарат акима Тендыкского сельского округа"

а также сайтов других государственных органов:

http://www.e-priroda.gov.kz/ - Департамент природных ресурсов ВКО

http://alplan.gov.kz/ - Управление экономики и бюджетного планирования Алматинской области (г. Талдыкорган)

На всех перечисленных сайтах по настоящее время никаких действий по устранению взлома не производится.

По мнению специалистов CERT.KZ фактически имеет место взлом сервера, на котором расположены все эти сайты - 82.200.247.240 (АО "Казахтелеком"), в том числе и сайт Маслихата города Алматы.

Специалистами CERT.KZ отмечается, что сайт функционирует на CMS DLE версии 9.х, о чем свидетельствует логотип данной CMS ( http://www.mga.kz/engine/skins/images/logos.jpg ), присущий версиям данного релиза. На служебной странице сайта http://www.mga.kz/engine/ajax/updates.php также выводится сообщение о необходимости обновления системы управления сайтом. Кроме того, копия CMS является нелицензионной, о чем свидетельствует ссылка в шаблоне главной страницы сайта, ведущая на портал http://tutdlenet.ru/. На сегодняшний день актуальной является версия 11.2, что свидетельствует о пренебрежении владельцев сайта к вопросам информационной безопасности, в частности, к необходимости постоянного обновления CMS стороннего производителя и использования лицензионного программного обеспечения, т.к. распространяемые через сторонние порталы нелицензионные копии зачастую содержат бэкдоры, для последующего несанкционированного доступа к сайтам, а также о недостаточном обеспечении информационной защиты внешнего ресурса.

По информации со скриншота взломанного сайта, взлом был осуществлен группой ShadowTeam. Специалистами CERT.KZ выялено, что этой группой сегодня совершен также массовый взлом сайтов в зоне gov.kz, а именно - сайтов районных госорганов Северо-Казахстанского округа:

http://mironso.gov.kz/ - ГУ "Аппарат акима Мироновского сельского округа"

http://roshaso.gov.kz - ГУ "Аппарат акима Рощинского сельского округа"

http://chermoshso.gov.kz/ - ГУ "Аппарат акима Шермонаихского сельского округа"

http://www.kellerso.gov.kz/ - ГУ "Аппарат акима Келлеровского сельского округа"

http://www.amandikso.gov.kz/ - ГУ "Аппарат акима Амандыкского сельского округа"

http://krasnopolso.gov.kz/ - ГУ "Аппарат акима Краснополянского сельского округа"

http://www.zgaiso.gov.kz/ - ГУ "Аппарат акима Зеленогайского сельского округа"

http://abayso.gov.kz/ - ГУ "Аппарат акима Абайского сельского округа Тайыншынского района"

http://www.yasnopolso.gov.kz/ - ГУ "Аппарат акима Яснополянского сельского округа"

http://letovso.gov.kz/ - ГУ "Аппарат акима Летовочного сельского округа"

http://donecso.gov.kz/ - ГУ "Аппарат акима Донецкого сельского округа"

http://www.kirovso.gov.kz/ - ГУ "Аппарат акима Кировского сельского округа"

http://tihookeanso.gov.kz/ - ГУ "Аппарат акима Тихоокеанского сельского округа"

http://www.bizumso.gov.kz/ - ГУ "Аппарат акима Большеизюмского сельского округа"

http://www.dragomirso.gov.kz/ - ГУ "Аппарат акима Драгомировского сельского округа"

http://tendikso.gov.kz/ - ГУ "Аппарат акима Тендыкского сельского округа"

а также сайтов других государственных органов:

http://www.e-priroda.gov.kz/ - Департамент природных ресурсов ВКО

http://alplan.gov.kz/ - Управление экономики и бюджетного планирования Алматинской области (г. Талдыкорган)

На всех перечисленных сайтах по настоящее время никаких действий по устранению взлома не производится.

По мнению специалистов CERT.KZ фактически имеет место взлом сервера, на котором расположены все эти сайты - 82.200.247.240 (АО "Казахтелеком"), в том числе и сайт Маслихата города Алматы.

https://www.facebook.com/cyberseckz/posts/1913523862208683

Вот и исследование по второму инциденту. Вечером 28 января на сайте агентства Today.kz (источник: http://today.kz/news/internet/2017-01-28/734947-haker-iz-afriki-vzlomal-sajt-tsentra-pri-ministerstve-natsekonomiki-kazahstana/) появилась информация о взломе сайта АО "Центр развития торговой политики" при Министерстве национальной экономики РК - http://trade.gov.kz. По информации из исходного кода страницы сайта, сохраненной в кеше поисковых систем, дефейс был осуществлен 27 января в 12.28 UTC, а ранее, 26 января, и дефейс зеркала сайта http://wto.gov.kz, функционирующий на той же CMS.

Данный взлом категоризируется специалистами CERT.KZ - как дефейс, подмена главной страницы через уязвимость в механизме шаблонизации (сайт функционирует на CMS Aster v6.8.4 (http://lux-art.ru). Сайт производителя данной CMS недоступен и актуальной информации о данной CMS найти не удалось. В данном случае, как и во многих других, наблюдается системность проблемы сайтов государственных органов, заключающаяся в использовании поставщиками услуг разработки и сопровождения сайтов нелицензионных или устаревших систем управления сайтами, содержащих множественные уязвимости.

В настоящее время хостинг сайтов отключен компанией Hoster.kz, с целью устранения последствий взлома.

Дополнительно, специалистами CERT.KZ отмечается аналогичный дефейс сайта www.doctpd.kz (Система электронного документооборота, владелец - компания "Вегадизайн"), расположенного также на хостинговой площадке Hoster.kz. Хостинг данного ресурса также отключен, однако, согласно предварительной оценке, данный сайт имеет серьезную уязвимость, через которую, возможно и был осуществлен дефейс других сайтов, расположенных на этом же сервере, т.к. доступен корневой каталог сайта и, как следствие, исходный код всех скриптов.

Вот и исследование по второму инциденту. Вечером 28 января на сайте агентства Today.kz (источник: http://today.kz/news/internet/2017-01-28/734947-haker-iz-afriki-vzlomal-sajt-tsentra-pri-ministerstve-natsekonomiki-kazahstana/) появилась информация о взломе сайта АО "Центр развития торговой политики" при Министерстве национальной экономики РК - http://trade.gov.kz. По информации из исходного кода страницы сайта, сохраненной в кеше поисковых систем, дефейс был осуществлен 27 января в 12.28 UTC, а ранее, 26 января, и дефейс зеркала сайта http://wto.gov.kz, функционирующий на той же CMS.

Данный взлом категоризируется специалистами CERT.KZ - как дефейс, подмена главной страницы через уязвимость в механизме шаблонизации (сайт функционирует на CMS Aster v6.8.4 (http://lux-art.ru). Сайт производителя данной CMS недоступен и актуальной информации о данной CMS найти не удалось. В данном случае, как и во многих других, наблюдается системность проблемы сайтов государственных органов, заключающаяся в использовании поставщиками услуг разработки и сопровождения сайтов нелицензионных или устаревших систем управления сайтами, содержащих множественные уязвимости.

В настоящее время хостинг сайтов отключен компанией Hoster.kz, с целью устранения последствий взлома.

Дополнительно, специалистами CERT.KZ отмечается аналогичный дефейс сайта www.doctpd.kz (Система электронного документооборота, владелец - компания "Вегадизайн"), расположенного также на хостинговой площадке Hoster.kz. Хостинг данного ресурса также отключен, однако, согласно предварительной оценке, данный сайт имеет серьезную уязвимость, через которую, возможно и был осуществлен дефейс других сайтов, расположенных на этом же сервере, т.к. доступен корневой каталог сайта и, как следствие, исходный код всех скриптов.

2017 January 30

https://www.facebook.com/cyberseckz/posts/1914195835474819 Неполный список веб-ресурсов, подвергнутых массовому взлому на этих выходных.

По информации службы мониторинга CERT.KZ (ЦАРКА) за истекшие сутки атаке злоумышленников подверглись 33 сайта в доменной зоне .kz, в том числе – 6 сайтов государственных учреждений и бюджетных организаций:

АО «Центр развития и защиты конкурентной политики» - czk.kz

КГП «Поликлиника № 2» г. Караганды pol2karaganda.kz

ГКП «Городская поликлиника № 3» г. Уральска pol3.kz

ТОО «Казахский научно-исследовательский институт рыбного хозяйства» kazniirh.kz

Медицинский колледж г. Караганды karmedkolledzh.kz

ГКП «Коксуская центральная районная больница» koksu-bolnica.kz

Все атакованные сайты располагаются на хостинг-сервере компании PS.KZ - 195.210.46.113

Характер атак классифицируется специалистами CERT.KZ как дефейс (замена главной страницы сайта). Дефейс носил пропагандистский характер и был осуществлен одной из кибергрупп Ближнего Востока.

В настоящее время последствия дефейсов на сайтах устранены, однако, специалистами CERT.KZ отмечается, что все подвергшиеся атаке сайты используют устаревшие версии CMS и последствия взлома устранены на первичном уровне, без предпринятия мер по устранению уязвимостей и предотвращению повторного взлома.

АО «Центр развития и защиты конкурентной политики» - czk.kz

КГП «Поликлиника № 2» г. Караганды pol2karaganda.kz

ГКП «Городская поликлиника № 3» г. Уральска pol3.kz

ТОО «Казахский научно-исследовательский институт рыбного хозяйства» kazniirh.kz

Медицинский колледж г. Караганды karmedkolledzh.kz

ГКП «Коксуская центральная районная больница» koksu-bolnica.kz

Все атакованные сайты располагаются на хостинг-сервере компании PS.KZ - 195.210.46.113

Характер атак классифицируется специалистами CERT.KZ как дефейс (замена главной страницы сайта). Дефейс носил пропагандистский характер и был осуществлен одной из кибергрупп Ближнего Востока.

В настоящее время последствия дефейсов на сайтах устранены, однако, специалистами CERT.KZ отмечается, что все подвергшиеся атаке сайты используют устаревшие версии CMS и последствия взлома устранены на первичном уровне, без предпринятия мер по устранению уязвимостей и предотвращению повторного взлома.

Все большую актуальность приобретает борьба с киберпреступностью.

Поручаю Правительству и Комитету национальной безопасности принять меры по созданию системы «Киберщит Казахстана».

https://informburo.kz/novosti/sozdat-sistemu-kibershchit-kazahstana-rasporyadilsya-nursultan-nazarbaev.html?utm_source=facebook.com&utm_medium=news&utm_campaign=nf

Поручаю Правительству и Комитету национальной безопасности принять меры по созданию системы «Киберщит Казахстана».

https://informburo.kz/novosti/sozdat-sistemu-kibershchit-kazahstana-rasporyadilsya-nursultan-nazarbaev.html?utm_source=facebook.com&utm_medium=news&utm_campaign=nf

2017 January 31

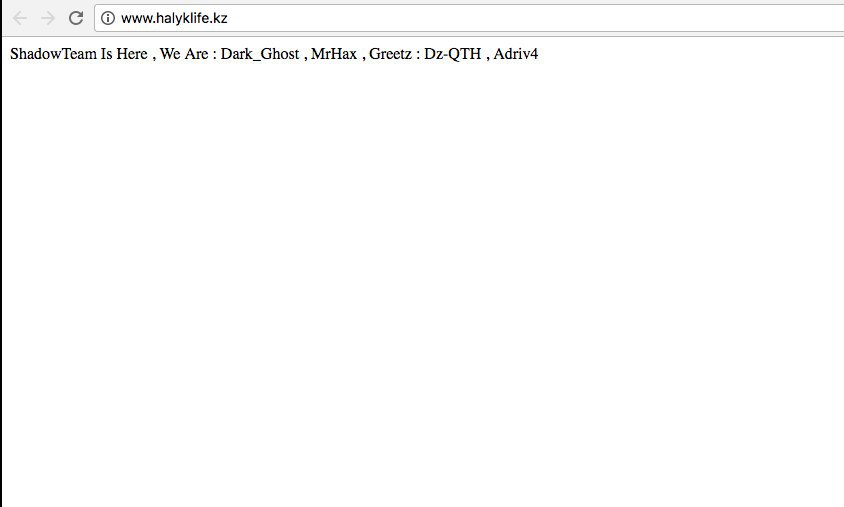

Тем временем, еще с выходных на главной странице

АО « Дочерняя компания Народного Банка Казахстана по страхованию жизни «Халык-Life» висит дефейс.

Видимо банк не следит за безопасностью своих дочек )

АО « Дочерняя компания Народного Банка Казахстана по страхованию жизни «Халык-Life» висит дефейс.

Видимо банк не следит за безопасностью своих дочек )

2017 February 04

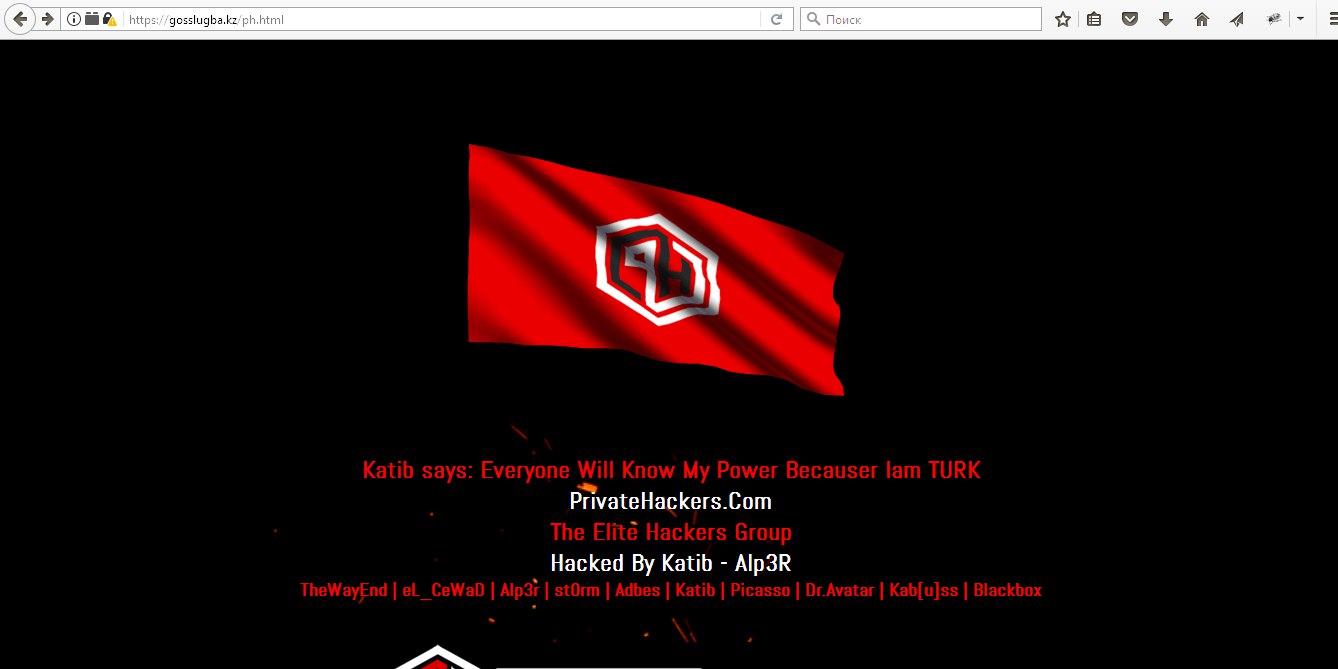

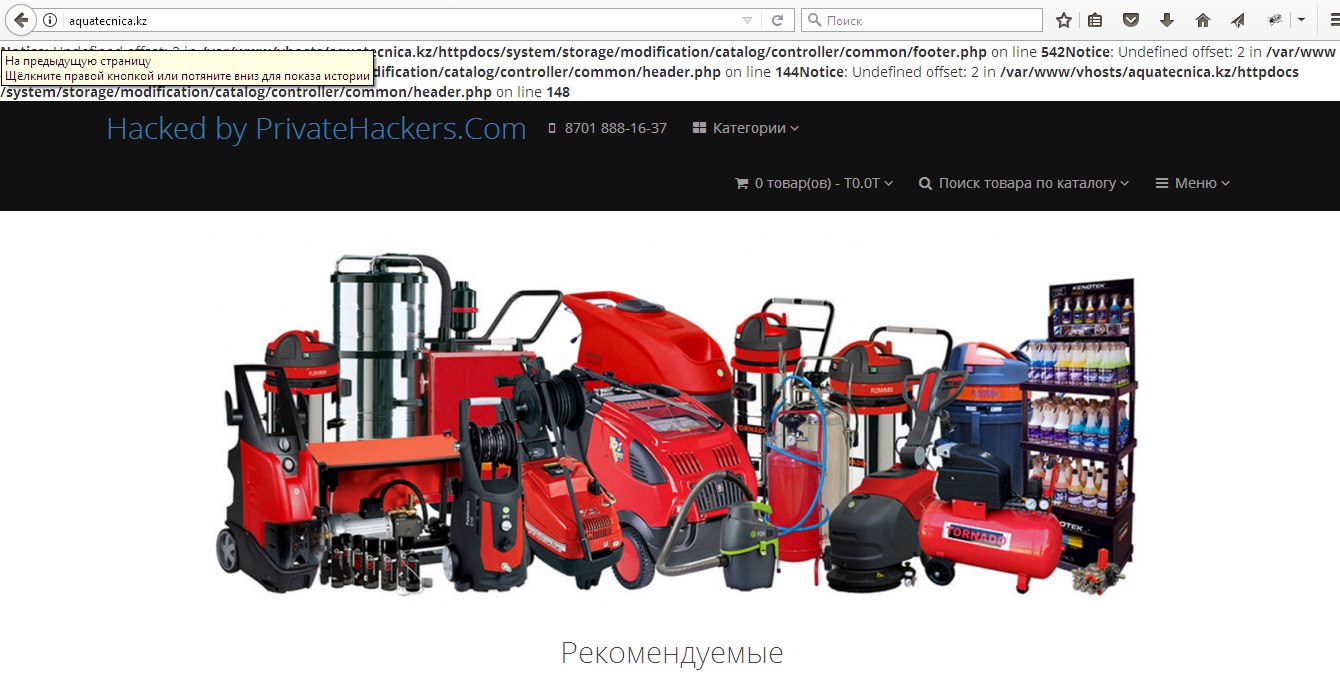

Зафиксирован небольшой групповой дефейс сайтов на одном из серверов компании HOSTER.KZ (185.98.7.128). Всего затронуто 26 сайтов. На этот раз злоумышленники не стали открыто обозначать свое присутствие на главных страницах, а скромно добавили на большинстве атакованных ресурсов в корневые каталоги сайтов странички (ph.html) со своей "рекламой". https://gosslugba.kz/ph.html. Все сайты принадлежат частным компаниям и физическим лицам. Последствия взлома пока не устранены ни на одном из сайтов на момент публикации новости.

Список сайтов, подвергшихся атаке: goquest.kz

greno.kz

goldcup.kz

filin-sv.kz

foodbox.kz

fiting.kz

exc.kz

eks-2002.kz

badenbaden.kz

dr-service.kz

dli.kz

doorhan-almaty.kz

mahabat.kz

cmd.kz

auzr.kz

gosslugba.kz

advocates.kz

aquatecnica.kz

alfaplus.kz

arni.kz

zhampoz.kz

adilbaga.kz

a-class.kz

novyiput-aksu.kz

21ne.kz

2a.kz

greno.kz

goldcup.kz

filin-sv.kz

foodbox.kz

fiting.kz

exc.kz

eks-2002.kz

badenbaden.kz

dr-service.kz

dli.kz

doorhan-almaty.kz

mahabat.kz

cmd.kz

auzr.kz

gosslugba.kz

advocates.kz

aquatecnica.kz

alfaplus.kz

arni.kz

zhampoz.kz

adilbaga.kz

a-class.kz

novyiput-aksu.kz

21ne.kz

2a.kz

2017 February 05

Касательно публикации межународного информационного агентства "Фергана" http://www.fergananews.com/news/25962 о повторном взломе государственных сайтов Казахстана, в том числе портала "Электронного правительства", ОЮЛ "Центр анализа и расследования кибератак" (ЦАРКА) считает необходимым сделать следующее разъяснение.

МИА "Фергана" в качестве первоисточника публикации приводит ссылку на аккаунт пользователя сети ФБ Дениса Кривошеева, (https://www.facebook.com/sterling.kz/posts/10155070477756940?pnref=story). Заявление о взломе "gov.kz" со стороны пользователя социальной сети основано на его личных умозаключениях и не может считаться профессионально обоснованным и достоверным, для ссылки на него в качестве источника новости. Кроме того, приведенный в посте скриншот с сообщением о технических работах на портале wto.gov.kz, хронологически относится к 27-28 января, когда этот ресурс был подвержен атаке, наряду с другими сайтами, в общем количестве более трехсот, о чем было сообщено именно специалистами CERT.KZ (ЦАРКА). Особо стоит отметить, что взлом "gov.kz" невозможен, т.к. ресурса с указанным именем в принципе не существует в силу того, что данный адрес зарезервирован в качестве доменного имени первого уровня.

Таким образом, считаем, что из-за недостаточной проверки фактов и наличия достаточной квалификации в сфере информационных технологий и информационной безопасности, журналист МИА "Фергана" исказил действительное положение дел, перепутав проведение технических работ на портале "Электронного правительства" со взломом сайта, чем, вероятно, ввел в заблуждение аудиторию портала.

Каких-либо критических инцидентов, связанных с сайтами государственных органов, в том числе портала "Электронного правительства" специалистами CERT.KZ (ЦАРКА) за период 3-4 февраля не зарегистрировано. О выявленных инцидентах ЦАРКА оперативно сообщает в своем официальном канале Telegram.

МИА "Фергана" в качестве первоисточника публикации приводит ссылку на аккаунт пользователя сети ФБ Дениса Кривошеева, (https://www.facebook.com/sterling.kz/posts/10155070477756940?pnref=story). Заявление о взломе "gov.kz" со стороны пользователя социальной сети основано на его личных умозаключениях и не может считаться профессионально обоснованным и достоверным, для ссылки на него в качестве источника новости. Кроме того, приведенный в посте скриншот с сообщением о технических работах на портале wto.gov.kz, хронологически относится к 27-28 января, когда этот ресурс был подвержен атаке, наряду с другими сайтами, в общем количестве более трехсот, о чем было сообщено именно специалистами CERT.KZ (ЦАРКА). Особо стоит отметить, что взлом "gov.kz" невозможен, т.к. ресурса с указанным именем в принципе не существует в силу того, что данный адрес зарезервирован в качестве доменного имени первого уровня.

Таким образом, считаем, что из-за недостаточной проверки фактов и наличия достаточной квалификации в сфере информационных технологий и информационной безопасности, журналист МИА "Фергана" исказил действительное положение дел, перепутав проведение технических работ на портале "Электронного правительства" со взломом сайта, чем, вероятно, ввел в заблуждение аудиторию портала.

Каких-либо критических инцидентов, связанных с сайтами государственных органов, в том числе портала "Электронного правительства" специалистами CERT.KZ (ЦАРКА) за период 3-4 февраля не зарегистрировано. О выявленных инцидентах ЦАРКА оперативно сообщает в своем официальном канале Telegram.

Список сайтов, подвергшихся атакам за истекшие сутки. Те же самые проплаченные команды кибер-SMM, те же самые сервера АО "Казахтелеком" и "HOSTER.KZ", но есть и "новенькие" - ALMA.TV, например. В общем - обычный день в Казнете, ничего экстраординарного.

tamilaplus.kz

pressman.kz

seven-rivers.kz

recept-m.kz

rad.kz

rikmerkur.kz

qabylet.kz

phonster.kz

gh-ecology.kz

polystone.kz

potolok-almaty.kz

protv.kz

projectart.kz

ozspkrg.kz

oncegroup.kz

mir-plastika.kz

natoforma.kz

molygreen.kz

mebel-1.kz

maktab.kz

mastopatiya.kz

kreditzaem.kz

hochubudu.kz

happyway.kz

janaru.kz

healthcity.kz

kalyan-na-dom.kz

kungei.kz

kar-bilimschoolblog.kz

goquest.kz

На этот раз в числе атакованных оказались сайты бюджетных организаций, например, КГУ " Казахско-турецкий лицей-интернат №1" управления образования Карагандинской области, РГП на ПХВ "Гарыш-Экология", сайты интернет-магазинов и микрокредитной организации. Об утечке чувствительных данных говорить не приходится, т.к. скорее всего, помимо самого дефейса, установки шелла и включения сайта в ботнет, базы данных тоже сливаются.

«Итоги» недели уязвимого Казнета – 75 сайтов.

tamilaplus.kz

pressman.kz

seven-rivers.kz

recept-m.kz

rad.kz

rikmerkur.kz

qabylet.kz

phonster.kz

gh-ecology.kz

polystone.kz

potolok-almaty.kz

protv.kz

projectart.kz

ozspkrg.kz

oncegroup.kz

mir-plastika.kz

natoforma.kz

molygreen.kz

mebel-1.kz

maktab.kz

mastopatiya.kz

kreditzaem.kz

hochubudu.kz

happyway.kz

janaru.kz

healthcity.kz

kalyan-na-dom.kz

kungei.kz

kar-bilimschoolblog.kz

goquest.kz

На этот раз в числе атакованных оказались сайты бюджетных организаций, например, КГУ " Казахско-турецкий лицей-интернат №1" управления образования Карагандинской области, РГП на ПХВ "Гарыш-Экология", сайты интернет-магазинов и микрокредитной организации. Об утечке чувствительных данных говорить не приходится, т.к. скорее всего, помимо самого дефейса, установки шелла и включения сайта в ботнет, базы данных тоже сливаются.

«Итоги» недели уязвимого Казнета – 75 сайтов.