AP

Size: a a a

2020 May 26

Да, я тоже уже порядком подустал от этого портала в 2017-й, как ты верно выразился

😊 оно всех сильно тогда достало. но лично у меня от этого появилось много седых волос. за 2015-2016-2017, просто бесчиленное количесто встречь и разговоров с Roger Ver, Jihan Wu, Andreas, Jeff, Craig... scaling bitcoin, satoshi round-table + classic, unlimited, abc, все публичные качалки... все к седым волосам

BB

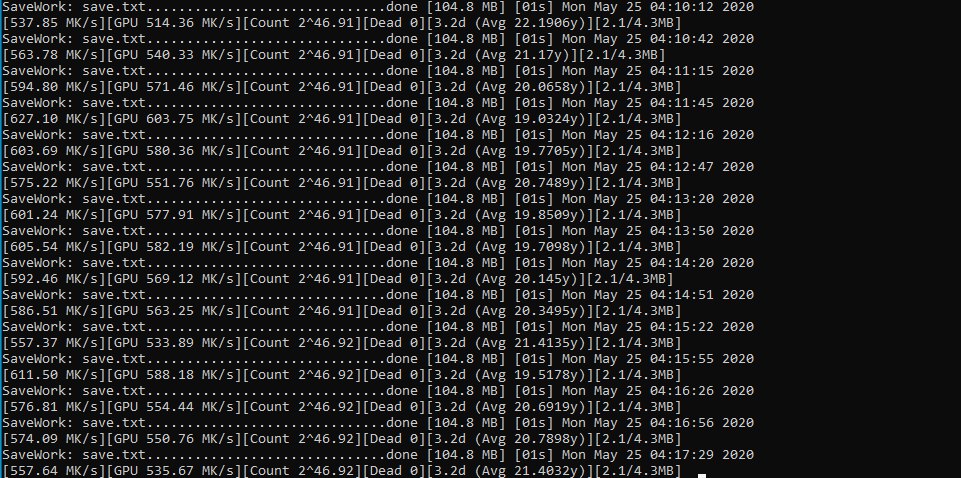

я тут занялся исследованиями и оптимизацией secp256k1 с эндоморфизмом интересные результаты

можно спросить если кто то взломает ESDSA secp256k1 сможем ли сделать форк и уйти на битке с ESDSA это реально сделать такой форк или это полностью разрушит систему? и в случае форка что будет с битками на старых адресах тех что до форка?

BB

тут например говорят что через 5 лет все приватники будут взломаны https://mobile.twitter.com/MasterChangz/status/1264653806916124672?s=20

N

😊 оно всех сильно тогда достало. но лично у меня от этого появилось много седых волос. за 2015-2016-2017, просто бесчиленное количесто встречь и разговоров с Roger Ver, Jihan Wu, Andreas, Jeff, Craig... scaling bitcoin, satoshi round-table + classic, unlimited, abc, все публичные качалки... все к седым волосам

Кстати интересно: а смотря на это всё в ретроспективе, насколько это всё было нужно? Что было бы сейчас, если бы ты не встречался с Роджером или вообще ни с кем?

DK

и еще вопрос есть ли хорошие альтернитивы криптографии на эллиптической кривой куда в случае чего можно будет перейти?

Смотря что считать хорошим и смотря в случае чего

DK

Всегда можно перейти обратно в обычные числа по модулю

z

AP

можно спросить если кто то взломает ESDSA secp256k1 сможем ли сделать форк и уйти на битке с ESDSA это реально сделать такой форк или это полностью разрушит систему? и в случае форка что будет с битками на старых адресах тех что до форка?

1. вообще любой форк это не сильно тривиальная задача и много много часов работы. переконвертация будет крайне не простая и займет время.

2. разложение на простые числа, есть трюки и есть акеселерации но пока это все равно не возможно дешево и просто. так что все нормально пока можем расслаблять булки . взлома пока не предвидеться, по крайне мере пока даже всей энергии солнца не хватит для этого.

2. разложение на простые числа, есть трюки и есть акеселерации но пока это все равно не возможно дешево и просто. так что все нормально пока можем расслаблять булки . взлома пока не предвидеться, по крайне мере пока даже всей энергии солнца не хватит для этого.

AR

Всегда можно перейти обратно в обычные числа по модулю

А как же десижнал диффи хеллман и символ лежандра на обычных числах по модулю? Вот хотел тебя спросить при случае, там же по сути меньше одного бита утекает?

AP

Кстати интересно: а смотря на это всё в ретроспективе, насколько это всё было нужно? Что было бы сейчас, если бы ты не встречался с Роджером или вообще ни с кем?

Если бы я этого не делал, все бы было с большой финансовой драмой для всех. 100% мало того я же не только с Роджером, мы все core, все играющие роль игроки, лид девы и бизы... пару моментов все было очень печально и перевес был не на нашу сторону... как с бетакамом могло бы случился. или как с перементтым электричеством и рыбим жиром.

DK

А как же десижнал диффи хеллман и символ лежандра на обычных числах по модулю? Вот хотел тебя спросить при случае, там же по сути меньше одного бита утекает?

Не очень твой вопрос понял

AP

есть еще очень красивый вариант ed25519 Edwards-curve - он мне тоже очень нра...

AP

А как же десижнал диффи хеллман и символ лежандра на обычных числах по модулю? Вот хотел тебя спросить при случае, там же по сути меньше одного бита утекает?

ты кстати свои мат шоу записываешь ? а то я бы послушал, по времени у меня звонки и работа в это время, на прямые эфиры я никак не успеваю

AR

Не очень твой вопрос понял

Ну если перейти на дискретные логарифмы от целых чисел по простому модулю, то вычислительная проблема Диффи-Хеллмана остаётся трудной - дискретный логарифм числа, возведенного по модулю в степень - хрен возмёшь. А вот отличить рандомную тройку (A, B, C) элементов такой группы от элементов (aG, bG, abG) уже можно статистически. Дело в том, что символ Лежандра в таком случае позволяет эффективно вычислить четность k из известного kG, соответственно четность ab тоже становится известной. Т.е. вроде как один бит разглашается, но где и как им воспользоваться можно - не представляю. Ну кроме как отвергнуть невозможную тройку (A, B, C), сказав, что C не может быть общим ключом для A и B. Причем, если отвергнуть, то точно, а если не отвергнуть - то далеко еще не факт, что C - это общий ключ. Таким образом инфы - меньше бита утекло. Вобщем, мне казалось, что эффективность такого теста является аргументом против использования обычных чисел по модулю (типа семантикал секьюрити не соблюдается). Но какой-то аргумент слабый... или я о чем-то не том думаю? По мне, так модульная арифметика в разы проще эллиптических кривых, нагляднее и понятнее... есть против нее еще аргументы?

DK

Ну если перейти на дискретные логарифмы от целых чисел по простому модулю, то вычислительная проблема Диффи-Хеллмана остаётся трудной - дискретный логарифм числа, возведенного по модулю в степень - хрен возмёшь. А вот отличить рандомную тройку (A, B, C) элементов такой группы от элементов (aG, bG, abG) уже можно статистически. Дело в том, что символ Лежандра в таком случае позволяет эффективно вычислить четность k из известного kG, соответственно четность ab тоже становится известной. Т.е. вроде как один бит разглашается, но где и как им воспользоваться можно - не представляю. Ну кроме как отвергнуть невозможную тройку (A, B, C), сказав, что C не может быть общим ключом для A и B. Причем, если отвергнуть, то точно, а если не отвергнуть - то далеко еще не факт, что C - это общий ключ. Таким образом инфы - меньше бита утекло. Вобщем, мне казалось, что эффективность такого теста является аргументом против использования обычных чисел по модулю (типа семантикал секьюрити не соблюдается). Но какой-то аргумент слабый... или я о чем-то не том думаю? По мне, так модульная арифметика в разы проще эллиптических кривых, нагляднее и понятнее... есть против нее еще аргументы?

Я об этом раньше не думал, но обратился к первоисточникам и выяснил что примерно по этой причине decisional diffie hellman не рассматривают в группах четного порядка, то есть в Z_p* это подгруппа размера максимум (p-1)/2 в которой символ Лежандра всегда 1.

DK

основной аргумент против это низкая скорость из за арифметики больших чисел и плохо понятная масштабируемость дискретного логарифма

AR

основной аргумент против это низкая скорость из за арифметики больших чисел и плохо понятная масштабируемость дискретного логарифма

Ух ты, т.е. умножение 256 битных чисел по модулю медленнее сложения точек на EC?

AR

Я понимаю что там будет 512 но там карацубы всякие