G

Size: a a a

2021 March 25

а нет я наврал, maint window target позвоялет ручками еще задать

G

но это конечно дикий антипаттерн как по мне

П

но это конечно дикий антипаттерн как по мне

Отойти мне надо будет, судя по всему надолго, я в личку тебе черкану результат попозже :)

П

G

Без ошибки в status самого запуска в history?

G

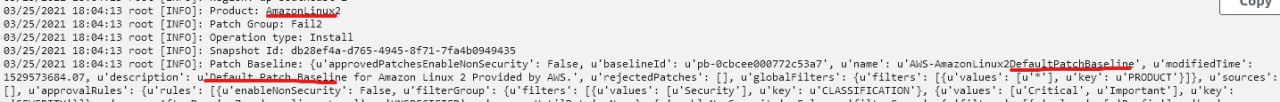

Это похоже уже на ран самого дефолтного бейзлайна чтоли

П

Без ошибки в status самого запуска в history?

Именно так :) в истории окошка Success, в таске тоже Success

AS

Как узнать AWS ID любого публичного S3 бакета:

https://www.cloudar.be/awsblog/finding-the-accountid-of-any-public-s3-bucket/

Перебрав максимум 120 комбинаций, можно вычислить номер любого аккаунта. И нет, это не баг, это фича:

https://aws.amazon.com/blogs/storage/limit-access-to-amazon-s3-buckets-owned-by-specific-aws-accounts/

В самом конце 2020-го года у S3 появилась возможность делать строгий доступ для нужных аккаунтов (по их AWS ID). В полиси можно использовать

Короче, публичные бакеты — зло. А теперь это вдвойне опасно. Раскрытие AWS ID не смертельно само по себе, но это как сказать недругам номер своей квартиры — дверь должна быть железная и находиться постоянно под охраной.

#security #S3

https://www.cloudar.be/awsblog/finding-the-accountid-of-any-public-s3-bucket/

Перебрав максимум 120 комбинаций, можно вычислить номер любого аккаунта. И нет, это не баг, это фича:

https://aws.amazon.com/blogs/storage/limit-access-to-amazon-s3-buckets-owned-by-specific-aws-accounts/

В самом конце 2020-го года у S3 появилась возможность делать строгий доступ для нужных аккаунтов (по их AWS ID). В полиси можно использовать

*-wildcard, потому просто подбирая последовательно 0*, 12*, 123*... легко можно подобрать реальный AWS ID.Короче, публичные бакеты — зло. А теперь это вдвойне опасно. Раскрытие AWS ID не смертельно само по себе, но это как сказать недругам номер своей квартиры — дверь должна быть железная и находиться постоянно под охраной.

#security #S3

G

Именно так :) в истории окошка Success, в таске тоже Success

Тогда получается Амазон умнее нас и защита от дурака работает из коробки. Попробуй сгенерить фейловый патчинг из вот этих https://docs.aws.amazon.com/systems-manager/latest/userguide/patch-manager-troubleshooting.html случаев

П

Тогда получается Амазон умнее нас и защита от дурака работает из коробки. Попробуй сгенерить фейловый патчинг из вот этих https://docs.aws.amazon.com/systems-manager/latest/userguide/patch-manager-troubleshooting.html случаев

Да, защита от дурака работает, за ссылку спасибо - покурю. Пробовал кстати через SDK делать бейзлайны - там тоже проверочки прикручены :)

G

Да, защита от дурака работает, за ссылку спасибо - покурю. Пробовал кстати через SDK делать бейзлайны - там тоже проверочки прикручены :)

Ещё вариант попробовать вырубить nat/igw по ходу пьесы чтоб не смог ssm patch agent достучаться до серверов

G

Да, защита от дурака работает, за ссылку спасибо - покурю. Пробовал кстати через SDK делать бейзлайны - там тоже проверочки прикручены :)

В описанных ссылках примерах это второй

П

Ещё вариант попробовать вырубить nat/igw по ходу пьесы чтоб не смог ssm patch agent достучаться до серверов

Проще SecurityGroup подпилить на тачку КМК, проблема только в том что мне в код придётся впилить кусок, который будет включать доступ до серверов/эндпоинтов (первоначально задача чтобы показать что авто перезапуск пройдёт успешно). Не очень хочется код лишний в лямбды пихать, поэтому я и хотел какой-нибудь трюк с бейзлайнами провернуть и перезапуск уже организовать с дефолтным бейзлайном