VM

Size: a a a

2020 February 11

200$ без учета трафика

MP

Хранение на стороне cloudflare? И без трафика?

VM

нет s3

VM

а cdn coludflare

MP

я как-то вырубал cloudfront и раздавал просто с S3. Цена что-то не особо снизилась. Я думаю что за трафик с S3 все равно бдет прилетать под 1к

RV

а ТТЛ кэша какой?

VM

и сам объем картинок?

MP

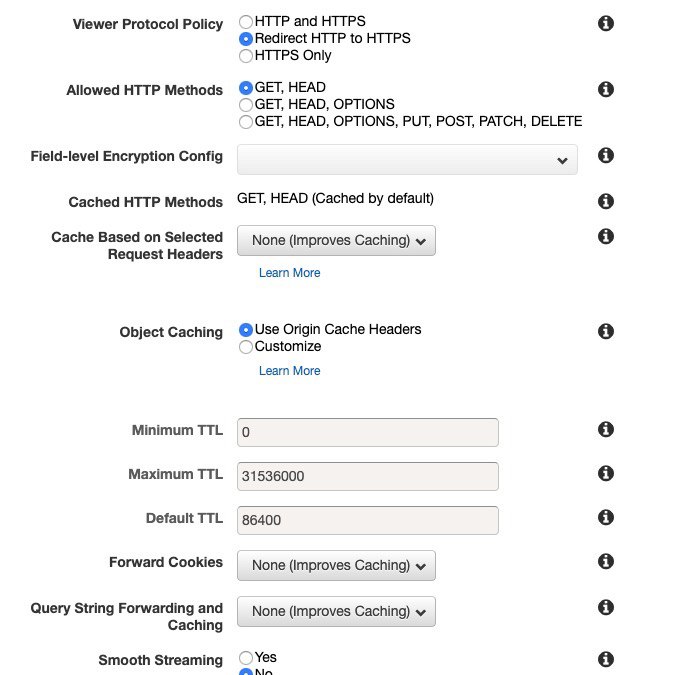

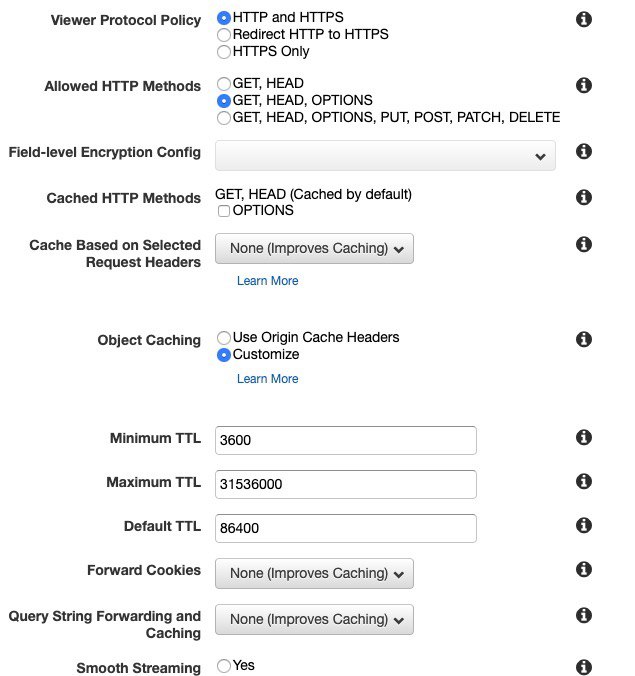

2 правила:

0 - *.jpg

1 - Default(*)

0 - *.jpg

1 - Default(*)

MP

Для default

MP

для jpg

MP

суть в том, что пользователи аплоад часто делают этих картинок

AP

суть в том, что пользователи аплоад часто делают этих картинок

Upload напрямую в s3 бесплатно.

AP

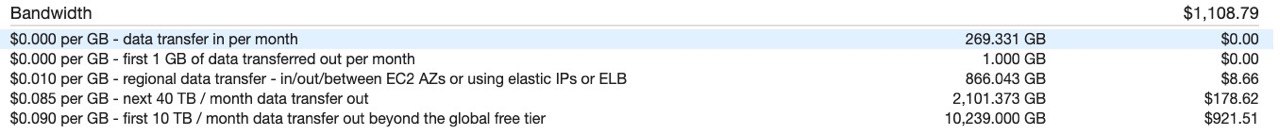

Подскажите кто, использую S3 как место хранения картинок (50-150Кб одна), раздаю через CloudFront. За месяц приходит счет на 1-1,5к зелени (в билинге это DataTransfer). Это нормально?

Привет.

А точно это CF, а то цена у него за трафик другая (0,85 в первые 10 ТБ), а у вас 0,9? Больше похоже что вы просто с s3 раздаёте. На такой объём через CF AWS может дать очень хорошую скидку.

А точно это CF, а то цена у него за трафик другая (0,85 в первые 10 ТБ), а у вас 0,9? Больше похоже что вы просто с s3 раздаёте. На такой объём через CF AWS может дать очень хорошую скидку.

RV

Проверьте куда домен направлен

RV

Может и вовсе не на distribution

FF

CVE-2019-11043: вы, скорее всего, подвержены2019-11043: вы, скорее всего, подвержены

Никогда такого не делал, и вот опять. Советую обратить внимание на уязвимость, которая скорее всего где-то у вас будет воспроизводиться. Это очень жесткий и простой эксплойт.

Итого, что нужно:

1) nginx

2) php-fmp

3) php файлик, который будет отдавать 200 OK

4) php -v <7.2.24 & <7.3.11

Итого, если у вас есть стандартная связка nginx + php-fpm и что-то на PHP7 с версиями, которые я указал, и еще есть

Этой тулзой можно проверить:

https://github.com/neex/phuip-fpizdam

Более детально:

https://www.trendmicro.com/vinfo/hk-en/security/news/vulnerabilities-and-exploits/php-fpm-vulnerability-cve-2019-11043-can-lead-to-remote-code-execution-in-nginx-web-servers

Преимущественно аффектит старые приложения с не самой старой PHP (где есть куча непонятных php файлов), таким образом можно пропатчить какой-то файлик, посмотреть переменные окружения, слить креденшлы - что угодно. Расскажите знакомым, и проверьте у себя.

Всем безопасности!

Никогда такого не делал, и вот опять. Советую обратить внимание на уязвимость, которая скорее всего где-то у вас будет воспроизводиться. Это очень жесткий и простой эксплойт.

Итого, что нужно:

1) nginx

2) php-fmp

3) php файлик, который будет отдавать 200 OK

4) php -v <7.2.24 & <7.3.11

Итого, если у вас есть стандартная связка nginx + php-fpm и что-то на PHP7 с версиями, которые я указал, и еще есть

/ping.php (или любой другой эндпоинт, который возвращает 200 OK) - нужно чинить ASAP. Таким образом можно экзекнуть любую команду в этом окружении. Этой тулзой можно проверить:

https://github.com/neex/phuip-fpizdam

Более детально:

https://www.trendmicro.com/vinfo/hk-en/security/news/vulnerabilities-and-exploits/php-fpm-vulnerability-cve-2019-11043-can-lead-to-remote-code-execution-in-nginx-web-servers

Преимущественно аффектит старые приложения с не самой старой PHP (где есть куча непонятных php файлов), таким образом можно пропатчить какой-то файлик, посмотреть переменные окружения, слить креденшлы - что угодно. Расскажите знакомым, и проверьте у себя.

Всем безопасности!

FF

Если я правильно понял, это опять осення уязвимость с fastcgi_split_path_info вылезла 😆 только тогда проблема была с пхп 5.6

2020 February 12

S

Если я правильно понял, это опять осення уязвимость с fastcgi_split_path_info вылезла 😆 только тогда проблема была с пхп 5.6

ну вообще как бы репозиторию уже пару месяцев на GitHub

и на большинстве нормальных окружений не воспроизводится

о чем я радостно наблюдаю подписавшись на issue

вообще со всеми этими CVE очень странная ситуация

люди публикуют CVE ее раструбят, "а-а-а-а, пипец апокалипсис"

а потом просишь какого нибудь безопасника "пожалуйста воспроизведите мне на моем окружении? вот у меня явно все по параметрам подходит" и облом, либо не воспроизводится по примерам, либо делай сам, кожаный мешок

и на большинстве нормальных окружений не воспроизводится

о чем я радостно наблюдаю подписавшись на issue

вообще со всеми этими CVE очень странная ситуация

люди публикуют CVE ее раструбят, "а-а-а-а, пипец апокалипсис"

а потом просишь какого нибудь безопасника "пожалуйста воспроизведите мне на моем окружении? вот у меня явно все по параметрам подходит" и облом, либо не воспроизводится по примерам, либо делай сам, кожаный мешок

S

может я конечно не тех безопасников в своей жизни встречаю

FF

Типа того, да 😆