QH

Size: a a a

2018 January 23

не про андроид но про неплохой реверс, залипалово – https://github.com/jte/GTASA

ребята с sannybuilder.com/forums много лет раздебажили всю GTA SA в деталях

2018 January 25

GK

Друзья, может вы подскажите, как программно можно определить симкарту с которой был совершен звонок? стэк и гугл не помогли, те примеры что есть, не работают. телефон: xiaomi redmi 3, android 5.1 , не рутованый

Там вроде в контент провайдере есть поле для этого

2018 January 26

2018 January 27

P

по ndk чат есть?)

D

2018 January 28

GK

о, годная годнота

я правильно понимаю, что в итоге всё-таки можно отлаживать приложения, которые не debuggable, на устройстве, на котором продакшен сборка андроида, а не userdebug или eng?

я правильно понимаю, что в итоге всё-таки можно отлаживать приложения, которые не debuggable, на устройстве, на котором продакшен сборка андроида, а не userdebug или eng?

AB

С праздником, господа!

2018 January 29

A

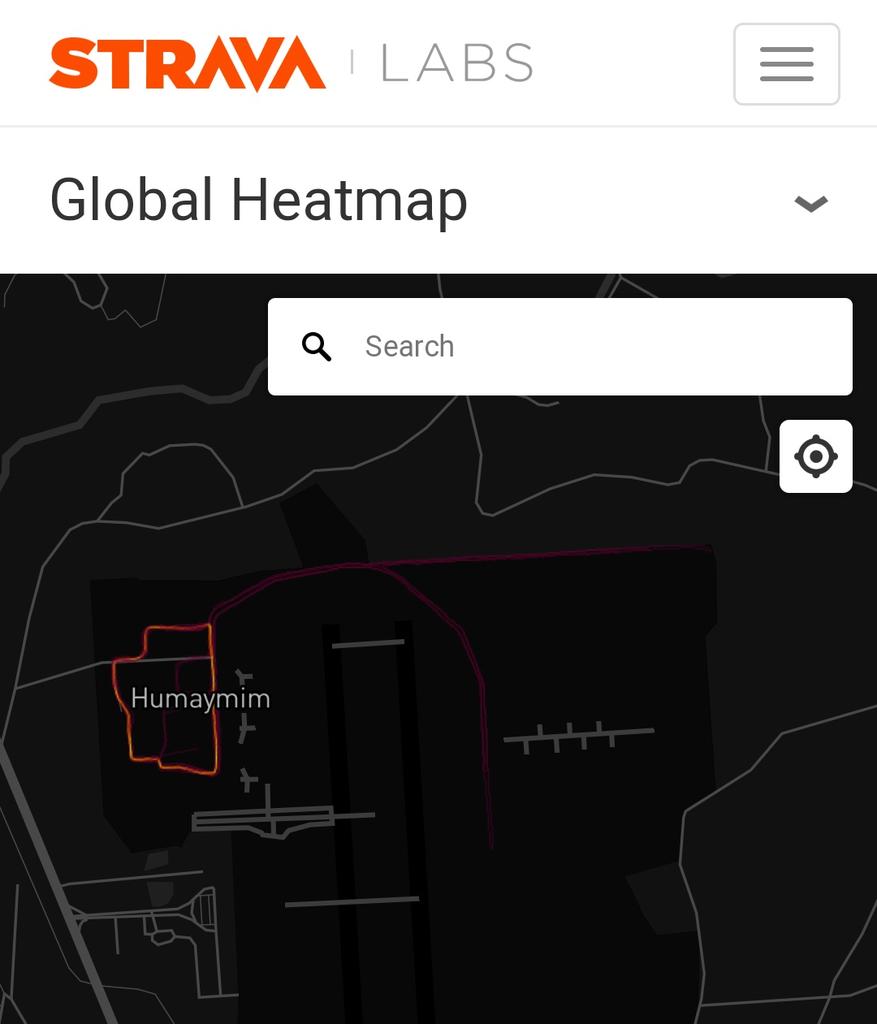

Как найти маршруты дозорных с помощью Strava (аналог Fitbit):

https://twitter.com/tobiaschneider/status/957317886112124928

https://twitter.com/tobiaschneider/status/957317886112124928

DN

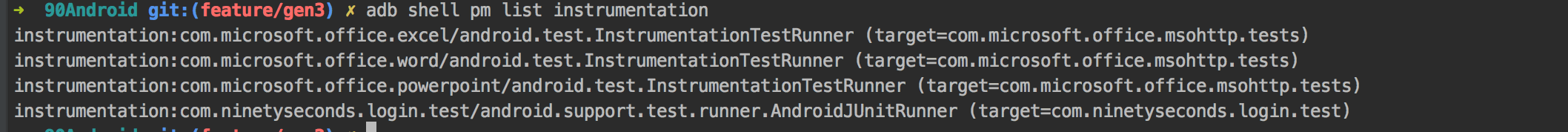

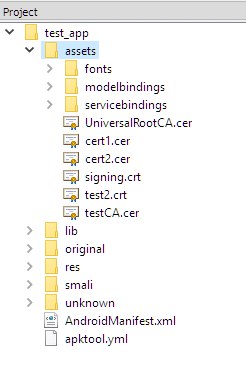

а может ли это быть дырой? то что мой SGS8 имеет тестовые апк офиса из коробки?

DN

по-идее нет, тестовая апк никаких плохих вещей не может делать

DN

только вопрос, как она работает с обфусцированной апк?

DN

или апк просто напросто нет дебажной, и тестовой апк не суждено заработать...

R

https://medium.com/taszksec/unbox-your-phone-part-i-331bbf44c30c - ломаем траст зону Самсунга в этот понедельник ;)

R

https://blog.netspi.com/four-ways-bypass-android-ssl-verification-certificate-pinning/ - ну и обход пиннига чтобы 2 раза не вставать. Инфы тут революционной нет. Но новичкам будет полезно

ME

Всем привет! Может кто подскажет.

Есть прошивка, в ней (скорее всего) на лоу левеле установлен загрузчик вируса, спустя какое-то время. Ловлю установку приложений в PackageManagerService.installPackageAsUser. Параметр, который показывает кто инициировал установку (installerPackageName), приходит с null. Там обычно com.android.vending бывает (Google Play), но в принципе это нормально.

Но вот Binder.getCallingPid() возвращает процесс от приложения Settings, хотя настройки мы брали чистыми с AOSP.

В итоге, непонятно каким образом установка вируса идёт от PID настроек, но еще более непонятно, кто этот вирус скачивает.

Сам вирус кладётся в папочку app/system, там создаётся скрытая папка, откуда и берутся файлы для вируса. Потом папка удаляется.

P.S. тестирую на чистой прошивке, но она идёт с некоторыми модификациями по лоу левелу и хай левелу от китайцев, что собственно и попадает под основное подозрение.

И вот я не пойму, можно ли как-то отловить, кто скачивает вирус с инета, или же кто его ставит с лоу левела.

Спасибо

Есть прошивка, в ней (скорее всего) на лоу левеле установлен загрузчик вируса, спустя какое-то время. Ловлю установку приложений в PackageManagerService.installPackageAsUser. Параметр, который показывает кто инициировал установку (installerPackageName), приходит с null. Там обычно com.android.vending бывает (Google Play), но в принципе это нормально.

Но вот Binder.getCallingPid() возвращает процесс от приложения Settings, хотя настройки мы брали чистыми с AOSP.

В итоге, непонятно каким образом установка вируса идёт от PID настроек, но еще более непонятно, кто этот вирус скачивает.

Сам вирус кладётся в папочку app/system, там создаётся скрытая папка, откуда и берутся файлы для вируса. Потом папка удаляется.

P.S. тестирую на чистой прошивке, но она идёт с некоторыми модификациями по лоу левелу и хай левелу от китайцев, что собственно и попадает под основное подозрение.

И вот я не пойму, можно ли как-то отловить, кто скачивает вирус с инета, или же кто его ставит с лоу левела.

Спасибо

GD

Всем привет! Может кто подскажет.

Есть прошивка, в ней (скорее всего) на лоу левеле установлен загрузчик вируса, спустя какое-то время. Ловлю установку приложений в PackageManagerService.installPackageAsUser. Параметр, который показывает кто инициировал установку (installerPackageName), приходит с null. Там обычно com.android.vending бывает (Google Play), но в принципе это нормально.

Но вот Binder.getCallingPid() возвращает процесс от приложения Settings, хотя настройки мы брали чистыми с AOSP.

В итоге, непонятно каким образом установка вируса идёт от PID настроек, но еще более непонятно, кто этот вирус скачивает.

Сам вирус кладётся в папочку app/system, там создаётся скрытая папка, откуда и берутся файлы для вируса. Потом папка удаляется.

P.S. тестирую на чистой прошивке, но она идёт с некоторыми модификациями по лоу левелу и хай левелу от китайцев, что собственно и попадает под основное подозрение.

И вот я не пойму, можно ли как-то отловить, кто скачивает вирус с инета, или же кто его ставит с лоу левела.

Спасибо

Есть прошивка, в ней (скорее всего) на лоу левеле установлен загрузчик вируса, спустя какое-то время. Ловлю установку приложений в PackageManagerService.installPackageAsUser. Параметр, который показывает кто инициировал установку (installerPackageName), приходит с null. Там обычно com.android.vending бывает (Google Play), но в принципе это нормально.

Но вот Binder.getCallingPid() возвращает процесс от приложения Settings, хотя настройки мы брали чистыми с AOSP.

В итоге, непонятно каким образом установка вируса идёт от PID настроек, но еще более непонятно, кто этот вирус скачивает.

Сам вирус кладётся в папочку app/system, там создаётся скрытая папка, откуда и берутся файлы для вируса. Потом папка удаляется.

P.S. тестирую на чистой прошивке, но она идёт с некоторыми модификациями по лоу левелу и хай левелу от китайцев, что собственно и попадает под основное подозрение.

И вот я не пойму, можно ли как-то отловить, кто скачивает вирус с инета, или же кто его ставит с лоу левела.

Спасибо

а смотрел у кого вообще есть android.permission.INSTALL_PACKAGES?

GD

или там и это закостылено?

GK

https://medium.com/taszksec/unbox-your-phone-part-i-331bbf44c30c - ломаем траст зону Самсунга в этот понедельник ;)

Это тоже круто. Достало уже, что trust в данном случае - это, по сути, distrust пользователю