Size: a a a

2021 May 18

В третьем чтении принят законопроект о введении штрафов за нарушения при защите критической IT-инфраструктуры. В законе также идет речь об ответственности за несвоевременное предоставление сведений органам, отвечающим за ликвидацию компьютерных атак. Штрафы будут составлять от 10 тыс. до 500 тыс. рублей.

Был у меня в практике неприятный случай. Один заказчик проводил внутреннее мероприятие по ИБ, куда были приглашены представители разных подразделений и дочерних компаний. Зная, что мероприятие внутреннее, я подготовил презентацию. где привел различные примеры Threat Intelligence про эту компанию, в том числе там были и достаточно интересные и самое интересное, живые, индикаторы, которые требовали расследования "немедленно, а лучше вчера".

На самом мероприятии вдруг выяснилось, что заказчик решил расширить аудиторию и пригласил кучу людей со стороны 🙁 Заранее об этом заказчик не предупредил и получилось так, что я для широкой аудитории рассказывал о косяках в ИБ приглашающей стороны. Представителям ИБ, которые были "ответственны" за представленные проблемы, было неприятно, что их недоработка была вынесена в паблик. Я тоже себя чувствовал не очень, так как подставил, пусть и ненамеренно, людей.

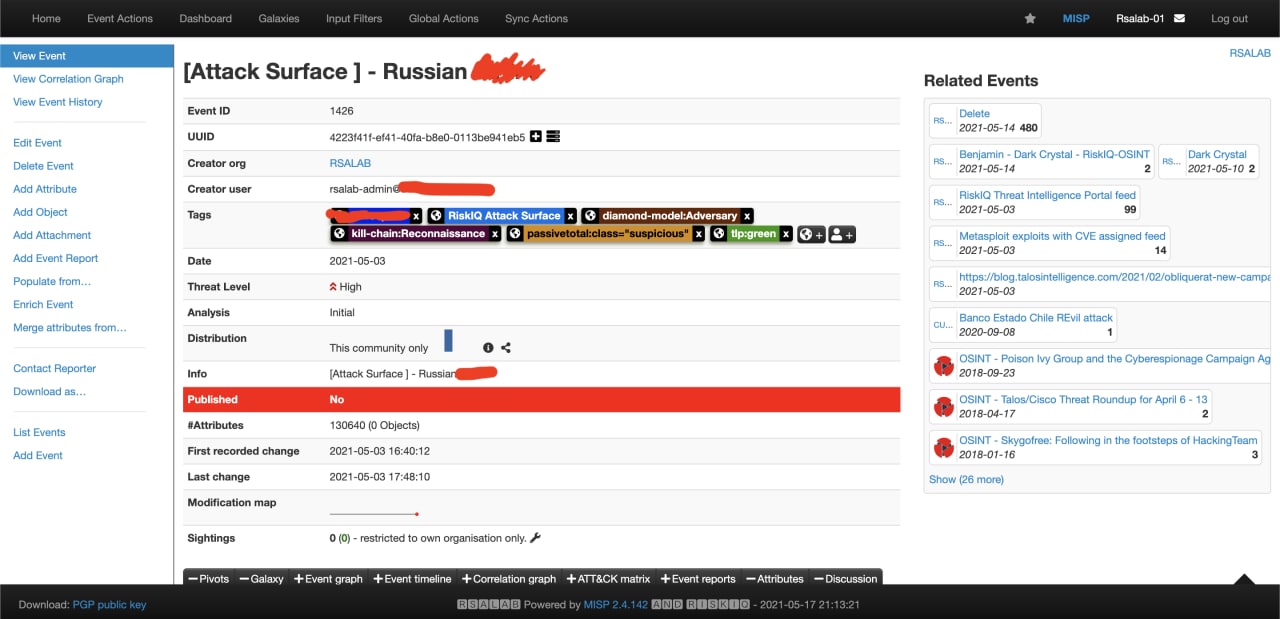

И вот вчера на RSA Conference ситуация повторилась, но не со мной. На одной из лабораторных работ по моделированию угроз и Threat Intelligence, ее организаторы в течение двух часов использовали в качестве примера одну крупную российскую компанию из области транспорта. Причем данные были живые и в реальном времени. Все активы, видимые снаружи, все уязвимости (местами критичные), все индикаторы компрометации, включая свеженький Dark Crystal, все взаимосвязи, открытые RDP и т.п.

Понятно, что, возможно, не все отображенные индикаторы уже актуальны и требуется проведение расследования, чтобы понять, компания реально скомпрометирована или это ложное срабатывание. Но сама ситуация неоднозначная. Насколько вообще можно демонстрировать такого рода истории в реальном времени на живых данных (и можно ли TI-процессы демонстрировать, скрывая все реальные индикаторы)? Думаю, организаторы были уверены, что упомянутая компания не будет участвовать в RSAC. А если нет (на заднем фоне поет Слепаков свою песню "А чо, мля, если нет")? А если в лабе участвуют подрядчики этой компании? А если журналисты?

ЗЫ. Кстати, рассматриваемая в лабе компания находится на мониторинге в одном крупном отечественном аутсорсинговом SOCе.

ЗЗЫ. И да, это был субъект КИИ 😊

На самом мероприятии вдруг выяснилось, что заказчик решил расширить аудиторию и пригласил кучу людей со стороны 🙁 Заранее об этом заказчик не предупредил и получилось так, что я для широкой аудитории рассказывал о косяках в ИБ приглашающей стороны. Представителям ИБ, которые были "ответственны" за представленные проблемы, было неприятно, что их недоработка была вынесена в паблик. Я тоже себя чувствовал не очень, так как подставил, пусть и ненамеренно, людей.

И вот вчера на RSA Conference ситуация повторилась, но не со мной. На одной из лабораторных работ по моделированию угроз и Threat Intelligence, ее организаторы в течение двух часов использовали в качестве примера одну крупную российскую компанию из области транспорта. Причем данные были живые и в реальном времени. Все активы, видимые снаружи, все уязвимости (местами критичные), все индикаторы компрометации, включая свеженький Dark Crystal, все взаимосвязи, открытые RDP и т.п.

Понятно, что, возможно, не все отображенные индикаторы уже актуальны и требуется проведение расследования, чтобы понять, компания реально скомпрометирована или это ложное срабатывание. Но сама ситуация неоднозначная. Насколько вообще можно демонстрировать такого рода истории в реальном времени на живых данных (и можно ли TI-процессы демонстрировать, скрывая все реальные индикаторы)? Думаю, организаторы были уверены, что упомянутая компания не будет участвовать в RSAC. А если нет (на заднем фоне поет Слепаков свою песню "А чо, мля, если нет")? А если в лабе участвуют подрядчики этой компании? А если журналисты?

ЗЫ. Кстати, рассматриваемая в лабе компания находится на мониторинге в одном крупном отечественном аутсорсинговом SOCе.

ЗЗЫ. И да, это был субъект КИИ 😊

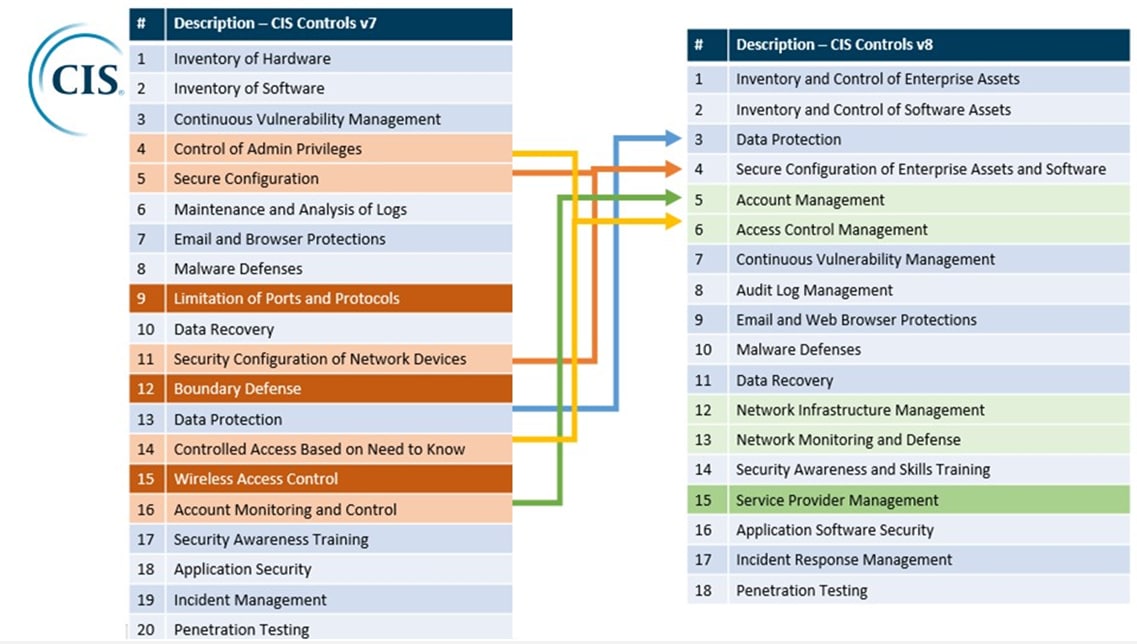

На сайте Center for Internet Security стали доступны для загрузки материалы по CIS Controls v8.

Для удобства выкладываю основные материалы тут (вдруг кому лень регистрироваться на сайте)

Для удобства выкладываю основные материалы тут (вдруг кому лень регистрироваться на сайте)

Основные изменения между восьмой и седьмой версиями CIS Controls

По данным компании Elliptic за 9 месяцев работы Darkside эта группировка получила выкуп от 47 жертв. Сумма полученного выкупа - более 90 миллионов долларов, из которых 15,5М долларов ушли владельцам вымогателя, а 74,7М получили привлеченные операторы

— Alexey Lukatsky (@alukatsky) May 18, 2021

— Alexey Lukatsky (@alukatsky) May 18, 2021

Читая эту новость о сегодняшней пресс-конференции, не перестаю задавать себе ряд вопросов:

1. Захачили в 2017-м, обнаружили в 2020-м, рассказали в 2021-м? Никого не смущает такой временной разрыв?

2. 17-й приказ не работает, если 4 года иностранные спецслужбы сидели внутри ИТ-инфраструктуры отечественной госухи?

3. Если 17-й приказ жертвы не выполняли, то куда смотрела ФСТЭК?

4. Если ФСТЭК смотрела куда надо (то есть проводила проверки и переаттестации), то почему это все равно было возможно?

5. Если 17-й приказ жертвы не выполняли, то какое наказание им грозит? Статья 13.12 КоАП или 274.1 УК РФ?

6. Почему на пресс-конференции не было ФСТЭК, который отвечает у нас за защиту госорганов?

7. Доколе НКЦКИ/ФСБ будет ни во что не ставить ФСТЭК и постоянно делать все наперекор?

1. Захачили в 2017-м, обнаружили в 2020-м, рассказали в 2021-м? Никого не смущает такой временной разрыв?

2. 17-й приказ не работает, если 4 года иностранные спецслужбы сидели внутри ИТ-инфраструктуры отечественной госухи?

3. Если 17-й приказ жертвы не выполняли, то куда смотрела ФСТЭК?

4. Если ФСТЭК смотрела куда надо (то есть проводила проверки и переаттестации), то почему это все равно было возможно?

5. Если 17-й приказ жертвы не выполняли, то какое наказание им грозит? Статья 13.12 КоАП или 274.1 УК РФ?

6. Почему на пресс-конференции не было ФСТЭК, который отвечает у нас за защиту госорганов?

7. Доколе НКЦКИ/ФСБ будет ни во что не ставить ФСТЭК и постоянно делать все наперекор?

Загадочная хакерская группировка три года «висела» в ИТ-инфраструктурах федеральных госорганов России

Представители Национального координационного центра по компьютерным инцидентам (НКЦКИ) ФСБ России на встрече с журналистами рассказали о выявлении серии целенаправленных атак профессиональной кибергруппировки на российские федеральные органы исполнительной власти (ФОИВ), передает TAdviser.

Исходя из сложности использованных злоумышленниками средств и методов, а также скорости их работы и уровня подготовки мы имеем основания полагать, что данная группировка располагает ресурсами уровня иностранной спецслужбы, - отметил замдиректора НКЦКИ ФСБ России Николай Мурашов.

Атаки были выявлены в 2020 году. А история с обнаружением совершавшей их группировки началась в конце 2019 года, когда «Ростелеком-Солар» обеспечивала безопасность ИТ одного из госорганов, рассказали в компании. Тогда была обнаружена попытка прикосновения к одному из серверов защиты заказчика. Обычно атаки такого рода не детектируются стандартными средствами защиты и антивирусами: это были следы, быстро исчезнувшие, но давшие зацепку, чтобы понять, что происходит, откуда пришла группировка и какими методами пользуется.

В результате анализа выяснилось, что та же группировка присутствовала в системах и других ФОИВ. Причем первые признаки присутствия датировались еще 2017 годом. То есть более 3-х лет группировка работала и осуществляла свои действия в ИТ-инфраструктурах госорганизаций, говорит вице-президент по ИБ «Ростелекома» Игорь Ляпунов.

Названия атакованных госорганов специально не называются - из соображений безопасности. Число атакованных ФОИВ в НКЦКИ также предпочли не уточнять.

Во всех выявленных операциях главными целями злоумышленников были полная компрометация ИТ-инфраструктуры, а также кража конфиденциальной информации, такой как почтовая переписка, файлы общего и ограниченного доступа, инфраструктурные и логические схемы и т.д., согласно анализу, проведенному НКЦКИ ФСБ России и «Ростелеком-Солар».

Представители Национального координационного центра по компьютерным инцидентам (НКЦКИ) ФСБ России на встрече с журналистами рассказали о выявлении серии целенаправленных атак профессиональной кибергруппировки на российские федеральные органы исполнительной власти (ФОИВ), передает TAdviser.

Исходя из сложности использованных злоумышленниками средств и методов, а также скорости их работы и уровня подготовки мы имеем основания полагать, что данная группировка располагает ресурсами уровня иностранной спецслужбы, - отметил замдиректора НКЦКИ ФСБ России Николай Мурашов.

Атаки были выявлены в 2020 году. А история с обнаружением совершавшей их группировки началась в конце 2019 года, когда «Ростелеком-Солар» обеспечивала безопасность ИТ одного из госорганов, рассказали в компании. Тогда была обнаружена попытка прикосновения к одному из серверов защиты заказчика. Обычно атаки такого рода не детектируются стандартными средствами защиты и антивирусами: это были следы, быстро исчезнувшие, но давшие зацепку, чтобы понять, что происходит, откуда пришла группировка и какими методами пользуется.

В результате анализа выяснилось, что та же группировка присутствовала в системах и других ФОИВ. Причем первые признаки присутствия датировались еще 2017 годом. То есть более 3-х лет группировка работала и осуществляла свои действия в ИТ-инфраструктурах госорганизаций, говорит вице-президент по ИБ «Ростелекома» Игорь Ляпунов.

Названия атакованных госорганов специально не называются - из соображений безопасности. Число атакованных ФОИВ в НКЦКИ также предпочли не уточнять.

Во всех выявленных операциях главными целями злоумышленников были полная компрометация ИТ-инфраструктуры, а также кража конфиденциальной информации, такой как почтовая переписка, файлы общего и ограниченного доступа, инфраструктурные и логические схемы и т.д., согласно анализу, проведенному НКЦКИ ФСБ России и «Ростелеком-Солар».

Народ заморочился и сделал сравнение продуктовых ИБ-линеек по 100+ вендорам (отечественных нет, кроме квазироссийских Акрониса и Касперского), привязав их к NIST Cybersecurity Framework #RSAC pic.twitter.com/zfYXDUNdiI

— Alexey Lukatsky (@alukatsky) May 18, 2021

— Alexey Lukatsky (@alukatsky) May 18, 2021

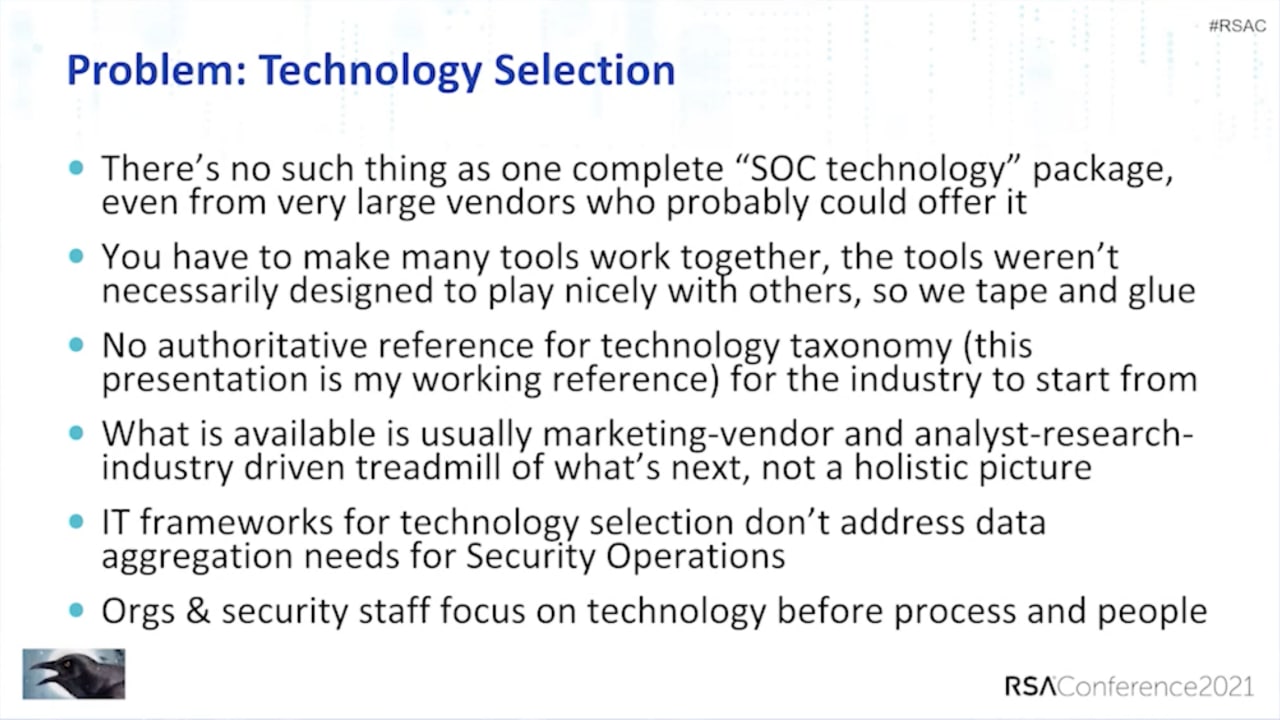

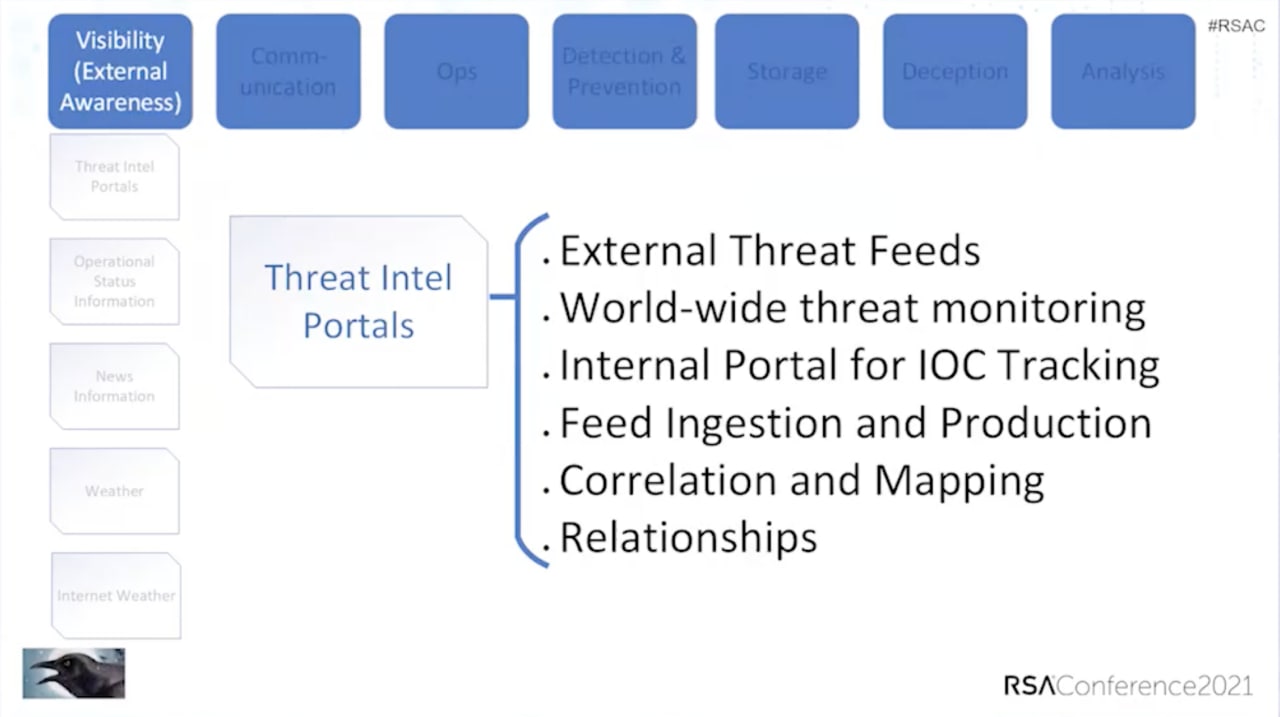

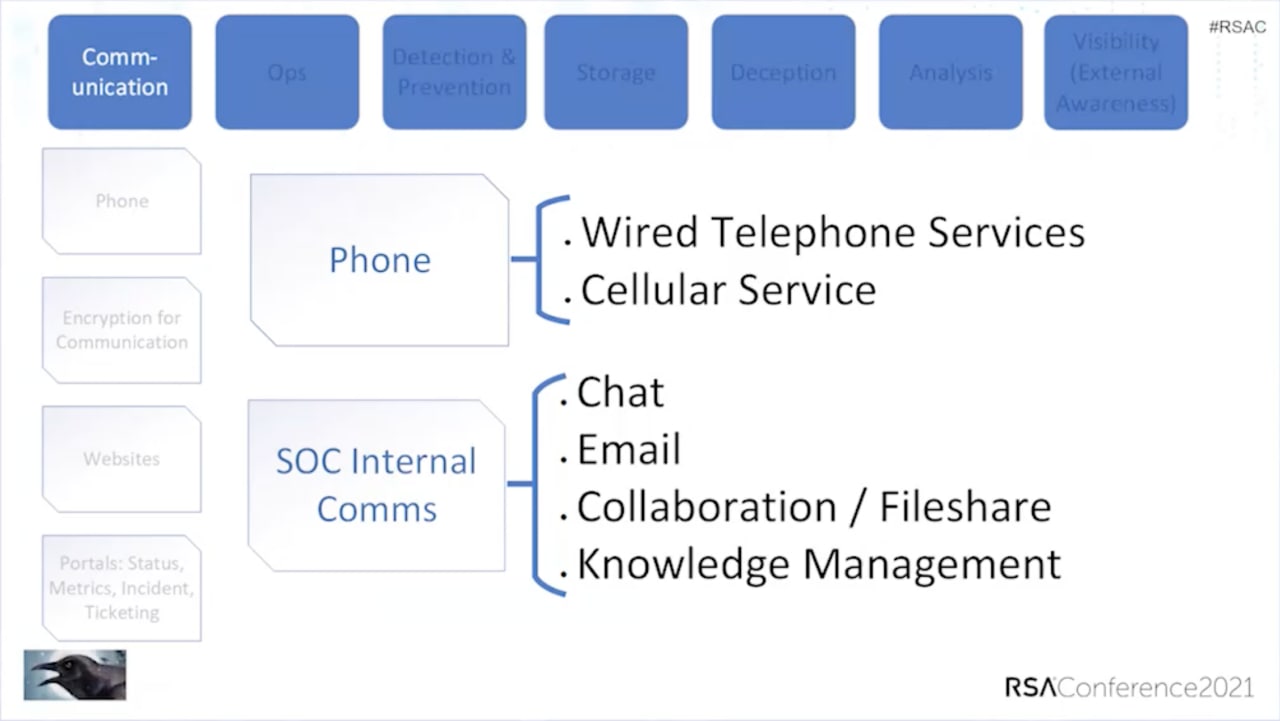

Хороший обзор технологического стека SOC от @CCrowMontance Включены не только компоненты ядра - TI, SIEM, NTA, SOAR/IRP и т.п., но и множество других важных, но не очень заметных элементов #RSAC pic.twitter.com/LiqMRvIAIt

— Alexey Lukatsky (@alukatsky) May 18, 2021

— Alexey Lukatsky (@alukatsky) May 18, 2021

Вообще, физические разминки в онлайн-формате выглядят забавно. Но вот упражнения для глаз почему-то никто не предлагает, а ведь 8 часов смотреть в экран достаточно тяжеловато. Я бы еще и музыкальные паузы делал - 8 часов иностранной речи и мозг закипает #RSAC pic.twitter.com/za0ugEB9Ko

— Alexey Lukatsky (@alukatsky) May 18, 2021

— Alexey Lukatsky (@alukatsky) May 18, 2021