Size: a a a

2017 January 14

Хм, оказывается об этом известно уже как 690 дней: https://news.ycombinator.com/item?id=9097361

Ииииииииии, видимо, всем плевать!

Ииииииииии, видимо, всем плевать!

2017 January 15

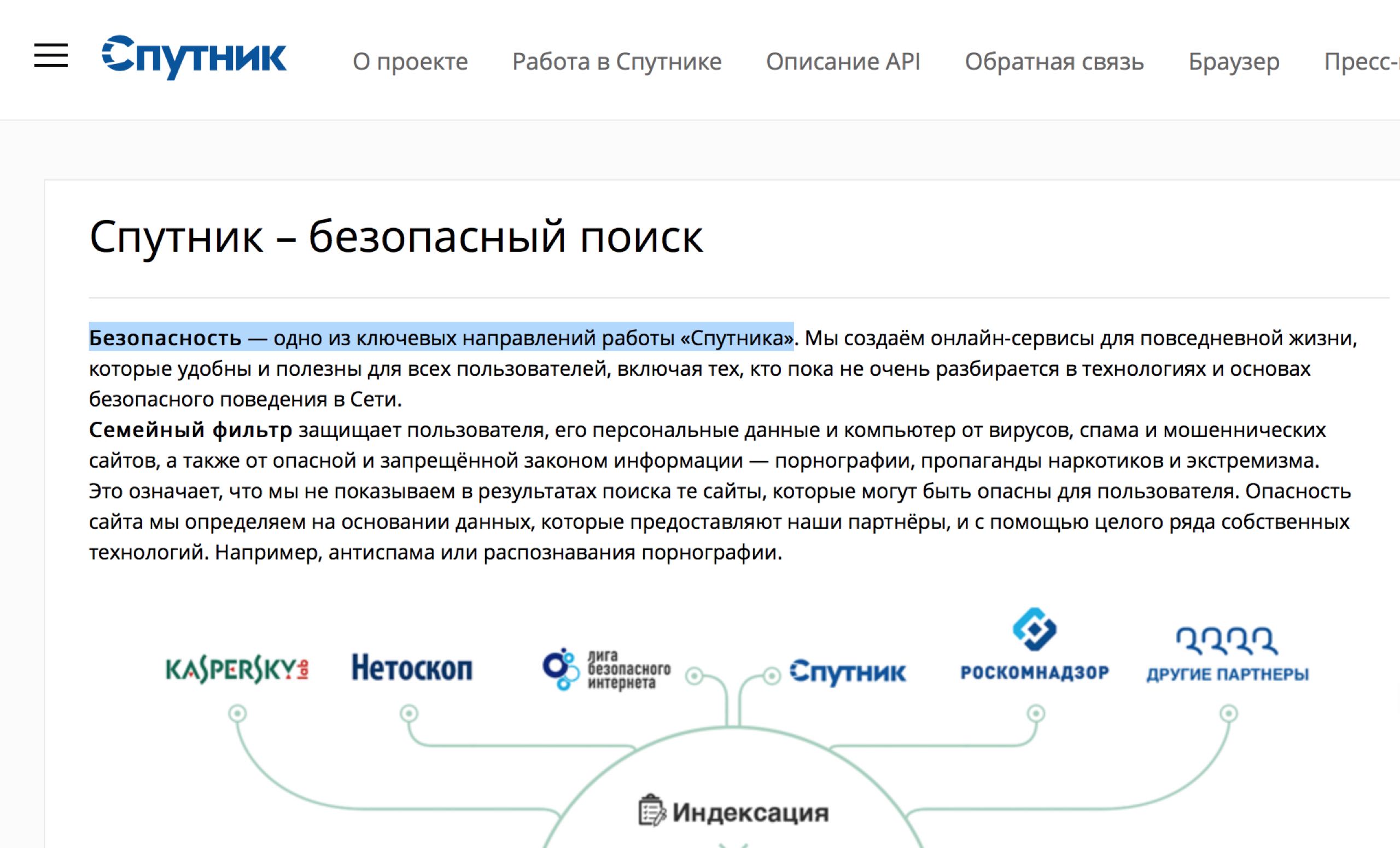

Очень забавно, ведь HTTPS в Спутнике нет от слова "совсем".

2017 February 04

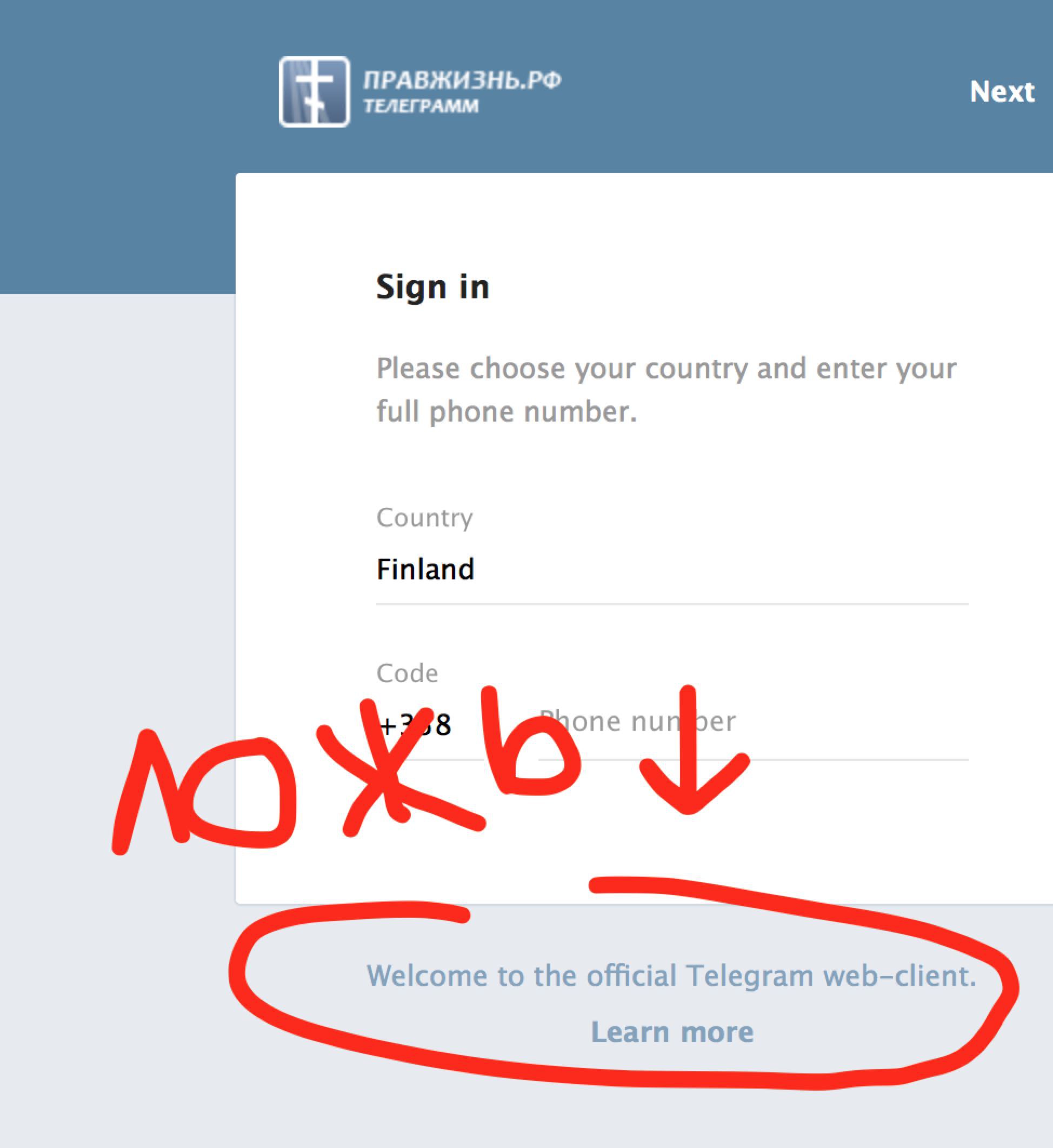

Всем привет! Недавно наткнулся на такое чудо: https://pravzhizn.ru/downloadmessenger

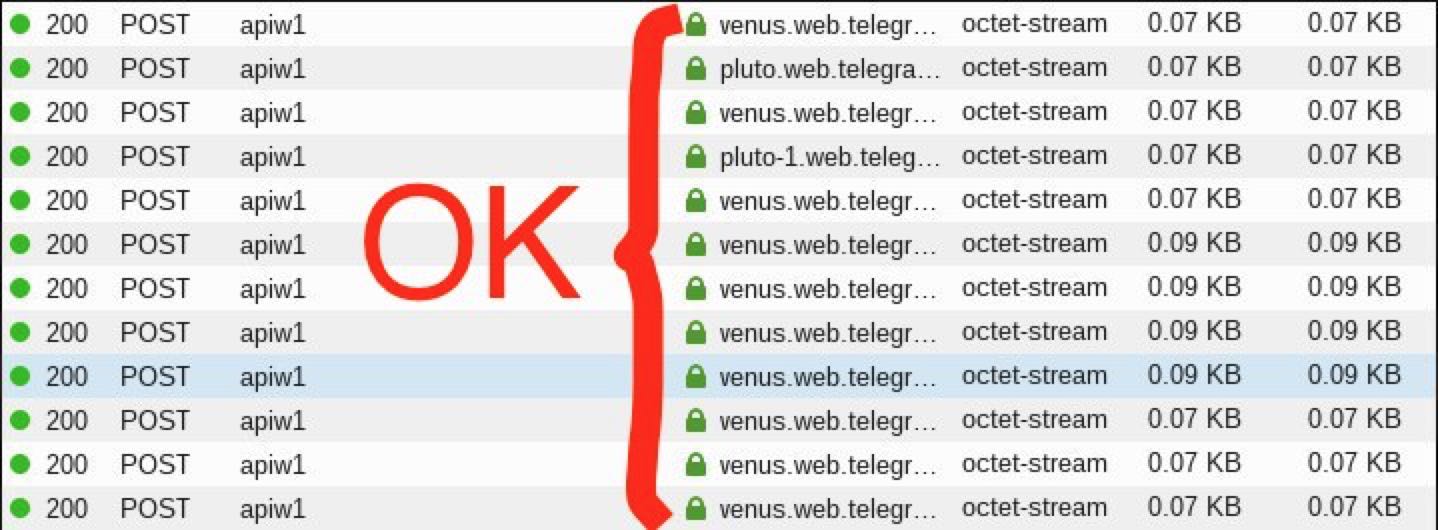

Православный месседжер на базе Telegram. Естественно, возникают вопросы безопасности. Один из участников чата, где обсуждалось это чудо сообщил, что после входа в это приложение, Telegram прислал сообщение с другим типом устройства, хотя вход осуществлялся через веб-версию.

Сразу же возникли подозрения на закладку для атаки Man-In-The-Middle. Мы проверили — нет, “Правжизнь Телеграмм” отправляет данные напрямую на серверы Telegram, но при этом данные профиля при регистрации дублируются на православный сервер. Никакие из передаваемых на сторонний сервер данных не позволяют получить доступ к переписке пользователя.

Тем не менее, использовать данный сервис не рекомендую — разработчик не внушает доверия. Более того, пытается выдать себя за официальный продукт команды Telegram.

Православный месседжер на базе Telegram. Естественно, возникают вопросы безопасности. Один из участников чата, где обсуждалось это чудо сообщил, что после входа в это приложение, Telegram прислал сообщение с другим типом устройства, хотя вход осуществлялся через веб-версию.

Сразу же возникли подозрения на закладку для атаки Man-In-The-Middle. Мы проверили — нет, “Правжизнь Телеграмм” отправляет данные напрямую на серверы Telegram, но при этом данные профиля при регистрации дублируются на православный сервер. Никакие из передаваемых на сторонний сервер данных не позволяют получить доступ к переписке пользователя.

Тем не менее, использовать данный сервис не рекомендую — разработчик не внушает доверия. Более того, пытается выдать себя за официальный продукт команды Telegram.

2017 February 06

Сегодня был тихонько исправлен серьезный баг, связанный с повышением привелегий в WordPress. Кто до сих пор использует WP и всё еще не на 4.7.2 — обновляйтесь скорее! https://threatpost.ru/wordpress-silently-fixed-privilege-escalation-vulnerability-in-4-72-update/20455/

Ого! Вас уже 500!

А совсем недавно было около 80-ти. Спасибо, что вы со мной! Буду стараться и дальше обращать внимание на важные аспекты информационной безопасности. Будет нас 1000 — может разыграю что-нибудь :)

Подписывайтесь, кстати, на меня в Твиттере, а то чего вы как эти самые: twitter.com/alexlitreev

Вместе мы сильнее!

Ваш @alexlitreev.

А совсем недавно было около 80-ти. Спасибо, что вы со мной! Буду стараться и дальше обращать внимание на важные аспекты информационной безопасности. Будет нас 1000 — может разыграю что-нибудь :)

Подписывайтесь, кстати, на меня в Твиттере, а то чего вы как эти самые: twitter.com/alexlitreev

Вместе мы сильнее!

Ваш @alexlitreev.

2017 February 08

Усатая шляпа не может в двухфакторку. Не надо так. Используйте двухэтапную аутентификацию везде, где можно и нельзя.

https://twitter.com/ernestmakarenko/status/829059478549049344

https://twitter.com/ernestmakarenko/status/829059478549049344

2017 February 15

Очередные 13 критических дырищ были закрыты в обновлении Flash Player. Не используйте Flash Player, пожалуйста.

https://threatpost.ru/adobe-patches-13-code-execution-vulnerabilities-in-flash/20604/

https://threatpost.ru/adobe-patches-13-code-execution-vulnerabilities-in-flash/20604/

2017 February 20

Снова опасная действующая дырень (zero day) в Windows раскрыта Google’ом: https://geektimes.ru/post/286118/

2017 February 23

Бабах! Ужас всех разработчиков и сайберсекьюрити специалистов!

Google научились в коллизию SHA-1 с гарантированным успехом! Переходите на SHA-256, например! https://security.googleblog.com/2017/02/announcing-first-sha1-collision.html

Google научились в коллизию SHA-1 с гарантированным успехом! Переходите на SHA-256, например! https://security.googleblog.com/2017/02/announcing-first-sha1-collision.html

2017 February 24

Это вообще мясо и ужас. Оставлю без комментариев — Медуза всё рассказала до меня: https://meduza.io/feature/2017/02/24/servis-cloudflare-dolzhen-zaschischat-sayty-no-on-mesyatsami-slival-dannye-polzovateley-v-otkrytyy-dostup

[СРОЧНО]

Напишу отдельным сообщением, что нужно срочно сменить пароли от сервисов, использовавших Cloudflare. Среди них — Uber, 1Password, Avito, 4PDA, OkCupid, Medium и The Pirate Bay.

Примечание: пользователи некорпоративной версии 1Password в безопасности.

Напишу отдельным сообщением, что нужно срочно сменить пароли от сервисов, использовавших Cloudflare. Среди них — Uber, 1Password, Avito, 4PDA, OkCupid, Medium и The Pirate Bay.

Примечание: пользователи некорпоративной версии 1Password в безопасности.

2017 February 28

Уже ТРИ месяца Microsoft не может закрыть очень серьёзную дыру с исполнением произвольного кода в своих браузерах Edge и IE. Радует, что ими никто не пользуется.

https://threatpost.ru/google-discloses-another-high-severity-microsoft-bug/20754/

https://threatpost.ru/google-discloses-another-high-severity-microsoft-bug/20754/

2017 March 07

Стало известно о проекте Vault 7 — средствах взлома разведки США. Среди них есть средство для атаки компьютеров Apple — DerStarke. Это вредоносное программное обеспечение записывает себя в низкоуровневую прошивку компьютеров Mac (EFI) и работает оттуда. Удалить вредоносную подпрограмму из EFI _гораздо_ сложнее, чем из самой операционной системы. EFI имеет доступ ко всей машине, и, страшно представить, как могут воспользоваться данной уязвимостью. В планах CIA — добавить возможность инъекций в файерволл Little Snitch и многое другое.

Подробнее на WikiLeaks (на англ.)

https://wikileaks.org/ciav7p1/cms/page_3375125.html

Подробнее на WikiLeaks (на англ.)

https://wikileaks.org/ciav7p1/cms/page_3375125.html