ДС

Size: a a a

2020 April 08

растягиваешь проблему до часа и не едешь на работу

Почему не едешь? Едешь на час позже разве что.

A

Дмитрий Стародубцев

Почему не едешь? Едешь на час позже разве что.

+

J

Улыбок тебе дед Макар!

МОкар

KK

у нас если просят выйти вечером или в выходной, то потом делаем взаимозачет и беру выходнйо в будни :) у нас с начальником проще договориться

R

Вообще, по хорошему, дежурный телефон по сменам расписывается людям. И деньги за это докидывают. Если ты всегда дежурный, когда тебя могут дёрнуть в любой день, то лучше с такой работы бежать.

+1, у нас так. Есть график дежурств, за дежурства какое-то бабло (после кризиса 2014 стало не очень большое, до кризиса было довольно неплохое).

MS

Вообще, по хорошему, дежурный телефон по сменам расписывается людям. И деньги за это докидывают. Если ты всегда дежурный, когда тебя могут дёрнуть в любой день, то лучше с такой работы бежать.

Смотря как часто звонят и как ты на это можешь повлиять мне кажется

MS

А уж если ты девопс, то там звонят всегда срочно и нет замены, потому что все кроссыункциональны, а это часто джун

ДС

Очень жизненно

ДС

AF

Вообще, по хорошему, дежурный телефон по сменам расписывается людям. И деньги за это докидывают. Если ты всегда дежурный, когда тебя могут дёрнуть в любой день, то лучше с такой работы бежать.

Есть дежурный от каждой команды специализации (винда, линух, сеть, телефония,...). Железячник при цоде 24/7. Остальные по звонку. Дежурства не очень оплачиваются, но и работ там немного.

SB

А уж если ты девопс, то там звонят всегда срочно и нет замены, потому что все кроссыункциональны, а это часто джун

Если звонят срочно и всем подряд, то либо это редкий мегафакап (что должно быть _оченнь_ редко) либо процессы хреново выстроены. Первый вариант - ок. Второй - фуууууу

MS

Если звонят срочно и всем подряд, то либо это редкий мегафакап (что должно быть _оченнь_ редко) либо процессы хреново выстроены. Первый вариант - ок. Второй - фуууууу

Второй фу, но это жизнь:)

SB

Дмитрий Стародубцев

Очень жизненно

Бесплатный эластик - топчик. Там доступ к лабе через терминал, все дела. И рэдхат 🔥

ДС

Бесплатный эластик - топчик. Там доступ к лабе через терминал, все дела. И рэдхат 🔥

Сейчас доделаю все срочные дела и сразу посмотрю. Максиму завтра. Через неделю 100%. Или до окончания карантина. Хотя у меня же есть эластик, что я там не видел?

ДС

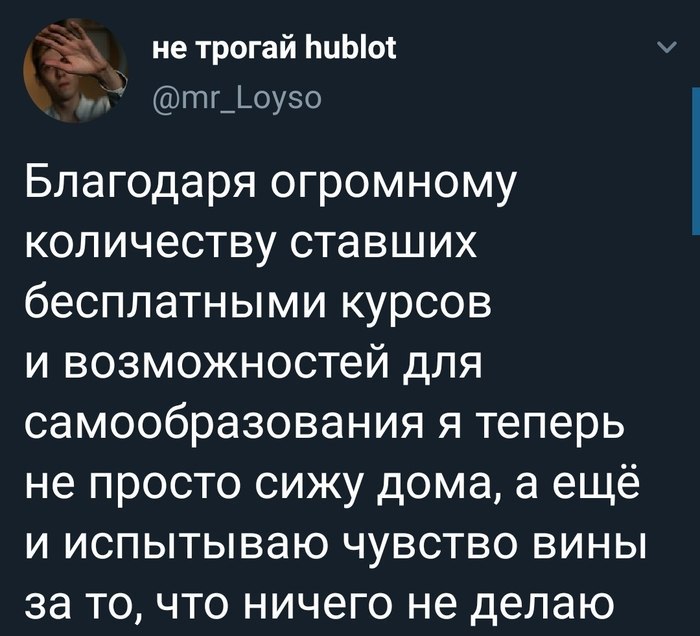

Или как успокоить переживания из-за прокрастинации

ВБ

Дмитрий Стародубцев

Или как успокоить переживания из-за прокрастинации

Ну... РАз так спокойно на душе, включи openvas внутри сети))

ДС

Ну... РАз так спокойно на душе, включи openvas внутри сети))

Страшна, вырубай

EV

Ну... РАз так спокойно на душе, включи openvas внутри сети))

Ага-ага

Цитирую из старенького.

Поделюсь балалайкой про испытательный срок в международном банке.

В 2007 году я устроился в один крупный банк на должность ISO/BCM (инф.без/управление непрерывностью бизнеса), до этого я работал программером, потом админом, а тут решил попробовать что–то другое. ISO/BCM, виделось мне, будет близко к IT, да и, вобще, что–то новое это всегда хорошо. Испытательный срок 3 месяца, парень, который уходил из банка очень ответственно подошел к моему обучению и ввел в курс дела. Потом он ушел, а я продолжил работать на этой должности. Где–то через месяц я понял что если ISO — это еще интересно, а вот BCM — ну никак, от слова совсем — постоянные репитиции эвакуаций, сценарии работы банка в случае если какая–то часть персонала заболеет птичьим гриппом, наводнения, землетрясения, вот это вот все приводило меня в уныние. Короче говоря через месяц я понял что это не особо моя позиция, но подумал тогда что "стерпится, слюбится" и не стал никуда рыпаться.

В банке была такая тема: сотрудники должны быть проактивными — проактивность сильно влияла на результаты по KPI, а это в свою очередь отражалось на премиях. Поэтому инициативность сотрудников часто зашкаливала. Было начало года и нам спустили свежий KPI.

Так вот, гляжу присланный мне KPI, и вижу где могу сделать так, чтобы мой менеджер из головного офиса в Англии зассал кипятком от счастья и выписал мне премию в 100500 тыщ денег. Суть примерно такая:

Раз в две или три недели, головное подразделение проводило сканирование нашей подсети, точнее они проводили сканирования постоянно, просто до нашей подсети дело доходило раз в пару недель. Если сканирование выявляло уязвимость на пользовательском компьютере, высылалось предписание его устранить. Но установить обновление — это пол дела, перед установкой, обновление необходимо было оттестировать на тестовом стенде и если по итогам тестирования не выявлено было проблем, то обновление накатывали. Так вот, зачастую, между обнаружением уязвимости и фактическим ее устранением, проходило 2–3 недели: пока придет отчет, пока оттестируют, пока накатят. Частенько было так что при очередном сканировании, находили непропатченные уязвимости от предыдущего сканирования, и KPI от этого страдал.

Подошел я к сетевому инженеру и предложил проводить сканирование самим, втихую от начальства, выявлять уязвимости и сразу начинать тестировать патчи, получалось так, что если не к очередному тестированию все будет залатано, то хотябы будем успевать закрывать уязвимости, которые могут светиться повторно. Посидели, погуглили, выбрали для этих целей XSpider — тогда он в демо–версии позволял сканировать /24 диапазон, а нам больше и не нужно было. Вобщем, подготовили хост, залили на него сканер, прошлись по настройкам, выставили все что нужно, убрали все что не нужно, вечером запустили и свалили по домам.

Ночью, часа в три, мне звонит главный безопасник из головного подразделения, и заявляет что из нашего офиса кто–то пытается банк ломануть. Я проснулся, первая мысль на XSpider, но там кроме сканирования ничего другого не запущено, да и не было там каких–то опций, которые бы тестировали банковские системы на прочность, да и в сканируемом диапазаоне серверов нет. В общем, он говорит что они на своем уровне, вроде, все локализовали, но утром будем разбираться и вобще отчет он мне уже прислал на почту. Ну, ок, думаю, утром поглядим.

По факту разбирательства, выяснилось что мы с сетевым инженером пропиздоглазили галочку "Проверять пароль от AD" (ну или как–то так, но смысл к этому сводится). И паучок, радостно из AD получил логины учетных записей, и погнал их брутфорсить по словарику, на третьем пароле AD эту учетку, согласно политикам, блокировала. Как итог, в европах ранее утро, а работники не могут залогиниться под своими учетками, потоки запросов на восстановление паролей к админам, у всех рвет пуканы, так–как процедура сброса пароля — это именно процедура сброса пароля, а не просто позвонил и попросил сбросить...

Цитирую из старенького.

Поделюсь балалайкой про испытательный срок в международном банке.

В 2007 году я устроился в один крупный банк на должность ISO/BCM (инф.без/управление непрерывностью бизнеса), до этого я работал программером, потом админом, а тут решил попробовать что–то другое. ISO/BCM, виделось мне, будет близко к IT, да и, вобще, что–то новое это всегда хорошо. Испытательный срок 3 месяца, парень, который уходил из банка очень ответственно подошел к моему обучению и ввел в курс дела. Потом он ушел, а я продолжил работать на этой должности. Где–то через месяц я понял что если ISO — это еще интересно, а вот BCM — ну никак, от слова совсем — постоянные репитиции эвакуаций, сценарии работы банка в случае если какая–то часть персонала заболеет птичьим гриппом, наводнения, землетрясения, вот это вот все приводило меня в уныние. Короче говоря через месяц я понял что это не особо моя позиция, но подумал тогда что "стерпится, слюбится" и не стал никуда рыпаться.

В банке была такая тема: сотрудники должны быть проактивными — проактивность сильно влияла на результаты по KPI, а это в свою очередь отражалось на премиях. Поэтому инициативность сотрудников часто зашкаливала. Было начало года и нам спустили свежий KPI.

Так вот, гляжу присланный мне KPI, и вижу где могу сделать так, чтобы мой менеджер из головного офиса в Англии зассал кипятком от счастья и выписал мне премию в 100500 тыщ денег. Суть примерно такая:

Раз в две или три недели, головное подразделение проводило сканирование нашей подсети, точнее они проводили сканирования постоянно, просто до нашей подсети дело доходило раз в пару недель. Если сканирование выявляло уязвимость на пользовательском компьютере, высылалось предписание его устранить. Но установить обновление — это пол дела, перед установкой, обновление необходимо было оттестировать на тестовом стенде и если по итогам тестирования не выявлено было проблем, то обновление накатывали. Так вот, зачастую, между обнаружением уязвимости и фактическим ее устранением, проходило 2–3 недели: пока придет отчет, пока оттестируют, пока накатят. Частенько было так что при очередном сканировании, находили непропатченные уязвимости от предыдущего сканирования, и KPI от этого страдал.

Подошел я к сетевому инженеру и предложил проводить сканирование самим, втихую от начальства, выявлять уязвимости и сразу начинать тестировать патчи, получалось так, что если не к очередному тестированию все будет залатано, то хотябы будем успевать закрывать уязвимости, которые могут светиться повторно. Посидели, погуглили, выбрали для этих целей XSpider — тогда он в демо–версии позволял сканировать /24 диапазон, а нам больше и не нужно было. Вобщем, подготовили хост, залили на него сканер, прошлись по настройкам, выставили все что нужно, убрали все что не нужно, вечером запустили и свалили по домам.

Ночью, часа в три, мне звонит главный безопасник из головного подразделения, и заявляет что из нашего офиса кто–то пытается банк ломануть. Я проснулся, первая мысль на XSpider, но там кроме сканирования ничего другого не запущено, да и не было там каких–то опций, которые бы тестировали банковские системы на прочность, да и в сканируемом диапазаоне серверов нет. В общем, он говорит что они на своем уровне, вроде, все локализовали, но утром будем разбираться и вобще отчет он мне уже прислал на почту. Ну, ок, думаю, утром поглядим.

По факту разбирательства, выяснилось что мы с сетевым инженером пропиздоглазили галочку "Проверять пароль от AD" (ну или как–то так, но смысл к этому сводится). И паучок, радостно из AD получил логины учетных записей, и погнал их брутфорсить по словарику, на третьем пароле AD эту учетку, согласно политикам, блокировала. Как итог, в европах ранее утро, а работники не могут залогиниться под своими учетками, потоки запросов на восстановление паролей к админам, у всех рвет пуканы, так–как процедура сброса пароля — это именно процедура сброса пароля, а не просто позвонил и попросил сбросить...