Разработчиков Grsecurity понесло, и понесло достаточно серьёзно. Тот кто следит за ситуацией, знает что некоторое время назад, ребята решили от всех огородиться и закрыли свободный доступ к своим патчам, оставив их предоставление только платным подписчикам.

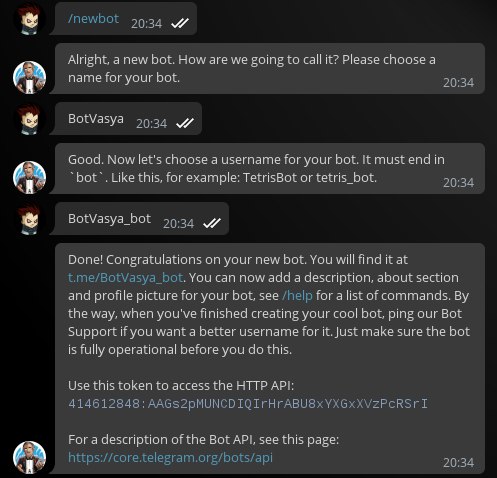

Однако сами патчи распространяются (распространялись?) под GPLv2, а значит платным подписчикам ничего не мешает патчами делиться. И этим, возможно, пользовались, в том числе и в рамках проекта KSPP (перенос наработок Grsecurity в основное ядро). Дошло до того, что представители Grsecurity заговорили о судебном иске, а в условия сотрудничества добавили дополнительный пункт, запрещающий передачу патчей третьим лицам.

Интересно в данном случае то, что добавленное требование нарушает GPLv2. На это сразу же обратили внимание. Брюс Перенс (Open Source Initiative, BusyBox, Debian) дал свою оценку происходящему, а Линус Торвальдс и вовсе призвал Grsecurity не использовать (он и раньше не особо жаловал их подход на самом деле).

Мнения kernel-аналитиков с дивана разделились. Кто-то пытается оправдать представителей Grsecurity, считая что от них действительно отмахнулись — в основное ядро так и не взяли, грант выделили проекту KSPP. Кто-то же наоборот такой подход осуждает.

Как по мне (тоже с дивана мнение, если что) — Grescurity является проектом полезным, не смотря на то что они не следуют тем концепциям, которые обозначены в сообществе ядра Linux. Но огородились зря. Да, понимаю что всем хочется кушать, отдыхать, семью обеспечивать, но возможно ребятам стоило поискать какие-то ещё варианты монетизации — репозиторий и поддержка ядер с включенными патчами например… Хотя, возможно, это сложная задача, так как обычно такие ядра нужно конфигурировать на конкретном сервере\окружении. Или попытаться расширить поддержку по использованию их патчей, давать консультации по внедрению и т. п. У меня опыт сборки ядра с их патчами был, и были случаи когда от квалифицированной поддержки я бы не отказался тогда.

Но всё сложилось так как сложилось, и похоже что история на этом ещё не закончилась. Для интересующихся список ссылок с подробностями:

Претензии:

https://goo.gl/6bhRbcЛинус:

https://goo.gl/KX3MuLБрюс:

https://goo.gl/5hKavMKSPP:

https://goo.gl/zy5jVrО последнем хочется сказать пару слов отдельно - проект, на мой взгляд, занимается очень полезным делом, пытаясь выступить своеобразным компромиссом между радикальными решениями PAX\Grescurity и принятым в сообществе ядра вектором развития. С учётом того как быстро сейчас развиваются технологии, как быстро растёт количество устройств с тем или иным ядром Linux на борту, увеличение безопасности самого ядра становится очень важной задачей, и очень хорошо что проект её пытается решить.

#естьмнение #grsecurity