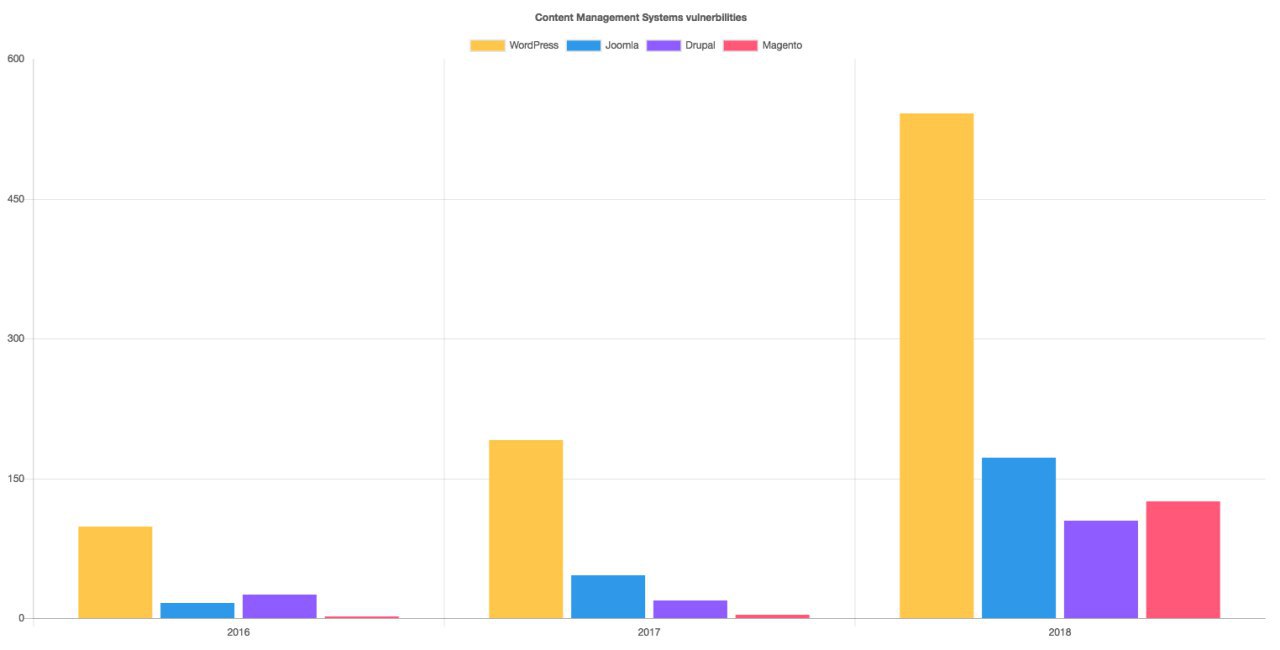

• ⬆️ 📈 В 2018 году число уязвимостей, связанных с CMS WordPress, возросло втрое по сравнению с 2017-м, однако наиболее масштабные атаки зафиксированы на сайты под управлением Drupal, в которой найдено несколько критических багов. Такие данные содержатся в отчете, опубликованном компанией Imperva. Специалисты отмечают, что количество брешей, выявленных в WordPress, больше, чем в Joomla, Drupal и Magento, вместе взятых.

• 💬 Эксперты успокаивают: только 2% багов WordPress относятся к ядру платформы, подавляющее большинство ошибок найдено в плагинах сторонних авторов. Проблемы затронули несколько популярных расширений, таких как Duplicator и Ninja Forms, насчитывающих более 1 млн установок каждое. Для повышения качества подобных дополнений разработчики CMS создали специальный рейтинг Tide, который проверяет плагины на соответствие актуальным требованиям безопасности.

• 📈 Согласно отчету, в 2018 году в Drupal выявлены как минимум три десятибалльные бреши, две из которых сразу взяли на вооружение злоумышленники. В марте разработчики нашли в CMS уязвимость CVE-2018-7600, которая допускала выполнение стороннего кода без авторизации на сайте. Проблему закрыли обновлением системы, однако патч оказался несовершенным, а ошибки в нем пришлось выделить в отдельную CVE-2018-7602

• 🔬Помимо CMS, предметом исследования стали уязвимости в программных интерфейсах (API), веб-языках программирования и прошивках IoT-устройств. Аналитики выяснили, что в 2018-м общее количество брешей в веб-приложениях возросло на 21% по сравнению с аналогичным периодом прошлого года, что составило более 17 тыс. багов. Чаще всего радары экспертов фиксировали проблемы, связанные с внедрением стороннего кода — число таких инцидентов возросло за год на 588%. На второй строчке — XSS-бреши, которые лидировали в антирейтинге в 2017 году.

• ⬇️ ♻️Эксперты отметили снижение количества багов в языках программирования, применяемых для разработки сайтов. Положительную динамику среди подобных инструментов в прошедшем году показал лишь ASP.NET, в то время как число инцидентов, связанных с Ruby, PHP и Java в реализации Tomcat, уменьшилось. Разработчикам PHP пришлось выпускать обновления безопасности лишь в октябре, когда появились релизы 7.1.23 и 7.2.11, а в декабре увидела свет новая версия продукта.

• ✅ Неожиданным итогом 2018 года стало снижение числа уязвимостей в прошивках устройств из мира Интернета вещей. По данным исследователей, число выявленных багов снизилось более чем в два раза по сравнению с 2017 годом и оказалось даже ниже отметки двухлетней давности. Эксперты связывают это с повышенным вниманием разработчиков к безопасности IoT-оборудования, которое все чаще становится объектом внимания злоумышленников.

@SingleSecurity 🛡