• 📃 В Google был подан иск от двух подростков о незаконных действиях связанным с тем что, корпорация незаконно собирает персональные данные в том числе, образцы голоса, снимки лиц, личные списки контактов, просмотренные видео на YouTube и т.д.

Документ направлен в Окружной суд США штата Калифорния.

• 👥 💬 Подростки заявляют, что корпорация собирает данные обеспечивая доступ к своим ноутбукам «ChromeBook», которые поставляются с предустановленным «G Suite для образовательных учреждений (ранее называвшейся Google Apps for Education) которой пользуются более чем половина школьников страны, большинство из которых младше 13 лет.

• ⚠️ В данных устройствах заложено наличие версий приложений Gmail, Calendar, Drive, Docs и Sheets для учащихся.

• ⚙️ Каждый голосовой шаблон и шаблон лица, которые Google извлекает из дочерних элементов и каталогов в своей обширной базе данных биометрии, который является уникальным для этого ребенка, так же, как уникален отпечаток пальца идентифицирующий одного и только одного человека.

Google дополняет эти биометрические данные другой идентификационной информацией, касающаяся каждого ребенка, включая адрес электронной почты и имя ребенка.

• 📄 Закон о конфиденциальности биометрических данных (BIPA) гласит что, перед получением данных или любой другой персональной информации, корпорации (Google) информаровали и получали согласие от любого из их родителей или других законных опекунов.

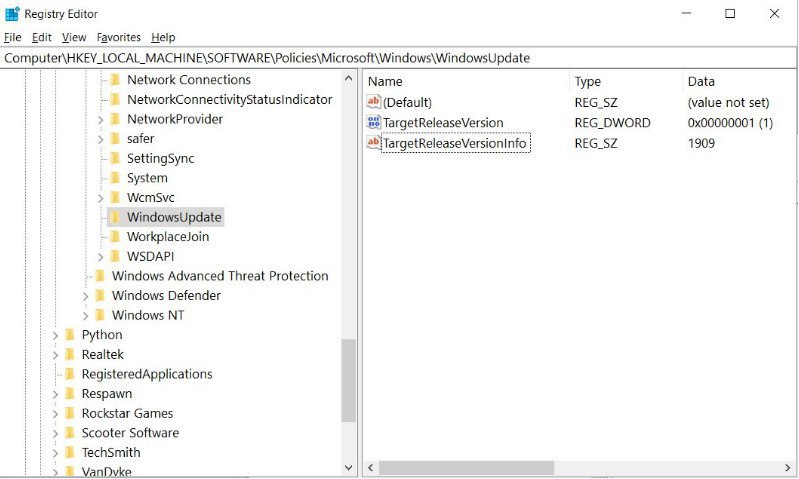

• 💻 Ноутбуки Google создают, собирают, хранят и используют свои «шаблоны лица» (или «сканы лица» «биометрии») и «голосовые отпечатки» - высокочувствительные и неизменные биометрические данные - а также различные другие формы идентификации личности, относящиеся к этим детям, в том числе:

✔️ Их физическое местоположение;

✔️ Сайты, которые они посещают;

✔️ Каждый поисковый запрос, который они используют в поисковой системе Google (и результаты, которые они видят);

✔️ Видео, которые они смотрят на YouTube;

✔️ Личные списки контактов;

✔️ Голосовые записи;

✔️ Сохраненные пароли, а так же другая поведенческая информация;

#Приватностьданных

#Безопасностьдетей

@SingleSecurity 🛡