AK

Size: a a a

2018 December 17

не правильно ставится вопоос, а чего там толкового =)

Есть мсэ, сов, разбор пром протоколов на верхнем уровне, байпас.

AL

Вы посмотрите как беспардонно SEL, Cisco, Entensys, Аркан/ASAP превращают нашу группу в свою рабочую площадку. Но им за это ничего не будет 🙂

Я только отвечал на вопрос про Cisco, но сам ничего не постил 🙂

V

Alexander Kremlev

Есть мсэ, сов, разбор пром протоколов на верхнем уровне, байпас.

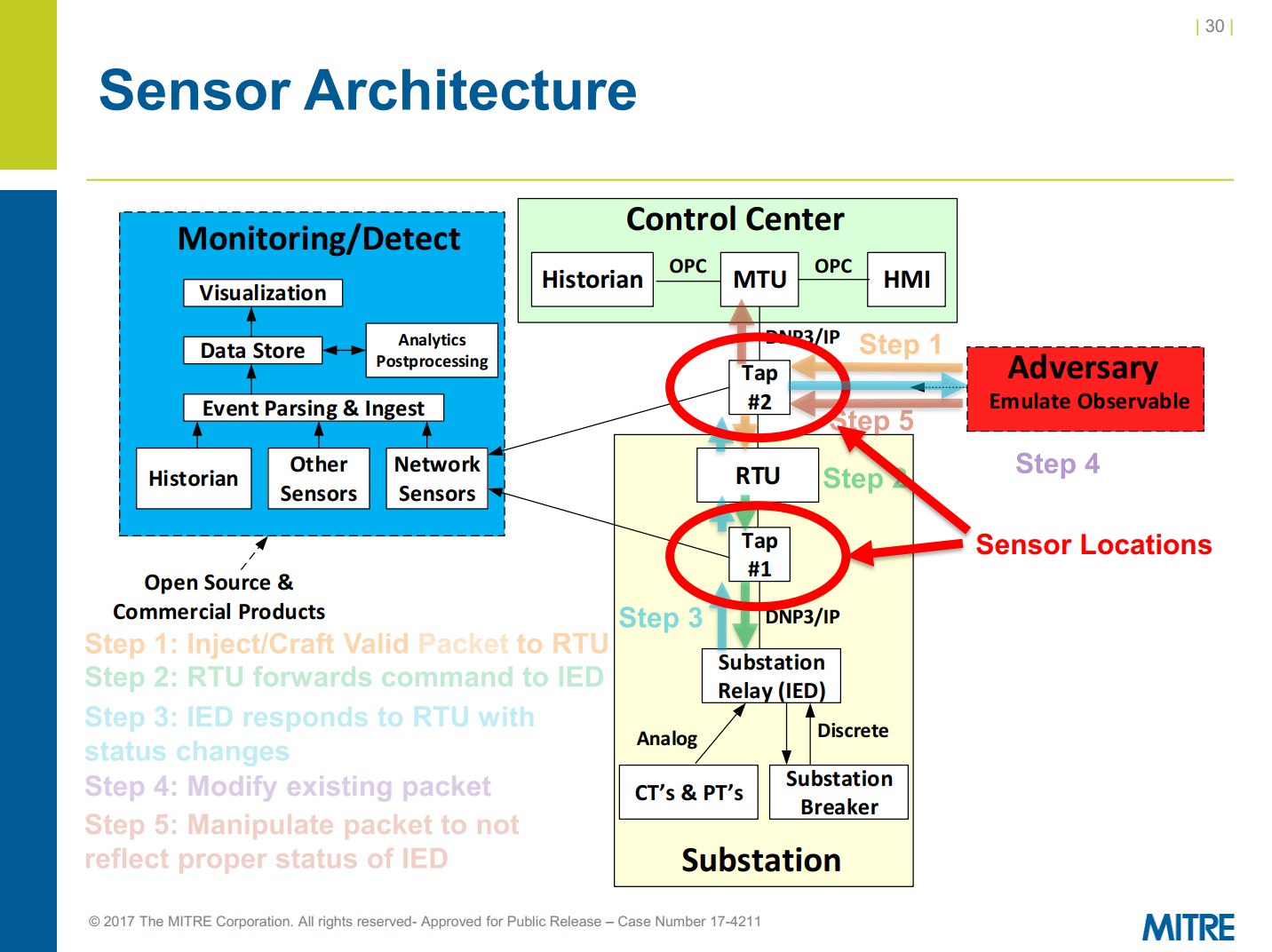

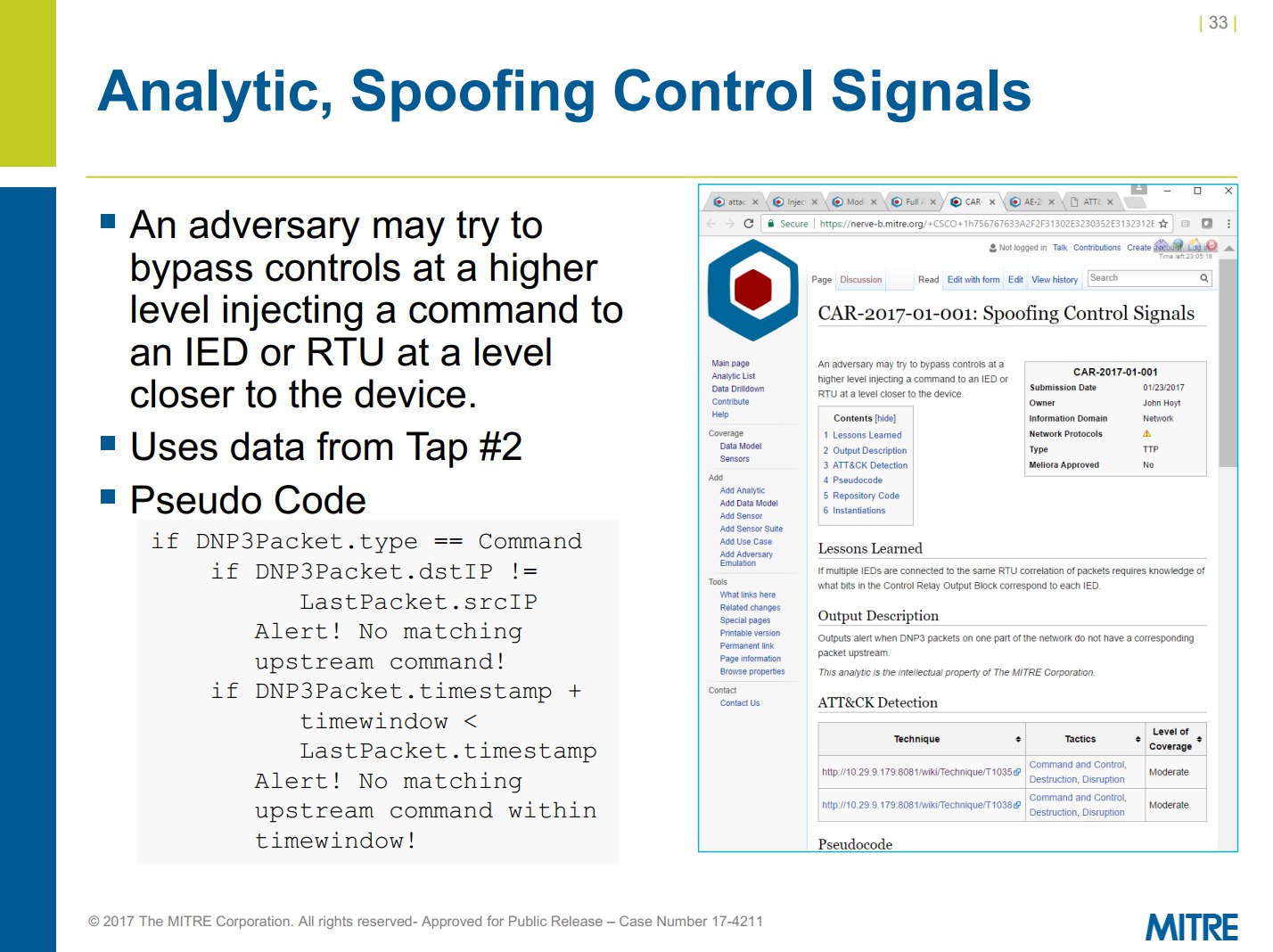

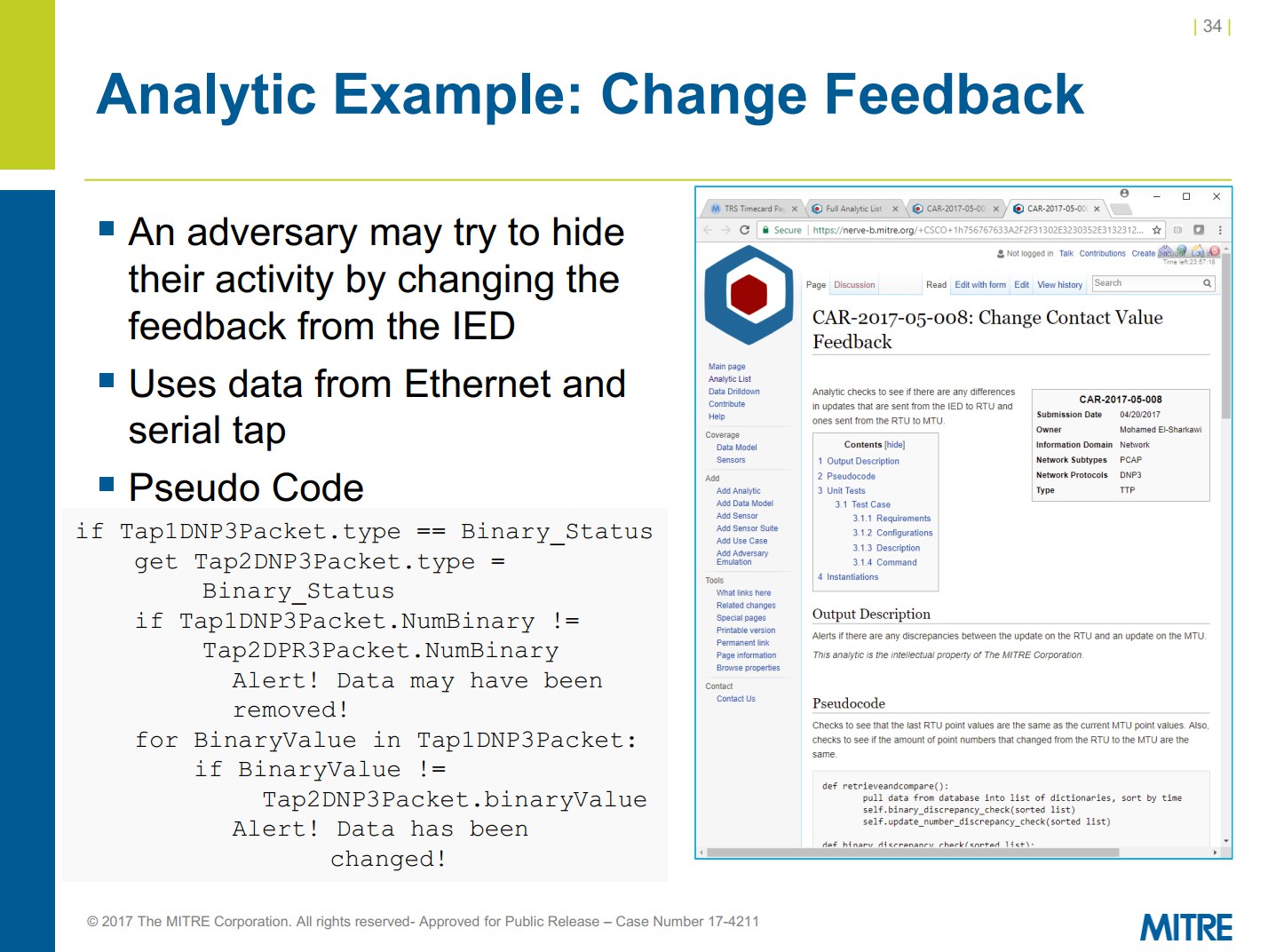

это не применимо, разбор пром протоколов - не поможет защититься от серьезных атак на подмену значений

AS

Зависит от конкретного кейса, разбор пром протоколов может помочь обнаружить серьезную атаку на подмену значений

AK

это не применимо, разбор пром протоколов - не поможет защититься от серьезных атак на подмену значений

Имитозащита на уровне протоколов должна быть реализована, не задача это для мсэ. Имхо.

V

Имитозащита либо встроена заранее либо пардоньте

AK

Ну так и я о чём, какие претензии могут быть тогда к мсэ, надо четко осознавать, какое решение, какие вопросы закроет.

DP

Хотелось бы увидеть решение в виде прозрачного МСЭ, который в обычной ситуации слушает трафик и находится в режиме обучения, собирает статистику, а блокирующие правила активирует либо по команде оператора, либо при сигнале условно желтого/красного уровня тревоги.

T

Dmitry Ponomarev

Коллеги, а мне вот нужно блокировать определенные посылки по S7 протоколу. А конкретнее команду, уводящую контроллеры в STOP. Что посоветуете? Ну, кроме самопальных правил для Suricata. Работают, но страшно в ТСПД такие костыли ставить.

А если воспользоваться штатным функционалом? Если мне не изменяет память там можно настроить уровни доступа - на чтение, изменение, приграммирование после ввода пароля. Также с помощью коммунникационного модуля CP можно access list настраивать

DP

А если воспользоваться штатным функционалом? Если мне не изменяет память там можно настроить уровни доступа - на чтение, изменение, приграммирование после ввода пароля. Также с помощью коммунникационного модуля CP можно access list настраивать

конкретно команда STOP не требует авторизации :(

T

Dmitry Ponomarev

конкретно команда STOP не требует авторизации :(

Я в шоке 😳

DP

ACL есть, но вероятность того, что беда придет с IP из белого списка высока. Опять же не каждый CP поддерживает ACL

AI

Dmitry Ponomarev

Хотелось бы увидеть решение в виде прозрачного МСЭ, который в обычной ситуации слушает трафик и находится в режиме обучения, собирает статистику, а блокирующие правила активирует либо по команде оператора, либо при сигнале условно желтого/красного уровня тревоги.

Вот именно об этом я и говорю. Коробка с двумя портами, чтобы если с ней что-то не так ватчдог её выключал и тогда просто через байпас работало, или если она обесточена то же самое.

AI

Для 104 всё понятно - открыли заявку, безопасник выключил блокирующее правило ( при этом мониторинг работает), заявка закрылась - включили правило. Телесигналы бегают, управление блокируется. Даже случайно не щелкнешь, т.к. принцип четырех глаз.

MD

Dmitry Ponomarev

Хотелось бы увидеть решение в виде прозрачного МСЭ, который в обычной ситуации слушает трафик и находится в режиме обучения, собирает статистику, а блокирующие правила активирует либо по команде оператора, либо при сигнале условно желтого/красного уровня тревоги.

решения от fortigate очень похожи на то о чем вы говорите, по крайней мере подобную схему реально реализовать

DP

Для 104 всё понятно - открыли заявку, безопасник выключил блокирующее правило ( при этом мониторинг работает), заявка закрылась - включили правило. Телесигналы бегают, управление блокируется. Даже случайно не щелкнешь, т.к. принцип четырех глаз.

Значит по 104 мониторинг не блокировать? Т.е. только для управления доп. проверка на МСЭ?

AI

решения от fortigate очень похожи на то о чем вы говорите, по крайней мере подобную схему реально реализовать

И не только от них, юзергейт, Чекпойнт, циско, тоффино вообще огонь