М

Size: a a a

2018 October 17

А так ,при такой постановке задачи , можно написать , что должен быть организован кольцевой архив событий и возможность расширения дискового пространства . Требования к дисковому пространству уточняются на этапе рабочего проектирования .

2018 October 18

PP

«Из опыта знает» . Все просто - проанализируете все информационные потоки , их интенсивность и плотность

.... и умножаете на требуемую глубину хранения

A

А так ,при такой постановке задачи , можно написать , что должен быть организован кольцевой архив событий и возможность расширения дискового пространства . Требования к дисковому пространству уточняются на этапе рабочего проектирования .

КМ

Другими словами у Вас такого опыта не было))))

DD

Конспиративный Мишка

Коллеги. Пишу требования для СИЕМ которая будет опрашивать все устройства АСУ ТП и СЗИ от НСД на АСУ ТП на большом предприятии. Кто может из опыта сказать какое минимальное требование к размеры хранилища событий установить?

Сиемы не умеют опрашивать контроллеры. У таких сиемов должна быть подтверждена совместимость с платформам асу тп, иначе вендор такой асу тп снимет предприятие с поддержки. А может и штрафануть. Логи и конфиги контроллеров места много не занимают, под них достаточно брать диски от 2 тбайт если глубина хранения должна быть месяц и масштаб асу тп не более 100-200 устройств. Но вообще для таких задач есть другие классы решений. Сиемы пока для этого плохо применимы.

AK

Конспиративный Мишка

Коллеги. Пишу требования для СИЕМ которая будет опрашивать все устройства АСУ ТП и СЗИ от НСД на АСУ ТП на большом предприятии. Кто может из опыта сказать какое минимальное требование к размеры хранилища событий установить?

От реализации siem тоже зависит, splunk и elk с разной эффективностью сжимают данные, а в случае с elk помимо raw хранятся ещё и нормализованные события.

AK

Dmitry Darensky

Сиемы не умеют опрашивать контроллеры. У таких сиемов должна быть подтверждена совместимость с платформам асу тп, иначе вендор такой асу тп снимет предприятие с поддержки. А может и штрафануть. Логи и конфиги контроллеров места много не занимают, под них достаточно брать диски от 2 тбайт если глубина хранения должна быть месяц и масштаб асу тп не более 100-200 устройств. Но вообще для таких задач есть другие классы решений. Сиемы пока для этого плохо применимы.

Про другие классы решений можно подробней?

T

Dmitry Darensky

Сиемы не умеют опрашивать контроллеры. У таких сиемов должна быть подтверждена совместимость с платформам асу тп, иначе вендор такой асу тп снимет предприятие с поддержки. А может и штрафануть. Логи и конфиги контроллеров места много не занимают, под них достаточно брать диски от 2 тбайт если глубина хранения должна быть месяц и масштаб асу тп не более 100-200 устройств. Но вообще для таких задач есть другие классы решений. Сиемы пока для этого плохо применимы.

Если у контроллера есть штатный функцианал позволяющий забирать такую информацию, значит и совместимость есть и т.д.

DD

Наличие совместимости надо подтверждать. Разработчик сиема должен провести системное тестирование в лаборатории вендора контроллеров и доказать что его сием совместим. Штатные функции выгрузки логов, конфигов, системных алармов и т.д. есть у большинства контроллеров, только вот сиемы не имеют ни нормализации, и корреляционных правил под события с таких источников. И их сейчас почти никто не пишет.

DD

Кроме того, есть и другие проблемы. Например во многих компаниях политиками просто запрещена выгрузка системной информации за периметр технологической сети. Даже простой мониторинг по snmp запрещён. А там где он разрешён толком не реализован.

DD

Alexander Kremlev

Про другие классы решений можно подробней?

Пришлю в личку. А то одмины за рекламу ругать будут)

AK

Я вот смотрю Шнайдер модикон 580, там указана возможность отправки по сислогу.

DS

Alexander Kremlev

Я вот смотрю Шнайдер модикон 580, там указана возможность отправки по сислогу.

Отправки по сислогу КУДА и ЧЕГО? Выше Дима Даренский написал, что сием должен уметь понмать эти логи, нормализовывать их и отрабатывать

AK

Отправки по сислогу КУДА и ЧЕГО? Выше Дима Даренский написал, что сием должен уметь понмать эти логи, нормализовывать их и отрабатывать

Само собой. Придётся написать правила. Или в случае со спланком запрос и т.д. Важнее что есть стандартный протокол и готовые к нему коннекторы.

P

Специалисты компании Yoroi обнаружили вредоносную кампанию против одного из крупнейших представителей итальянской оборонной промышленности.

Троян MartyMcFly атакует итальянскую оборонную промышленность

Троян MartyMcFly атакует итальянскую оборонную промышленность

SP

Очень правильная тема с логами с контроллеров )

SP

Но нормальные правила вряд ли можно без определенной подготовки и опыта с мониторингом написать

DD

О чем и речь)

AS

CEO компании Kenexis Edward Marszal опубликовал запись своего доклада с конферернции Kaspersky Industrial Cybersecurity conference в Сочи - Security PHA Review (SPR)

Очень нравится их подход!

https://www.kenexis.com/security-pha-review-video-kaspersky-ics-conference/

Очень нравится их подход!

https://www.kenexis.com/security-pha-review-video-kaspersky-ics-conference/

2018 October 19

PX

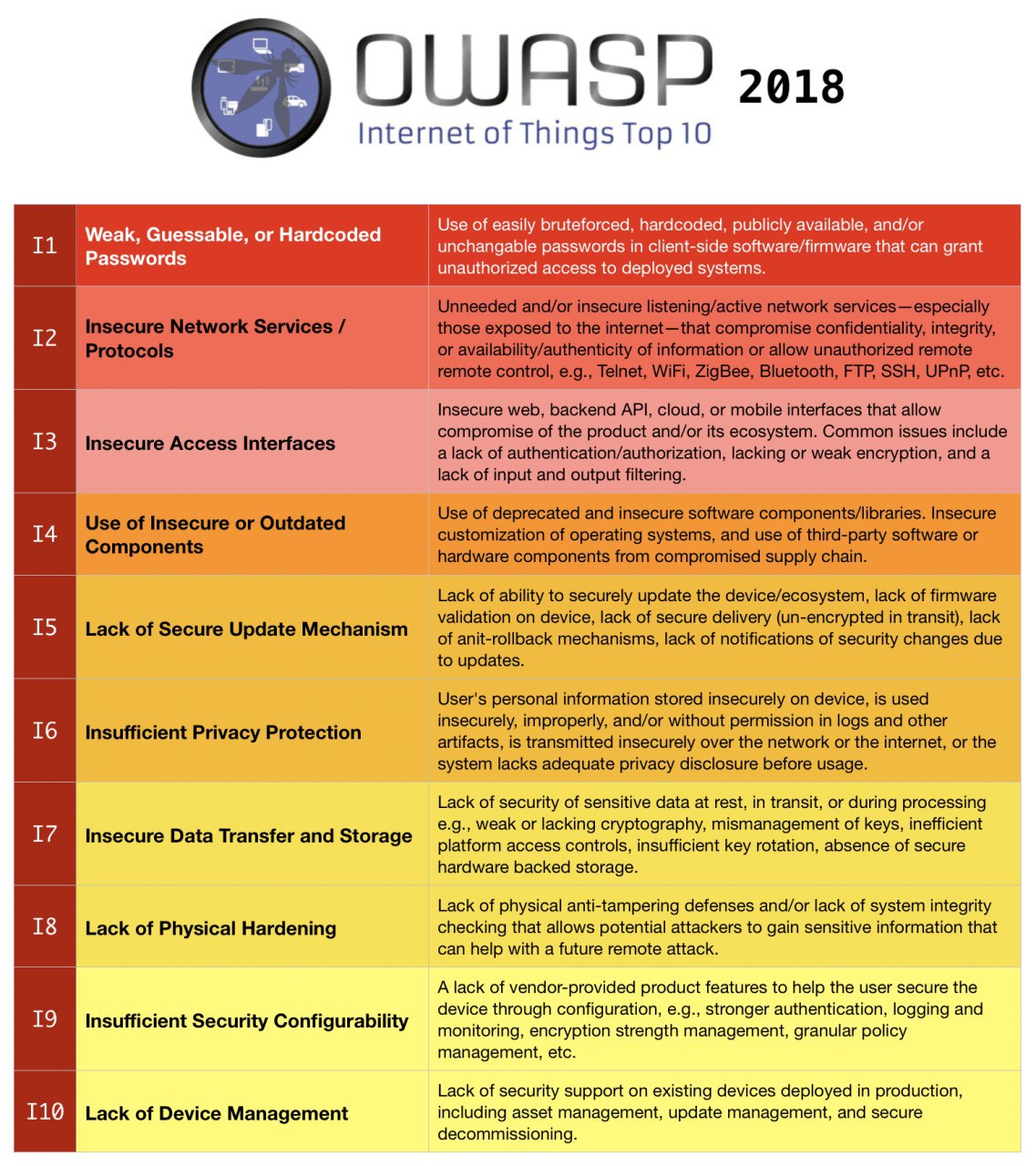

OWASP IoT Project не обновляся с 2014 года, и вот наконец команда проекта готовится родить новый апдейт.

Новостями о взломах сетей через умные чайники и ботнетах из видеокамер сейчас никого не удивишь, но нам по-прежнему не достает бдительности. Фреймворк OWASP позволяет лучше разобраться в угрозах и векторах атаках на IoT девайсы, и хорошенько причесать свой зоопарк по контролям из чек-листа. В условиях растущего числа удаленщиков и политики BYOD новый фреймворк становится вдвойне актуальным, т.к. ничто не мешает злоумышленнику проникнуть в корпоративную сеть через личную инфраструктуру сотрудника.

А вы еще не захарденили свой чайник? Тогда мы идем к вам!

https://www.owasp.org/index.php/OWASP_Internet_of_Things_Project

https://danielmiessler.com/blog/preparing-to-release-the-owasp-iot-top-10-2018/

Новостями о взломах сетей через умные чайники и ботнетах из видеокамер сейчас никого не удивишь, но нам по-прежнему не достает бдительности. Фреймворк OWASP позволяет лучше разобраться в угрозах и векторах атаках на IoT девайсы, и хорошенько причесать свой зоопарк по контролям из чек-листа. В условиях растущего числа удаленщиков и политики BYOD новый фреймворк становится вдвойне актуальным, т.к. ничто не мешает злоумышленнику проникнуть в корпоративную сеть через личную инфраструктуру сотрудника.

А вы еще не захарденили свой чайник? Тогда мы идем к вам!

https://www.owasp.org/index.php/OWASP_Internet_of_Things_Project

https://danielmiessler.com/blog/preparing-to-release-the-owasp-iot-top-10-2018/