Size: a a a

2018 April 29

2018 April 30

Не так часто выходят хорошие книги по теме фаззинга в контексте поиска уязвимостей. Наверное всю имеющуюся литературу по этой теме можно сосчитать на пальцах одной руки. А тут именитые авторы порадовали нас новой книгой. Встречайте «Fuzzing for Software Security Testing and Quality Assurance»

https://books.google.com/books?id=Gc2KtAEACAAJ

https://books.google.com/books?id=Gc2KtAEACAAJ

2018 May 01

2018 May 02

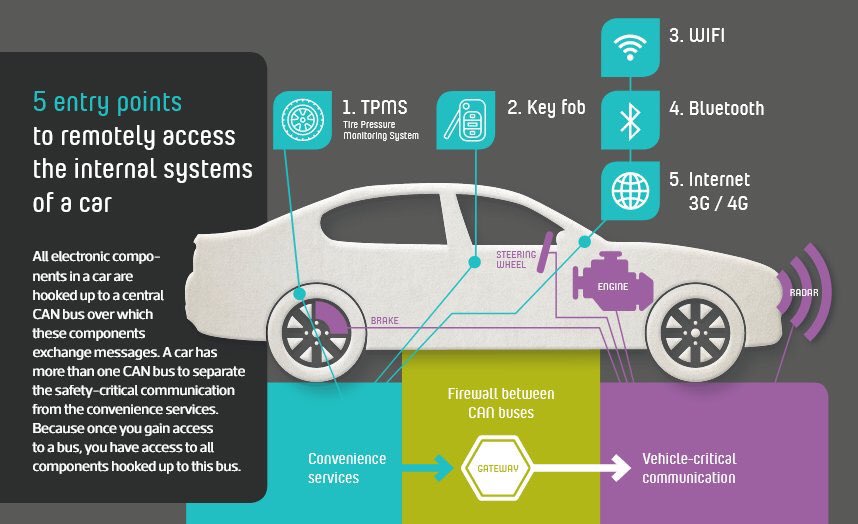

Интересный исследовательский отчёт об уязвимостях в автомобилях VW/Audi. Мы как-то тоже обсуждали эту тему в нашем подкасте https://www.computest.nl/wp-content/uploads/2018/04/connected-car-rapport.pdf

2018 May 03

Компания Дуо Секьюрити выпустили отчёт https://duo.com/blog/apple-imac-pro-and-secure-storage

Сегодня группа исследователей Vusec опубликовала очень интересный отчёт о новом векторе Rowhamner атак на ARM с использованием GPU. Атаки на железно через софт становятся мейнстримом! https://www.vusec.net/projects/glitch/

2018 May 04

Twitter предупредил о возможной утечки паролей. NoiSeBit рекомендует сменить пароль!

2018 May 06

Найдены новые уязвимости в микроархитектуре современных процессоров с похожим ущербом для безопасности, как у обнаруженных Spectre/Meltdown. Мы уже обсуждали эту тему в предыдущем выпуске NoiSeBit и все участники согласились со мнением, что Jan Horn открыл шкатулку Пандоры, куда до этого никто не заглядывал под таким углом. Именно поэтому Microsoft и Intel анонсировали огромные bug bounty программы под это. Пока мало технических деталей по новым уязвимостям, но они уже обнаружены это факт! https://thehackernews.com/2018/05/intel-spectre-vulnerability.html

2018 May 09

Microsoft выпустила инструкцию для разработчиков по speculative execution. На тему того, как избегать подобного рода уязвимости в программах на С++ https://docs.microsoft.com/en-us/cpp/security/developer-guidance-speculative-execution

2018 May 13

Интересный кейнот Andrew "bunnie" Huang https://www.youtube.com/watch?v=fq2a0JHdzs4 со вчерашней конфереции Teardown. Он анаонсировал борду позволяющую моделировать различные атаки на уровне видео сигналов, а так же например фильтровать рекламу на уровне передачи видео потока или деобфусцировать его на лету в случае кабельного телевидения https://www.crowdsupply.com/alphamax/netv2

2018 May 14

Спустя несколько дней с того момента, как началось обсуждение очередной архитектурной уязвимости для универсального повышения привилегий пользователя на железе от Intel. Где непривилегированный пользователь может контролировать #DB handler из user-mode и тем самым выполнить неподписанный код в контексте kernel-mode (CVE-2018-8897 aka POP SS уязвимость найдена Nick Peterson). Так вот сегодня вышел первый PoC exploit для MS Win https://github.com/can1357/CVE-2018-8897

Sebastian Schinzel (@seecurity) в своем твитере написал предупреждение о скором раскрытии критической уязвимости в PGP/GPG и S/MIME. Будьте осторожны до выхода патча с почучением и обработкой PGP/GPG писем. Все известные производители софта подвержены этой уязвимости. Ждем патча! А пока это все что есть: https://www.eff.org/deeplinks/2018/05/attention-pgp-users-new-vulnerabilities-require-you-take-action-now

Кстати Signal тоже не безупречен и в его desktop версии нашли RCE уязвимость https://twitter.com/ortegaalfredo/status/995017143002509313 Для тех кто хочет докопаться до сути смотреть сюда: https://github.com/signalapp/Signal-Desktop/issues/1635

А вот вам немного деталей на тему PGP/GPG баги https://lists.gnupg.org/pipermail/gnupg-users/2018-May/060315.html https://efail.de/

2018 May 15

Любопытный факт о том, что гугл практически с самого начала был довольно тесно аффилирован с различными гос структурами. А теперь представьте сколько данных о вас уже там загружено 🙈 https://surveillancevalley.com/blog/google-has-been-a-military-contractor-from-the-very-beginning

2018 May 17

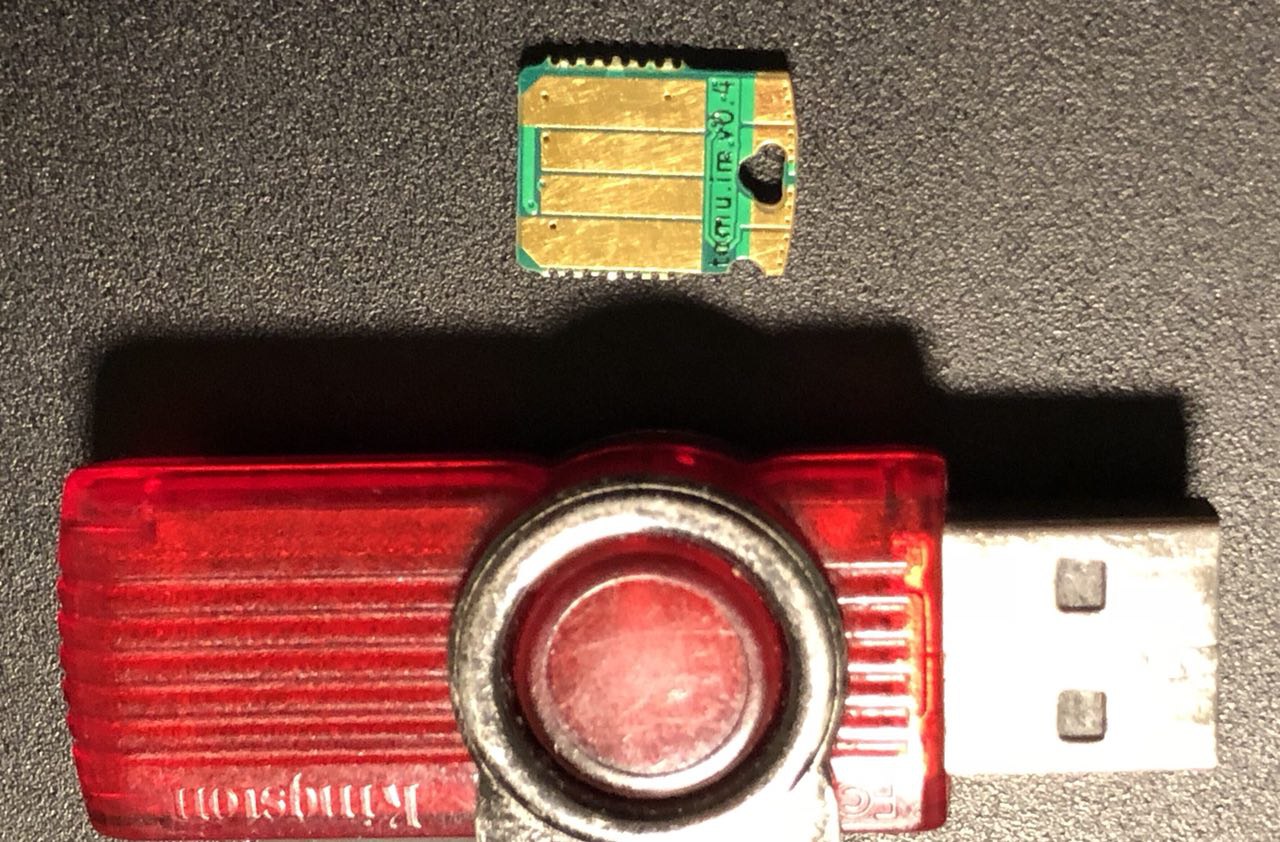

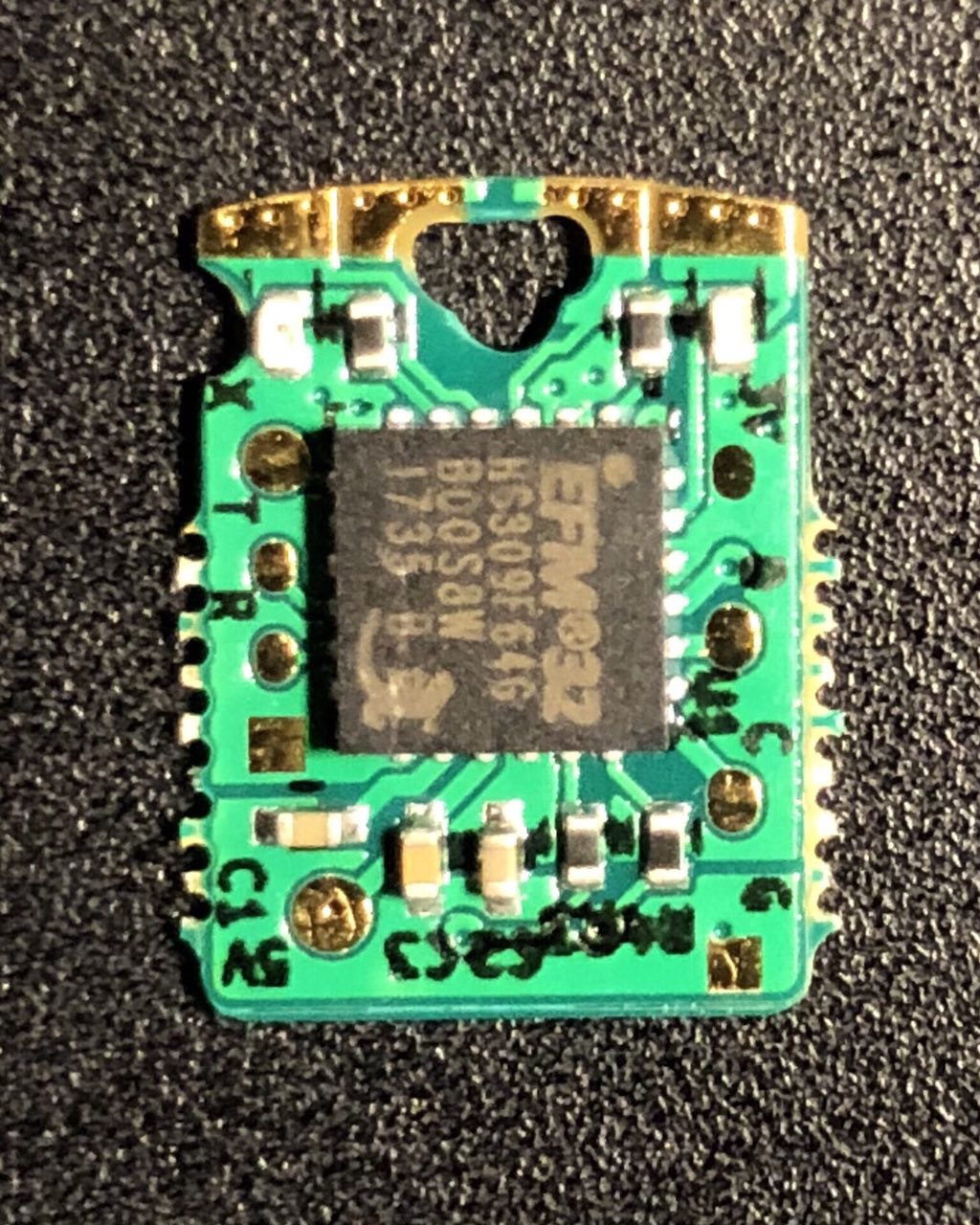

Проект Tomu это миниатюрный микроконтроллер Cortex-M0 в USB формате. Может быть использован для различного креатива в области ИБ 😜

https://www.crowdsupply.com/sutajio-kosagi/tomu

https://www.crowdsupply.com/sutajio-kosagi/tomu

Проект Tomu это миниатюрный микроконтроллер Cortex-M0 в USB формате. Может быть использован для различного креатива в области ИБ 😜

https://www.crowdsupply.com/sutajio-kosagi/tomu

https://www.crowdsupply.com/sutajio-kosagi/tomu

Проект Tomu это миниатюрный микроконтроллер Cortex-M0 в USB формате. Может быть использован для различного креатива в области ИБ 😜

https://www.crowdsupply.com/sutajio-kosagi/tomu

https://www.crowdsupply.com/sutajio-kosagi/tomu

2018 May 18

Мы доверяем слишком много секретов нашим мобильным телефонам, включая востановление акаунтов или однаразовые пароли для двухфакторной аутентификации по SMS. Но насколько это безопасно мы не задумываемся, слепо доверяя свои секреты GSM сетям. Интересное исследование опубликовала компания Contextis, рассказывая о скрытых возможностях слежки и мониторинга заложенных в самой спецификации GSM и подтверждая эти факты реальными тестами https://www.contextis.com/blog/binary-sms-the-old-backdoor-to-your-new-thing