Size: a a a

2020 December 08

❗️Как минимум 2 недели до вакцинации от коронавируса и 42 дня после нельзя принимать алкоголь — Роспотребнадзор

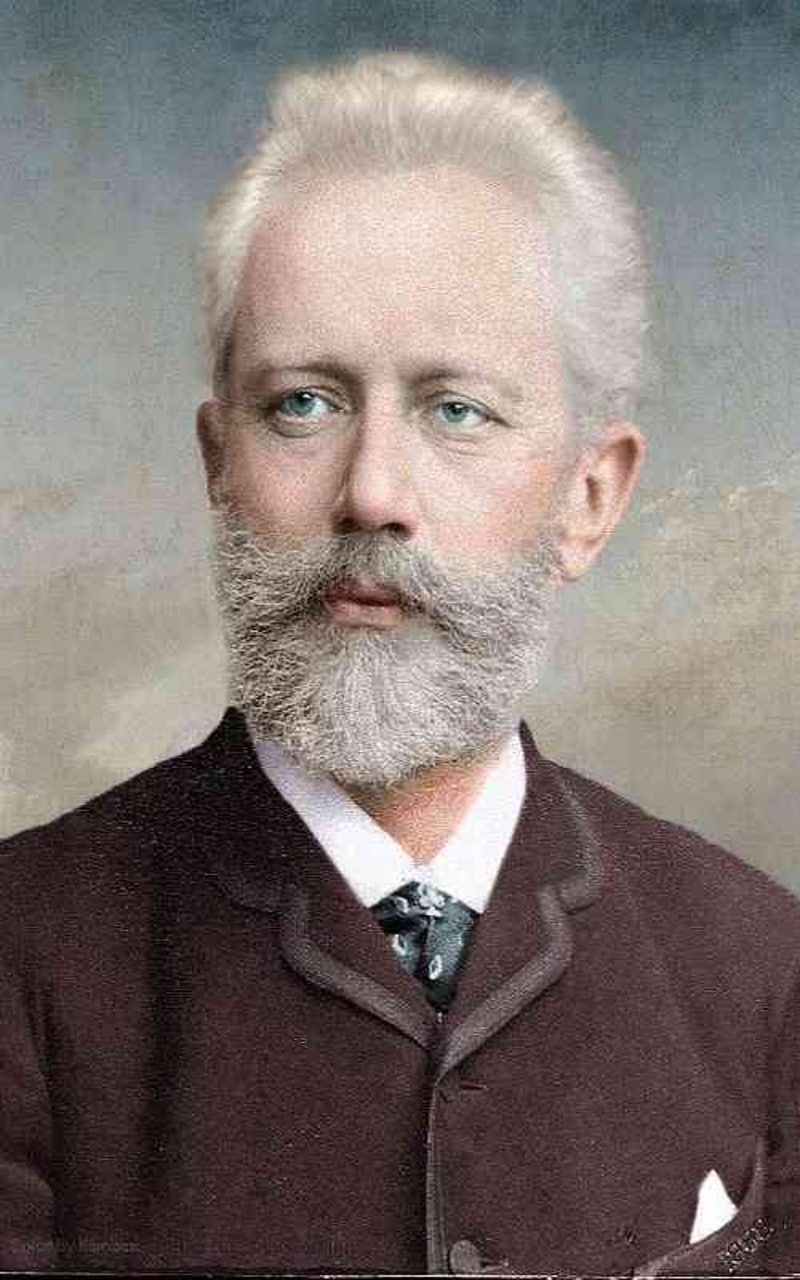

🎶 Пётр Ильич Чайковский оказался самым популярным русским музыкантом среди иностранцев в Spotify. Его произведения можно найти в сотне плейлистов сервиса. Браво!

🏔 Эверест стал еще выше

стал еще выше

Китай и Непал сообщили, что гора стала выше на 86 сантиметров и теперь ее официальная высота — 8 848,86 метра. Оказывается, из-за смещения тектонических плит и землетрясений горы могут менять свою высоту.

стал еще выше

Китай и Непал сообщили, что гора стала выше на 86 сантиметров и теперь ее официальная высота — 8 848,86 метра. Оказывается, из-за смещения тектонических плит и землетрясений горы могут менять свою высоту.

Министр здравоохранения Великобритании Мэтт Хэнкок разрыдался в телеэфире, рассказывая о "Дне V" (вакцинации то бишь). В Великобритании во вторник стартовала эта самая вакцинация

Первой вакцину получила 90-летняя Маргарет Кинан, вторым - 81-летний Уильям Шекспир

Рыдающий министр, "День V"... Как-то во всем этом шоу многовато

Первой вакцину получила 90-летняя Маргарет Кинан, вторым - 81-летний Уильям Шекспир

Рыдающий министр, "День V"... Как-то во всем этом шоу многовато

Впервые с октября 2020 года настроения в Твиттере касательно цены биткоина изменились на медвежьи.

Вероятно, это временное явление, которое позволит альткоинам взять своё на криптовалютном рынке.

Вероятно, это временное явление, которое позволит альткоинам взять своё на криптовалютном рынке.

Новая Москва вошла в состав города летом 2012 года. За это время ее развитие не останавливалось ни на секунду и идёт по нарастающей: в 2019 году инвестировано 1,5 трлн рублей, на данный момент в развитие ТиНАО вложили 1,85 трлн рублей, а к началу 2021 года эта цифра может превысить 2 трлн рублей. А к 2035 году в Новую Москву ориентировочно будет вложено уже 7 трлн рублей.

Существенный объем инвестиций в развитие округа сделан именно частным бизнесом.

Продолжаем развиваться вместе. И ждём новые школы, детские сады, поликлиники, культурные и физкультурно-оздоровительные центры, новую транспортную инфраструктуру.

Существенный объем инвестиций в развитие округа сделан именно частным бизнесом.

Продолжаем развиваться вместе. И ждём новые школы, детские сады, поликлиники, культурные и физкультурно-оздоровительные центры, новую транспортную инфраструктуру.

В инфосек сообществе, похоже, рождается новый мем - Important, Spoofing. Это, если что, один из самых низких уровней градации уязвимостей в программе Microsoft Bug Bounty. И таким образом они отметили критическую уязвимость в корпоративной платформе Microsoft Teams, эксплуатация которой приводила к удаленному выполнению кода (RCE) и, в итоге, к потенциальной компрометации корпоративной сети жертвы.

Уязвимость была обнаружена исследователем Оскарсом Вегерисом еще в августе и в конце месяца о ней была уведомлена Microsoft. Через месяц ошибка была оценена как "Important, Spoofing", а в конце октября она была пофиксена в очередном обновлении. При этом Microsoft отказалась назначать CVE, ссылаясь на свои политики и поскольку "Important, Spoofing".

Сразу скажем, что эта уязвимость должна была быть отмечена как "Критическая", поскольку позволяла злоумышленнику осуществить RCE просто направив жертве специальным образом сформированное сообщение в Microsoft Teams, выглядящее абсолютно легальным. Достаточно было просмотреть сообщение, чтобы скомпрометированными оказались корпоративная сеть, личные документы и документы Office 365, закрытые чаты и пр.

Более того, если это сообщение репостилось в каком-либо корпоративном канале, то все его участники также становились подвержены эксплойту. Самый натуральный червь.

Уязвимыми были приложения Microsoft Teams практически на всех платформах - Windows, Linux, iOS.

Так что теперь, с подачи Microsoft, мы знаем как называть критическую уязвимость, приводящую к RCE - "Important, Spoofing".

Уязвимость была обнаружена исследователем Оскарсом Вегерисом еще в августе и в конце месяца о ней была уведомлена Microsoft. Через месяц ошибка была оценена как "Important, Spoofing", а в конце октября она была пофиксена в очередном обновлении. При этом Microsoft отказалась назначать CVE, ссылаясь на свои политики и поскольку "Important, Spoofing".

Сразу скажем, что эта уязвимость должна была быть отмечена как "Критическая", поскольку позволяла злоумышленнику осуществить RCE просто направив жертве специальным образом сформированное сообщение в Microsoft Teams, выглядящее абсолютно легальным. Достаточно было просмотреть сообщение, чтобы скомпрометированными оказались корпоративная сеть, личные документы и документы Office 365, закрытые чаты и пр.

Более того, если это сообщение репостилось в каком-либо корпоративном канале, то все его участники также становились подвержены эксплойту. Самый натуральный червь.

Уязвимыми были приложения Microsoft Teams практически на всех платформах - Windows, Linux, iOS.

Так что теперь, с подачи Microsoft, мы знаем как называть критическую уязвимость, приводящую к RCE - "Important, Spoofing".

Тотальный запрет на проведение зрелищных мероприятий не нужен — Попова

Двойные стандарты?

Нет, это другое

Накануне Николай Сванидзе в одном из интервью высказался на тему закона об иноагентах. По мнению историка, подобный законодательный акт неполезен в России, чего не скажет про США, - «Для них другой, он у них другой, просто другой. Для заграницы это нормальный закон. Для России — он вредный, вредный для развития нашего общества», — заявил либерал. Напомним, что в Америке акт появился в 1938 году, потом 1966 появились поправки касающиеся работы политических лоббистов, действующих по поручению других государств. Почему Николай считает, что в России неполезно, то что много лет уже действует в США – догадаться несложно, либерал же ж.

Заикающегося идиота пора усыпить)

Нет, это другое

Накануне Николай Сванидзе в одном из интервью высказался на тему закона об иноагентах. По мнению историка, подобный законодательный акт неполезен в России, чего не скажет про США, - «Для них другой, он у них другой, просто другой. Для заграницы это нормальный закон. Для России — он вредный, вредный для развития нашего общества», — заявил либерал. Напомним, что в Америке акт появился в 1938 году, потом 1966 появились поправки касающиеся работы политических лоббистов, действующих по поручению других государств. Почему Николай считает, что в России неполезно, то что много лет уже действует в США – догадаться несложно, либерал же ж.

Заикающегося идиота пора усыпить)

📲 ICQ, «Маруся» и Mir Pay. Минцифры выбрало 29 приложений для предустановки на гаджеты

Сервисы будут рекомендованы для обязательной предустановки на гаджеты, продаваемые в России. Какие соцсети, платежные системы и поисковые системы рекомендуется установить и как это связано с борьбой ФАС против зарубежных монополистов — читайте в нашем материале.

Сервисы будут рекомендованы для обязательной предустановки на гаджеты, продаваемые в России. Какие соцсети, платежные системы и поисковые системы рекомендуется установить и как это связано с борьбой ФАС против зарубежных монополистов — читайте в нашем материале.

⚡️Замгендиректора «Победы» уволили после полёта «в поддержку Дзюбы»

Женщины, получается, как и всегда правят балом. Навальный не исключение. Это плюс женщинам, но минус Навальному - под влиянием вообще никакому политику находится не гоже. На мой скромный взгляд.

https://block-ru.com/news/cherchez-la-femme-navalnyy-postoyanno-nahoditsya-pod-vliyaniyam-kakih-zhenshchin

https://block-ru.com/news/cherchez-la-femme-navalnyy-postoyanno-nahoditsya-pod-vliyaniyam-kakih-zhenshchin

Агентство РИА Новости сравнило регионы России по склонности их жителей к вредным привычкам — потребление табака и алкоголя, число преступлений, совершенных в состоянии алкогольного и наркотического опьянения, смертность от отравлений спиртным, а также число преступлений, связанных с наркотическими средствами и их аналогами.

Регионы расположили в списке от лучшего показателя к худшему. Итак, субъекты Дальнего Востока:

☑️ Хабаровский край — 45 место;

☑️ Приморье — 54;

☑️ Якутия — 67;

☑️ Чукотка — 75;

☑️ Камчатский край — 78;

☑️ Еврейская автономная область — 79;

☑️ Забайкальский край — 80;

☑️ Амурская область — 81;

☑️ Республика Бурятия — 82;

☑️ Сахалинская область — 84;

☑️ Магаданская область — 85.

Ситуация с вредными привычками в ДФО достаточно удручающая. И с этим надо что-то делать. Нам нужны не только законодательные меры, но и качественная пропаганда здорового образа жизни. Т.е. популяризация ЗОЖ должна быть не формальной (как это происходит сейчас), а реальной. Когда соответствующие мероприятия и контент делается не по заезженному шаблону, а с учётом психологических особенностей групп населения. И только при таком подходе, мы сможет как-то улучшить ситуацию.

Регионы расположили в списке от лучшего показателя к худшему. Итак, субъекты Дальнего Востока:

☑️ Хабаровский край — 45 место;

☑️ Приморье — 54;

☑️ Якутия — 67;

☑️ Чукотка — 75;

☑️ Камчатский край — 78;

☑️ Еврейская автономная область — 79;

☑️ Забайкальский край — 80;

☑️ Амурская область — 81;

☑️ Республика Бурятия — 82;

☑️ Сахалинская область — 84;

☑️ Магаданская область — 85.

Ситуация с вредными привычками в ДФО достаточно удручающая. И с этим надо что-то делать. Нам нужны не только законодательные меры, но и качественная пропаганда здорового образа жизни. Т.е. популяризация ЗОЖ должна быть не формальной (как это происходит сейчас), а реальной. Когда соответствующие мероприятия и контент делается не по заезженному шаблону, а с учётом психологических особенностей групп населения. И только при таком подходе, мы сможет как-то улучшить ситуацию.

Понятия не имею, что это за очередной комитет национального спасения, но про Пражский центр интересно.

Ну то есть я лично вот всем вот этом вот:

«популяризация идей ЛГБТ, смягчение законодательства в области потребления наркотиков и правозащитная деятельность»

Никакой беды не вижу.

Но вот в том, что существует некий западный центр, который за неизвестно какие деньги занимается всем этим в России извне - в этом я, конечно, вижу большую проблему. У нас запрещены «популяризация идей» и «смягчение законодательства» - это идиотизим, но это НАШИ проблемы. Которые мы когда-нибудь непременно решим, буде у нас не такое консервативное общество, избирающее не таких дубовых депутатов.

Но вот чтобы этим занимались пидары и наркоманы из Праги - нет, извините. Пусть они там этим всем между собой занимаются.

А мы тут как-нибудь сами.

https://t.me/komitetnacinter/433

Ну то есть я лично вот всем вот этом вот:

«популяризация идей ЛГБТ, смягчение законодательства в области потребления наркотиков и правозащитная деятельность»

Никакой беды не вижу.

Но вот в том, что существует некий западный центр, который за неизвестно какие деньги занимается всем этим в России извне - в этом я, конечно, вижу большую проблему. У нас запрещены «популяризация идей» и «смягчение законодательства» - это идиотизим, но это НАШИ проблемы. Которые мы когда-нибудь непременно решим, буде у нас не такое консервативное общество, избирающее не таких дубовых депутатов.

Но вот чтобы этим занимались пидары и наркоманы из Праги - нет, извините. Пусть они там этим всем между собой занимаются.

А мы тут как-нибудь сами.

https://t.me/komitetnacinter/433

✔️В Госдуму внесен законопроект, запрещающий публиковать и демонстрировать фотографии нацистских военных преступников, осужденных на Нюрнбергском трибунале, либо национальными, военными или оккупационными трибуналами и судами в период Великой Отечественной войны. Согласно тексту законопроекта, такие изображения нацистских преступников являются «оскорблением многонационального народа и памяти о понесенных в Великой Отечественной войне жертвах». Новые формулировки предлагают внести в законы «Об увековечении Победы советского народа в Великой Отечественной войне 1941–1945 годов» и «О противодействии экстремистской деятельности». Последнее приравняет демонстрацию фото нацистских преступников к экстремизму, что в зависимости от обстоятельств может грозить административным арестом или уголовным преследованием.

По оценкам участников рынка и аналитиков, в этом году продажи смартфонов в натуральном выражении могут поставить рекорд - 31-32 млн штук (в прошлом году - чуть более 30 млн).

Весенний спад, когда рынок просел вдвое, удалось компенсировать кредитованием и промоакциями. В итоге у "М.видео-Эльдорадо" рост продаж за первые десять месяцев более чем на 5%.

В этом году к смартфонам небывалый потребительский интерес. Из-за карантинных ограничений выпадают целые статьи расходов, например, путешествия, и акцент смещается на бытовую электронику, компьютеры, гаджеты.

Кроме того, постоянно идет процесс прихода новых абонентов с кнопочных аппаратов. А пандемия поспособствовало этому у старших поколений - смартфоны часто покупают пожилым родственникам для видеосвязи.

В прошлом году продажи в России выросли на 2%, в мире - на 2% упали (до 1,53 млрд штук). Глобальный рынок падает и сейчас. Положительным фактором для него в следующем году может стать появление новых сетей 5G - прогнозируется рост на 4,4%.

Весенний спад, когда рынок просел вдвое, удалось компенсировать кредитованием и промоакциями. В итоге у "М.видео-Эльдорадо" рост продаж за первые десять месяцев более чем на 5%.

В этом году к смартфонам небывалый потребительский интерес. Из-за карантинных ограничений выпадают целые статьи расходов, например, путешествия, и акцент смещается на бытовую электронику, компьютеры, гаджеты.

Кроме того, постоянно идет процесс прихода новых абонентов с кнопочных аппаратов. А пандемия поспособствовало этому у старших поколений - смартфоны часто покупают пожилым родственникам для видеосвязи.

В прошлом году продажи в России выросли на 2%, в мире - на 2% упали (до 1,53 млрд штук). Глобальный рынок падает и сейчас. Положительным фактором для него в следующем году может стать появление новых сетей 5G - прогнозируется рост на 4,4%.

А вы орёте на подчинённых?

Анонимный опрос

Проголосовало: 10890

- Папа, а ты же был на войне?

- Да, сынок, был.

- А что ты там делал?

- Ну вот пленного безоружного бил по голове прикладом.

- А еще?

- Ну что еще... Не только же я там был. Вот было дело могилы оскверняли. Ну дома пустые громили. А, вот еще было дело, деда одного зарезали.

- Папа, вы настоящие герои!

- Не то слово сынок. Конечно мы герои. А как же.

https://t.me/sashakots/18522

- Да, сынок, был.

- А что ты там делал?

- Ну вот пленного безоружного бил по голове прикладом.

- А еще?

- Ну что еще... Не только же я там был. Вот было дело могилы оскверняли. Ну дома пустые громили. А, вот еще было дело, деда одного зарезали.

- Папа, вы настоящие герои!

- Не то слово сынок. Конечно мы герои. А как же.

https://t.me/sashakots/18522

Александр Лукашенко считает, что часть полномочий президента Беларуси можно передать Всебелорусскому народному собранию, которое проходит раз в несколько лет.

Сам съезд, считает Лукашенко, нужно сделать конституционным органом для «контроля главных направлений развития» Беларуси. Ближайшее собрание пройдет в начале 2021 года

http://amp.gs/o1de

Сам съезд, считает Лукашенко, нужно сделать конституционным органом для «контроля главных направлений развития» Беларуси. Ближайшее собрание пройдет в начале 2021 года

http://amp.gs/o1de