Size: a a a

2020 September 25

Если у кого-то есть сомнения в том, что вслед за Москвой коронавирусные ограничения для людей старше 65 лет начнут вводить и остальные регионы, то можете их смело отбросить.

ТикТок это разработка для улучшения китайских систем вооружения, пишет The Washington Post. Лучший аргумент для запрета программы 😊

«Правительство США может быть обеспокоено тем, что алгоритм TikTok, который решает, кто какие видео будет смотреть, представляет собой угрозу национальной безопасности. Алгоритм использует технологию искусственного интеллекта (ИИ) и был «обучен» подпитывать успех TikTok, скармливая компании множество пользовательских данных. Если у алгоритма есть военные приложения (например, обеспечение более мощного ИИ для использования в системах вооружения), китайская политика «военно-гражданского синтеза» потенциально может передать эту технологию своим военным».

«Правительство США может быть обеспокоено тем, что алгоритм TikTok, который решает, кто какие видео будет смотреть, представляет собой угрозу национальной безопасности. Алгоритм использует технологию искусственного интеллекта (ИИ) и был «обучен» подпитывать успех TikTok, скармливая компании множество пользовательских данных. Если у алгоритма есть военные приложения (например, обеспечение более мощного ИИ для использования в системах вооружения), китайская политика «военно-гражданского синтеза» потенциально может передать эту технологию своим военным».

❗️Ещё 1227 пациентов вылечились от коронавируса в Москве

Всего из столичных больниц выписаны 242883 человека, сообщила заммэра Москвы по вопросам социального развития Анастасия Ракова.

Всего из столичных больниц выписаны 242883 человека, сообщила заммэра Москвы по вопросам социального развития Анастасия Ракова.

Доброе утро! Рассказываю, о чем пишут зарубежные источники:

▪️ Facebook позволил политическим рекламодателям запустить вводящую в заблуждение рекламу о Джо Байдене на избирателей штата Флорида и Висконсин;

▪️ В Facebook заявили, что будут отклонять рекламные объявления от президента Трампа и Джо Байдена о победе в ночь выборов. В компании напомнили, что запретили всю политическую рекламу за неделю до выборов;

▪️ Twitter развернул новые протоколы безопасности после взлома 15 июля, нацеленного на верифицированные аккаунты;

▪️ Четыре человека судятся с Facebook за его предполагаемую роль в разжигании насилия в Кеноше;

▪️ Spotify превратит свои подкасты в фильмы и ТВ-шоу благодаря партнерству с продюсером Питером Черниным;

▪️ Суд заявил, что администрация Трампа должна либо отложить запрет TikTok, либо подать юридические документы, защищающие это решение, к пятнице;

▪️ Комитет сената США по торговле, науке и транспорту попросил генеральных директоров Google, Facebook и Twitter явиться для дачи показаний 1 октября;

▪️ Apple отклонил более 150 000 приложений в 2020 году за нарушение правил конфиденциальности компании;

▪️ Чиновники используют CrowdTangle Facebook для поиска и сообщения о дезинформации при голосовании, но в новом отчете проекта Tech Transparency говорится, что он не эффективно отслеживает большинство сообщений на платформе.

▪️ Facebook позволил политическим рекламодателям запустить вводящую в заблуждение рекламу о Джо Байдене на избирателей штата Флорида и Висконсин;

▪️ В Facebook заявили, что будут отклонять рекламные объявления от президента Трампа и Джо Байдена о победе в ночь выборов. В компании напомнили, что запретили всю политическую рекламу за неделю до выборов;

▪️ Twitter развернул новые протоколы безопасности после взлома 15 июля, нацеленного на верифицированные аккаунты;

▪️ Четыре человека судятся с Facebook за его предполагаемую роль в разжигании насилия в Кеноше;

▪️ Spotify превратит свои подкасты в фильмы и ТВ-шоу благодаря партнерству с продюсером Питером Черниным;

▪️ Суд заявил, что администрация Трампа должна либо отложить запрет TikTok, либо подать юридические документы, защищающие это решение, к пятнице;

▪️ Комитет сената США по торговле, науке и транспорту попросил генеральных директоров Google, Facebook и Twitter явиться для дачи показаний 1 октября;

▪️ Apple отклонил более 150 000 приложений в 2020 году за нарушение правил конфиденциальности компании;

▪️ Чиновники используют CrowdTangle Facebook для поиска и сообщения о дезинформации при голосовании, но в новом отчете проекта Tech Transparency говорится, что он не эффективно отслеживает большинство сообщений на платформе.

Instagram сообщил о проблемах с показами публикаций

сообщил о проблемах с показами публикаций

«Нам сообщили о том, что люди проявляют меньше активности, чем обычно. Мы изучили это и обнаружили, что видео, сообщения с несколькими изображениями, опубликованные ранее сегодня, не показывались подписчикам в их ленте.

Мы срочно это исправляем. Все новые сообщения будут отображаться как обычно, а сообщения, сделанные ранее сегодня, будут отображаться в лентах как можно скорее»

сообщил о проблемах с показами публикаций

«Нам сообщили о том, что люди проявляют меньше активности, чем обычно. Мы изучили это и обнаружили, что видео, сообщения с несколькими изображениями, опубликованные ранее сегодня, не показывались подписчикам в их ленте.

Мы срочно это исправляем. Все новые сообщения будут отображаться как обычно, а сообщения, сделанные ранее сегодня, будут отображаться в лентах как можно скорее»

Фейсбук запрещает аккаунты из России. Что должна сделать в ответ Россия? Россия должна совершенно всерьез пригрозить запретить фейсбук.

И таки запретить его, если не услышат.

Но Россия не делает ничего.

Недавно с одним замечательным депутатом пытались понять, кого у нас больше — предателей или олухов.

Так и не поняли.

https://t.me/rt_russian/45851

И таки запретить его, если не услышат.

Но Россия не делает ничего.

Недавно с одним замечательным депутатом пытались понять, кого у нас больше — предателей или олухов.

Так и не поняли.

https://t.me/rt_russian/45851

Китайские власти быстро погасили волнения во Внутренней Монголии, вызванные существенным сокращением использования монгольского языка в образовании, применив проверенные приемы борьбы с национальными меньшинствами.

Принятые меры включали:

- родители, которые не отправляют детей в школу, теряют государственные субсидии.

- учащиеся, отказывающие посещать занятия, будут отчислены с запретом сдачи вступительных экзаменов в вузы.

- банки прекратят выдачу кредитов их родителям.

- родители также будут внесены в список неблагонадежных лиц и столкнутся с ограничениями в поисках работы, поездках и других действиях, требующих хорошей социальной кредитоспособности.

Политика Китая дрейфует от прав автономий на самобытность и собственную культуру к их ассимиляции силой. Меньшинства, считающиеся «отсталыми», превращаются в совершенных и счастливых ханьских китайцев, сплоченных едиными целями.

Принятые меры включали:

- родители, которые не отправляют детей в школу, теряют государственные субсидии.

- учащиеся, отказывающие посещать занятия, будут отчислены с запретом сдачи вступительных экзаменов в вузы.

- банки прекратят выдачу кредитов их родителям.

- родители также будут внесены в список неблагонадежных лиц и столкнутся с ограничениями в поисках работы, поездках и других действиях, требующих хорошей социальной кредитоспособности.

Политика Китая дрейфует от прав автономий на самобытность и собственную культуру к их ассимиляции силой. Меньшинства, считающиеся «отсталыми», превращаются в совершенных и счастливых ханьских китайцев, сплоченных едиными целями.

Склифосовский родился на хуторе Карантин

✔️ В отношении заявления Путина Макрону о том, что Навальный сам мог принять яд, не лишено оснований предположение о том, что лидер ФБК сильно переживал по поводу своей полноты и данной ему из-за этого клички «Сисян». Поэтому в попытках похудеть и довести свою фигуру до гармоничного вида он мог использовать опасные препараты и процедуры, что и послужило причиной приступа в самолете.

Елисейский дворец готовит встречу Макрона и Тихановской;)

📲 Москва стала лидером по разнообразию способов оплаты проезда. Такой рейтинг составила Visa — они сравнили 18 крупных российских городов по инновационным способам платы за проезд в общественном транспорте. На первых строчках Москва и Красноярск, следом — Санкт-Петербург.

К инновационным способам отнесли оплату проезда с помощью электронных носителей — это банковские карты или смартфоны, билеты типа «электронный кошелек» и повременные тарифы.

К инновационным способам отнесли оплату проезда с помощью электронных носителей — это банковские карты или смартфоны, билеты типа «электронный кошелек» и повременные тарифы.

ЦУМ, в отличии от "Перекрестков" и "Магнолий", не закрыли. Но серьезно оштрафовали.

За нарушение перчаточно-масочного режима магазину выписан штраф более чем на один миллион рублей, сообщил руководитель столичного департамента торговли и услуг Алексей Немерюк. Он также отметил, что этот режим в Москве не отменен. Поэтому рейды по столичным точкам продолжаются. Предприятиям торговли выписали уже более 15 тыс. штрафов.

Напомним, что за отсутствие масок и перчаток у продавцов и посетителей в Москве не просто оштрафовали, а закрыли уже 43 магазина.

За нарушение перчаточно-масочного режима магазину выписан штраф более чем на один миллион рублей, сообщил руководитель столичного департамента торговли и услуг Алексей Немерюк. Он также отметил, что этот режим в Москве не отменен. Поэтому рейды по столичным точкам продолжаются. Предприятиям торговли выписали уже более 15 тыс. штрафов.

Напомним, что за отсутствие масок и перчаток у продавцов и посетителей в Москве не просто оштрафовали, а закрыли уже 43 магазина.

⚡️Минск готов рассмотреть строительство своего морского терминала в Ленинградской области за счет экономии средств кредита РФ на БелАЭС - Лукашенко

В административном плане как нужно интегрировать Белоруссию?

Анонимный опрос

Проголосовало: 2903

🇩🇪 Россия не примет на слово выводы ОЗХО по делу Навального

Принять, как данность, голословные заявления от кого бы то ни было, даже от такой структуры, как ОЗХО, мы, разумеется, не сможем. Нам нужны факты, конкретные доказательства, как минимум, подробные результаты анализов с подтверждением достоверности их источников. После этого российские эксперты все тщательно изучат и сделают свои выводы, - заявил постпред РФ при ОЗХО Александр Шульгин.

Предсказать заранее, какими они (выводы) будут, невозможно. Однако мы очень рассчитываем, что такие материалы мы все же получим, будь то от Техсекретариата ОЗХО или же от германской стороны

Принять, как данность, голословные заявления от кого бы то ни было, даже от такой структуры, как ОЗХО, мы, разумеется, не сможем. Нам нужны факты, конкретные доказательства, как минимум, подробные результаты анализов с подтверждением достоверности их источников. После этого российские эксперты все тщательно изучат и сделают свои выводы, - заявил постпред РФ при ОЗХО Александр Шульгин.

Предсказать заранее, какими они (выводы) будут, невозможно. Однако мы очень рассчитываем, что такие материалы мы все же получим, будь то от Техсекретариата ОЗХО или же от германской стороны

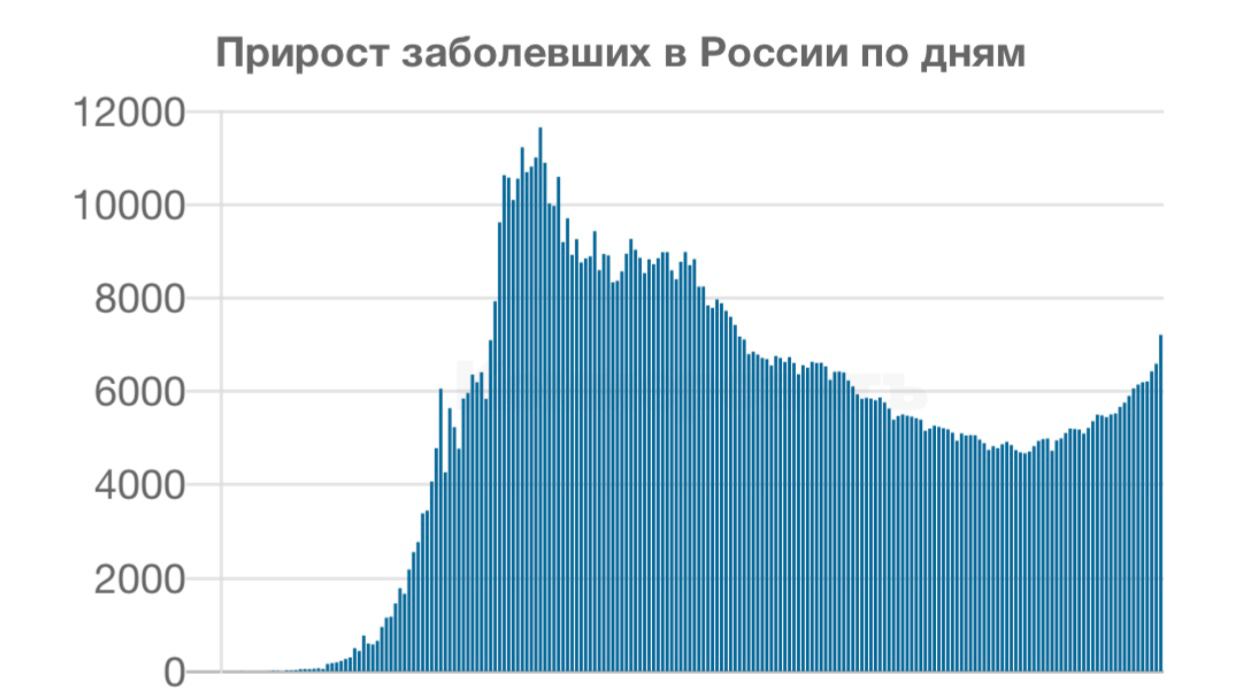

Все выше и выше, и выше: 7212 заболевших коронавирусом в России за сутки

1560 новых случаев коронавируса в Москве. В полтора раза больше чем вчера (было 1050)

Экипаж МКС намерен все-таки отыскать причину утечки воздуха, поскольку это не удалось сделать в прошлый раз. Утечка была зафиксирована в американском сегменте станции 20 августа.

Из инфосек сообщества приходят интересные инсайды по поводу атаки ransoware DoppelPaymer на сеть Университетской больницы в Дюссельдорфе (UKD), в результате которой погиб не получивший своевременной неотложной помощи пациент.

Когда в январе 2020 года появилась информация об уязвимости CVE-2019-19781 в Citrix ADC хакеры всех мастей стали срочно пылесосить сеть на предмет выявления уязвимых серверов. Тогда же был взломан сервер UKD, благодаря чему злоумышленники проникли в сеть больницы. Администраторы UKD пропатчили свой Citrix, но бэкдор уже сидел внутри.

А уже в конце лета доступ к сети UKD был продан оператору DoppelPaymer под видом доступа в сеть Университета, поскольку во взломах больничных сетей владельцы ransomware не заинтересованы и такие бэкдоры не покупают.

Это частично подтверждается информацией немецкой газеты Aachener Zeitung, которая сообщила, что Citrix ADC больничной сети был своевременно обновлен еще зимой. А также тем, что оператор DoppelPaymer незамедлительно сообщил ключ расшифровки немецким властям как только был поставлен в известность о том, что атаке подверглась именно сеть UKD.

Мы думаем, что из этого последует следующее.

Во-первых, Evil Corp., купившие доступ в сеть UKD, будут серьезно разбираться с продавцом. Если их, конечно, не приберут первыми.

Потому что, во-вторых, последует официальный запрос из Германии в отношении Evil Corp. и российские правоохранители окажутся в щекотливой ситуации. Ибо сложно будет делать вид, что найти хакеров они не могут, когда те совершенно открыто рассекают по Москве на Ламбо.

И последнее. Мы вполне допускаем, что все это - осознанная провокация одной заокеанской трехбуквенной конторы, детищем которой является APT Equation. Такие операции в их стиле, да и момент выбран уж больно удачно. Поэтому возможно, что даже никакого запроса от немецких властей не будет, а сразу последует n+1 итерация санкций.

Когда в январе 2020 года появилась информация об уязвимости CVE-2019-19781 в Citrix ADC хакеры всех мастей стали срочно пылесосить сеть на предмет выявления уязвимых серверов. Тогда же был взломан сервер UKD, благодаря чему злоумышленники проникли в сеть больницы. Администраторы UKD пропатчили свой Citrix, но бэкдор уже сидел внутри.

А уже в конце лета доступ к сети UKD был продан оператору DoppelPaymer под видом доступа в сеть Университета, поскольку во взломах больничных сетей владельцы ransomware не заинтересованы и такие бэкдоры не покупают.

Это частично подтверждается информацией немецкой газеты Aachener Zeitung, которая сообщила, что Citrix ADC больничной сети был своевременно обновлен еще зимой. А также тем, что оператор DoppelPaymer незамедлительно сообщил ключ расшифровки немецким властям как только был поставлен в известность о том, что атаке подверглась именно сеть UKD.

Мы думаем, что из этого последует следующее.

Во-первых, Evil Corp., купившие доступ в сеть UKD, будут серьезно разбираться с продавцом. Если их, конечно, не приберут первыми.

Потому что, во-вторых, последует официальный запрос из Германии в отношении Evil Corp. и российские правоохранители окажутся в щекотливой ситуации. Ибо сложно будет делать вид, что найти хакеров они не могут, когда те совершенно открыто рассекают по Москве на Ламбо.

И последнее. Мы вполне допускаем, что все это - осознанная провокация одной заокеанской трехбуквенной конторы, детищем которой является APT Equation. Такие операции в их стиле, да и момент выбран уж больно удачно. Поэтому возможно, что даже никакого запроса от немецких властей не будет, а сразу последует n+1 итерация санкций.