//url

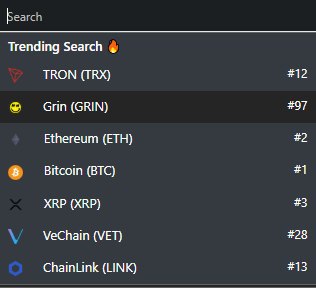

Конфиденциальность Mimblewimble не является «в корне ошибочной».

Описанная «атака» на Mimblewimble / Grin является неправильным пониманием известного ограничения. Хотя в статье приводятся некоторые интересные цифры по сетевому анализу, представленные результаты на самом деле не представляют собой атаку и не подтверждают высказанные сенсационные заявления.

Исследователь, кажется, придерживается противоречивого подхода к этому вопросу. В репозитории github, сопровождающем статью, говорится:

«Нет адресов, только UTXO, скрытые как обязательства Педерсена».

Впоследствии, следующие сценарии нарисованы:

«Скажем, я работаю в правоохранительных органах и знаю, что адрес принадлежит продавцу на рынке даркнета. Когда вы отправляете свои монеты Grin в Coinbase, Coinbase связывает ваш адрес с вашим именем ».

«Или, скажем, авторитарное правительство знает, что определенный адрес принадлежит политическому диссиденту. Вы посылаете этому диссиденту небольшое пожертвование".

Неясно, как правоохранительные органы узнают что-либо о несуществующем адресе или как Coinbase может связать несуществующий адрес с именем. Или, если на то пошло, как авторитарное правительство сможет связать не-адрес с политическим диссидентом.

Мы должны предположить, что автору удобно путать выходные данные транзакций (TXO) с адресами, но это не одно и то же. И, как мы уже говорили, тот факт, что TXO могут быть связаны, вряд ли является новостью.

График транзакций сам по себе не раскрывает информацию об участниках сделки ...

Хотя было бы желательно избежать утечки графа транзакций, сам график не обязательно показывает выходные данные отправителя и получателя. Без сумм трудно различить выходные данные изменений и выходные данные получателей. Даже если статья не пытается сделать это на самом деле, это будет интересной областью для будущих исследований.

Автор, похоже, не знает и об этом:

Репозиторий Github гласит:

«То, что мы раскрываем, это график транзакций: запись того, кто кому заплатил»

Но это не так.

Давайте возьмем конкретный пример:

Алиса строит транзакцию с Бобом, возможно, через TOR, через grinbox или через прямой обмен файлами. Затем она передает эту транзакцию в сеть через размещенный узел, например, с помощью wallet713.

В этом примере «узел анализатора», отслеживающий сеть, не сможет раскрыть какую-либо информацию об Алисе и, конечно, не записать, кто кому заплатил. «Атака на фонарик» - это активная атака, в которой злоумышленник участвует в процессе построения транзакции. Упражнение по сетевому анализу в этой статье пассивно , и его будет недостаточно.

От себя скажу.

Я не знаю, чего именно добивался Ваня с гитхаба, писав эту статью. Но уж точно, не для то чтобы разрабы ГРИНа обратили внимание на его "исследование". Так как для анализа его материала он пригласил абсолютно левых людей, не имеющих с девами никаких тёрок.

Ваня с гитхаба:

«Важно отметить, что я глубоко уважаю сообщество Grin и разработчиков ядра, которые очень помогли мне ответить на мои вопросы».

Ну если ты такой пиздатый чел и любишь ГРИН, ну напиши ты в гиттер или там на форум. Будь человеком.

GRIN 1 ❤️

Оригинал статьи от Дани