D

Size: a a a

2020 October 06

D

Host Intrusion Detection

Коллеги, очередной митап будет иметь формат, отличный от того, что происходит обычно. Тем, кто ещё не знает как «обычно», рассказываю: обычно это направляемая дискуссия - есть слайды, план, идём по плану и обсуждаем каждый пункт. На выходе получаем вполне себе обмен знаниями и опытом.

На сей раз слайдов и плана не будет точно. Консоль - только если понадобится. Будут вопросы. Много вопросов. Будем задавать друг другу и пытаться найти ответы прямо по ходу дела.

Позакидывать вопросы или релевантные темы можно в комментариях к meetup реквэсту на гитхабе.

И ... если у кого есть опыт обнаружения зловредов (без использования традиционных антивирусов) - вас очень ждём.

Коллеги, очередной митап будет иметь формат, отличный от того, что происходит обычно. Тем, кто ещё не знает как «обычно», рассказываю: обычно это направляемая дискуссия - есть слайды, план, идём по плану и обсуждаем каждый пункт. На выходе получаем вполне себе обмен знаниями и опытом.

На сей раз слайдов и плана не будет точно. Консоль - только если понадобится. Будут вопросы. Много вопросов. Будем задавать друг другу и пытаться найти ответы прямо по ходу дела.

Позакидывать вопросы или релевантные темы можно в комментариях к meetup реквэсту на гитхабе.

И ... если у кого есть опыт обнаружения зловредов (без использования традиционных антивирусов) - вас очень ждём.

2020 October 07

⚒

Когда вы начала использовать телеграм в качестве основной «соц сети» + мессенджера

Анонимный опрос

Проголосовало: 33Очень странные варианты ответа. Я например скачал телегу ещё в 2015 или 14, но большая часть общения была в вк.

WW

о, бот явный

D

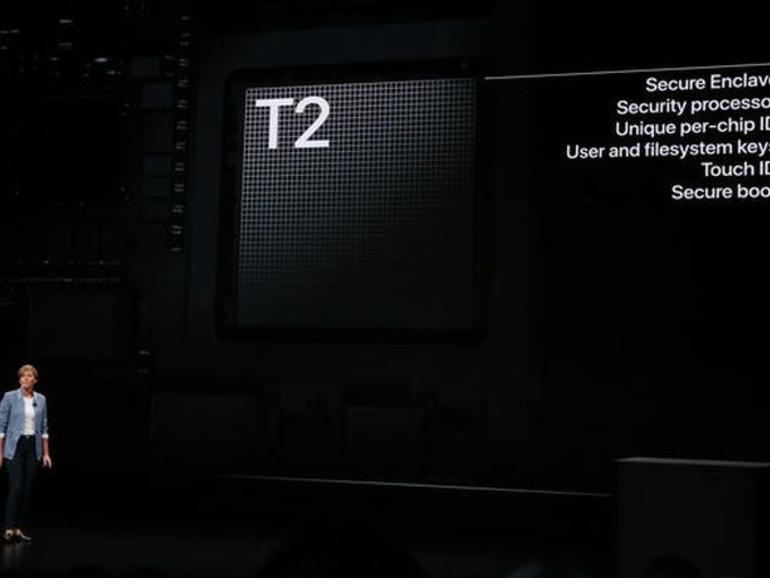

ZDNet сообщает тревожную новость о новой неустранимой* уязвимости Mac и MacBook устройств.

Появилась новая методика взлома вспомогательного сопроцессора T2 устройств Apple, который, помимо прочего, отвечает за криптографические операции, включая обработку паролей, TouchID и шифрование данных.

Атака состоит из объединения двух джейлбрейков для iOS –– Checkm8 и Blackbird. Как оказалось, они применимы и для T2. Подключение по USB-C во время загрузки Mac и запуск эксплойт может дать возможность выполнить код внутри чипа T2 и получить в нем root права. И, в дальнейшем, получить доступ к содержимому атакованного Mac. Более того, бета софта под названием Checkra1n v.0.11.0, эксплуатирующего оба джейлбрейка, уже находится в открытом доступе.

Уязвимость является аппаратной и на данный момент не может быть устранена. Пользователи, подозревающие, что их T2 взломан, могут только переустановить стоящую на чипе bridgeOS с помощью Apple Configurator. И поможет это только до следующего применения утилиты. Рано или поздно Apple найдут решение, но пока лучше не оставлять без присмотра свои устройства с конфиденциальной информацией

(via t.me/true_secator/1011)

Появилась новая методика взлома вспомогательного сопроцессора T2 устройств Apple, который, помимо прочего, отвечает за криптографические операции, включая обработку паролей, TouchID и шифрование данных.

Атака состоит из объединения двух джейлбрейков для iOS –– Checkm8 и Blackbird. Как оказалось, они применимы и для T2. Подключение по USB-C во время загрузки Mac и запуск эксплойт может дать возможность выполнить код внутри чипа T2 и получить в нем root права. И, в дальнейшем, получить доступ к содержимому атакованного Mac. Более того, бета софта под названием Checkra1n v.0.11.0, эксплуатирующего оба джейлбрейка, уже находится в открытом доступе.

Уязвимость является аппаратной и на данный момент не может быть устранена. Пользователи, подозревающие, что их T2 взломан, могут только переустановить стоящую на чипе bridgeOS с помощью Apple Configurator. И поможет это только до следующего применения утилиты. Рано или поздно Apple найдут решение, но пока лучше не оставлять без присмотра свои устройства с конфиденциальной информацией

(via t.me/true_secator/1011)

L

ZDNet сообщает тревожную новость о новой неустранимой* уязвимости Mac и MacBook устройств.

Появилась новая методика взлома вспомогательного сопроцессора T2 устройств Apple, который, помимо прочего, отвечает за криптографические операции, включая обработку паролей, TouchID и шифрование данных.

Атака состоит из объединения двух джейлбрейков для iOS –– Checkm8 и Blackbird. Как оказалось, они применимы и для T2. Подключение по USB-C во время загрузки Mac и запуск эксплойт может дать возможность выполнить код внутри чипа T2 и получить в нем root права. И, в дальнейшем, получить доступ к содержимому атакованного Mac. Более того, бета софта под названием Checkra1n v.0.11.0, эксплуатирующего оба джейлбрейка, уже находится в открытом доступе.

Уязвимость является аппаратной и на данный момент не может быть устранена. Пользователи, подозревающие, что их T2 взломан, могут только переустановить стоящую на чипе bridgeOS с помощью Apple Configurator. И поможет это только до следующего применения утилиты. Рано или поздно Apple найдут решение, но пока лучше не оставлять без присмотра свои устройства с конфиденциальной информацией

(via t.me/true_secator/1011)

Появилась новая методика взлома вспомогательного сопроцессора T2 устройств Apple, который, помимо прочего, отвечает за криптографические операции, включая обработку паролей, TouchID и шифрование данных.

Атака состоит из объединения двух джейлбрейков для iOS –– Checkm8 и Blackbird. Как оказалось, они применимы и для T2. Подключение по USB-C во время загрузки Mac и запуск эксплойт может дать возможность выполнить код внутри чипа T2 и получить в нем root права. И, в дальнейшем, получить доступ к содержимому атакованного Mac. Более того, бета софта под названием Checkra1n v.0.11.0, эксплуатирующего оба джейлбрейка, уже находится в открытом доступе.

Уязвимость является аппаратной и на данный момент не может быть устранена. Пользователи, подозревающие, что их T2 взломан, могут только переустановить стоящую на чипе bridgeOS с помощью Apple Configurator. И поможет это только до следующего применения утилиты. Рано или поздно Apple найдут решение, но пока лучше не оставлять без присмотра свои устройства с конфиденциальной информацией

(via t.me/true_secator/1011)

А у меня нет юсб тайп си )

D

A

ZDNet сообщает тревожную новость о новой неустранимой* уязвимости Mac и MacBook устройств.

Появилась новая методика взлома вспомогательного сопроцессора T2 устройств Apple, который, помимо прочего, отвечает за криптографические операции, включая обработку паролей, TouchID и шифрование данных.

Атака состоит из объединения двух джейлбрейков для iOS –– Checkm8 и Blackbird. Как оказалось, они применимы и для T2. Подключение по USB-C во время загрузки Mac и запуск эксплойт может дать возможность выполнить код внутри чипа T2 и получить в нем root права. И, в дальнейшем, получить доступ к содержимому атакованного Mac. Более того, бета софта под названием Checkra1n v.0.11.0, эксплуатирующего оба джейлбрейка, уже находится в открытом доступе.

Уязвимость является аппаратной и на данный момент не может быть устранена. Пользователи, подозревающие, что их T2 взломан, могут только переустановить стоящую на чипе bridgeOS с помощью Apple Configurator. И поможет это только до следующего применения утилиты. Рано или поздно Apple найдут решение, но пока лучше не оставлять без присмотра свои устройства с конфиденциальной информацией

(via t.me/true_secator/1011)

Появилась новая методика взлома вспомогательного сопроцессора T2 устройств Apple, который, помимо прочего, отвечает за криптографические операции, включая обработку паролей, TouchID и шифрование данных.

Атака состоит из объединения двух джейлбрейков для iOS –– Checkm8 и Blackbird. Как оказалось, они применимы и для T2. Подключение по USB-C во время загрузки Mac и запуск эксплойт может дать возможность выполнить код внутри чипа T2 и получить в нем root права. И, в дальнейшем, получить доступ к содержимому атакованного Mac. Более того, бета софта под названием Checkra1n v.0.11.0, эксплуатирующего оба джейлбрейка, уже находится в открытом доступе.

Уязвимость является аппаратной и на данный момент не может быть устранена. Пользователи, подозревающие, что их T2 взломан, могут только переустановить стоящую на чипе bridgeOS с помощью Apple Configurator. И поможет это только до следующего применения утилиты. Рано или поздно Apple найдут решение, но пока лучше не оставлять без присмотра свои устройства с конфиденциальной информацией

(via t.me/true_secator/1011)

самый блеск - получить рут и заблокировать исправления