G

Size: a a a

2019 October 29

хз, наверное

|P

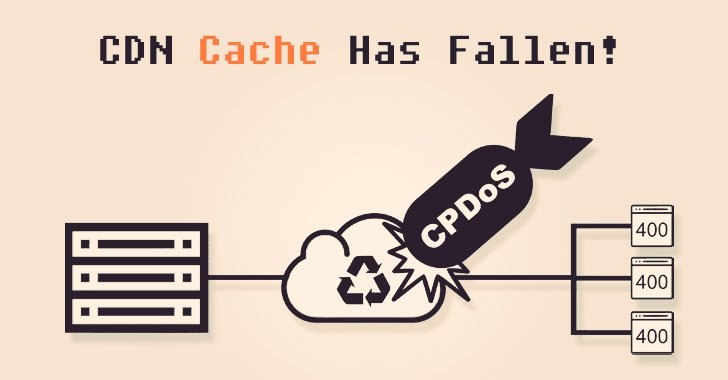

Кажется, мы имеем дело с новой напастью. Называется "атака отравления кешей CDN" — Cache Poisoned Denial of Service. Не до конца разобрался, но там какие-то хитро сгенерированные запросы к CDN, что в итоге приводит к отказу системы. Пострадали Steam, Apple, Counter Strike, Dota2, Akamai и еще много кто. Ну, Трелло, например, у меня глючит.

Завтра буду уже разбираться...

Завтра буду уже разбираться...

Отравление кэша это баян

b

Отравление кэша это баян

Пруфы!

D

PHP-FMP, уязвимость, исполнение кода, вот это все, как вы любите: в парсинге fastcgi есть бинарный баг, позволяющий изменить FASTCGI переменные. В итоге это приводит к возможности указать опции php.ini — бум, к возможности выполнить код

http://cve.circl.lu/cve/CVE-2019-11043

https://bugs.php.net/bug.php?id=78599

эксплойт https://github.com/neex/phuip-fpizdam

http://cve.circl.lu/cve/CVE-2019-11043

https://bugs.php.net/bug.php?id=78599

эксплойт https://github.com/neex/phuip-fpizdam

|P

PHP-FMP, уязвимость, исполнение кода, вот это все, как вы любите: в парсинге fastcgi есть бинарный баг, позволяющий изменить FASTCGI переменные. В итоге это приводит к возможности указать опции php.ini — бум, к возможности выполнить код

http://cve.circl.lu/cve/CVE-2019-11043

https://bugs.php.net/bug.php?id=78599

эксплойт https://github.com/neex/phuip-fpizdam

http://cve.circl.lu/cve/CVE-2019-11043

https://bugs.php.net/bug.php?id=78599

эксплойт https://github.com/neex/phuip-fpizdam

Вот такое CVE я погуляю

(На мотив рекламы макдака)

(На мотив рекламы макдака)

57

Вот такое CVE я погуляю

(На мотив рекламы макдака)

(На мотив рекламы макдака)

Не юзабельно

57

Потому что сейчас любому хелловорлд дают номер

57

Подробнее, все портят слова "certain configurations", они слишком certain

..

Подробнее, все портят слова "certain configurations", они слишком certain

И, возможно, немножко конфигурейшенс)

..

Вот такое CVE я погуляю

(На мотив рекламы макдака)

(На мотив рекламы макдака)

Лучше: Вот такое CVE я чек энд ран

57

Но, тем не менее, в отличие от судо, что мешает написать парсилку именно CVE-2019-11043?

Если присмотреться, то данные лабораторные условия в продакшене встретить вряд ли получится. Во-первых, нет объективных причин использовать данные строки конфигов. Во-вторых, мало админов лезут в конфиги nginx по части стыка с php-fpm, ибо это тот самый стык, где страшно что-то править. Обычное поведение: завернул в сокет, дальше оно как-то само.

Так что, скорее всего, можно наткнуться максимум на какой-нибудь публичный хакзебокс.

А автор молодец, запостил сплоит, светанул имя, но даже модуль для метасплоита не сделал (что также говорит о неюзабельности).

Так что, скорее всего, можно наткнуться максимум на какой-нибудь публичный хакзебокс.

А автор молодец, запостил сплоит, светанул имя, но даже модуль для метасплоита не сделал (что также говорит о неюзабельности).

|P

Лучше: Вот такое CVE я чек энд ран

Да!

..

Если присмотреться, то данные лабораторные условия в продакшене встретить вряд ли получится. Во-первых, нет объективных причин использовать данные строки конфигов. Во-вторых, мало админов лезут в конфиги nginx по части стыка с php-fpm, ибо это тот самый стык, где страшно что-то править. Обычное поведение: завернул в сокет, дальше оно как-то само.

Так что, скорее всего, можно наткнуться максимум на какой-нибудь публичный хакзебокс.

А автор молодец, запостил сплоит, светанул имя, но даже модуль для метасплоита не сделал (что также говорит о неюзабельности).

Так что, скорее всего, можно наткнуться максимум на какой-нибудь публичный хакзебокс.

А автор молодец, запостил сплоит, светанул имя, но даже модуль для метасплоита не сделал (что также говорит о неюзабельности).

Не твоя, вот ты и бесишься 😜

|P

Если присмотреться, то данные лабораторные условия в продакшене встретить вряд ли получится. Во-первых, нет объективных причин использовать данные строки конфигов. Во-вторых, мало админов лезут в конфиги nginx по части стыка с php-fpm, ибо это тот самый стык, где страшно что-то править. Обычное поведение: завернул в сокет, дальше оно как-то само.

Так что, скорее всего, можно наткнуться максимум на какой-нибудь публичный хакзебокс.

А автор молодец, запостил сплоит, светанул имя, но даже модуль для метасплоита не сделал (что также говорит о неюзабельности).

Так что, скорее всего, можно наткнуться максимум на какой-нибудь публичный хакзебокс.

А автор молодец, запостил сплоит, светанул имя, но даже модуль для метасплоита не сделал (что также говорит о неюзабельности).

Если бы все продакшены работали как положено, то и утечек бы не было, и взломов и вообще

|P

Но это так

D

Если присмотреться, то данные лабораторные условия в продакшене встретить вряд ли получится. Во-первых, нет объективных причин использовать данные строки конфигов. Во-вторых, мало админов лезут в конфиги nginx по части стыка с php-fpm, ибо это тот самый стык, где страшно что-то править. Обычное поведение: завернул в сокет, дальше оно как-то само.

Так что, скорее всего, можно наткнуться максимум на какой-нибудь публичный хакзебокс.

А автор молодец, запостил сплоит, светанул имя, но даже модуль для метасплоита не сделал (что также говорит о неюзабельности).

Так что, скорее всего, можно наткнуться максимум на какой-нибудь публичный хакзебокс.

А автор молодец, запостил сплоит, светанул имя, но даже модуль для метасплоита не сделал (что также говорит о неюзабельности).

ээ, а разве не после такой маски, обычно идёт перенаправление на апстрим с php-fpm как раз таки?

Остальные правила в nginx уже пишут фронтендные с кодами ошибок же

Остальные правила в nginx уже пишут фронтендные с кодами ошибок же